Un residente turco di 21 anni che afferma di essere dietro il recente hacking dell’operatore di telefonia mobile, ha condiviso i dettagli di come è stato effettuato l’attacco.

La fuga dei dati è diventata nota a metà agosto, quando è apparso un annuncio sul noto forum di criminalità informatica raidforums, sulla vendita di dati personali di circa 100 milioni di clienti T-Mobile.

Il venditore ha affermato che due settimane fa ha violato i server dell’azienda (server di produzione, staging e sviluppo, incluso il server Oracle contenente i dati dei clienti), ottenendo l’accesso a un gateway GPRS T-Mobile non protetto e rubando i dati direttamente da lì.

Il black hacker ha stimato i dati per 6 bitcoin (circa 280.000 dollari), sostenendo che in totale il database contiene informazioni di 100 milioni di persone, tra cui IMSI, IMEI, numeri di telefono, nomi, PIN di sicurezza. Peggio ancora, per circa 30 milioni di persone, sono stati prelevate le date di nascita, numeri di patente di guida e persino numeri di previdenza sociale.

I rappresentanti di T-Mobile hanno confermato che l’hack ha avuto luogo, ma la società non ha fornito alcun dettaglio su ciò che è accaduto in quel momento. Poco dopo, la società ha riferito che l’incidente ha colpito milioni di utenti: in totale sono stati rubati record appartenenti a 50 milioni di persone, inclusi clienti attuali, precedenti o potenziali di T-Mobile.

In una dichiarazione rilasciata alla fine della scorsa settimana, l’amministratore delegato Mike Sievert ha affermato che sebbene le indagini sull’incidente siano quasi complete, non è in grado di condividere dettagli tecnici approfonditi dell’incidente a causa di un’indagine penale attualmente in corso da parte delle forze dell’ordine. Tuttavia, Sievert ha rivelato alcuni dettagli.

“Possiamo segnalare che, l’utente malintenzionato ha utilizzato la conoscenza dei sistemi, nonché strumenti e tecniche per accedere ai nostri ambienti di test, quindi ha utilizzato la forza bruta e altri metodi per entrare in altri server contenenti dati dei clienti. In breve, l’obiettivo di quest’uomo era hackerare e rubare dati, e ci è riuscito”

Poco prima di questa dichiarazione dell’azienda, i giornalisti del Wall Street Journal hanno riferito di essere riusciti a mettersi in contatto con l’hacker che ha hackerato T-Mobile. L’attacco è stato rivendicato dal 21enne John Binns, cittadino statunitense ora residente in Turchia.

In un’intervista con Binns via Telegram, ha affermato di aver hackerato T-Mobile per vendetta e il desiderio di attirare l’attenzione su di un problema. Il fatto è che l’anno scorso ha intentato una causa contro la CIA, l’FBI e altre agenzie governative statunitensi, sostenendo di essere stato ricattato, seguito e torturato. Binns sostiene che il governo degli Stati Uniti lo sospetta di gestire la botnet Satori e sospetta anche che sia un membro dell’organizzazione terroristica dello Stato islamico bandita in Russia (Binns nega entrambe le accuse).

In un’intervista con i giornalisti del Wall Street Journal, Binns ha raccontato tutto ciò che aveva affermato in precedenza nella sua causa, e ha anche detto che le forze dell’ordine statunitensi lo avevano precedentemente rapito in Germania e in Turchia, ed era stato anche ricoverato in un ospedale psichiatrico contro il suo volere. In risposta, l’hacker ha deciso di “danneggiare l’infrastruttura degli Stati Uniti”.

“Non ho motivo di inventare una falsa storia di rapimento, e spero che qualcuno dell’FBI divulghi informazioni al riguardo”

Ha affermato Binns.

Binns ha anche affermato di essere riuscito a hackerare T-Mobile tramite un router configurato in modo errato, che ha scoperto a luglio. Dice di aver trovato il router utilizzando uno strumento semplice e pubblicamente disponibile e alcuni suggeriscono che sia Shodan, Nmap o Masscan.

Presumibilmente, questo router ha fornito a Binns un punto di accesso ai server T-Mobile situati nel data center nello stato di Washington, e da li è stato in grado di sviluppare ulteriormente l’attacco, ottenendo credenziali che gli hanno dato accesso a più di 100 server del società. Binns ha descritto la sicurezza di T-Mobile come “spaventosa” e ha affermato che gli ci è voluta circa una settimana per raggiungere i server che memorizzavano i dati dei clienti e hackerarli.

“Ero in preda al panico perché ero in grado di accedere a qualcosa di importante. La loro sicurezza è terribile. Fare più rumore era uno dei miei obiettivi”

ha detto Binns.

L’hacker non ha detto se era l’unico a lavorare su questo attacco, ha ammesso di aver bisogno di aiuto per ottenere le credenziali di accesso al database sui sistemi T-Mobile.

Secondo i media, Binns non è stato l’unico che ha finito per ottenere e cercare di vendere le informazioni sui clienti di T-Mobile. Allo stesso tempo, Binns ha dichiarato di avere già diversi potenziali acquirenti.

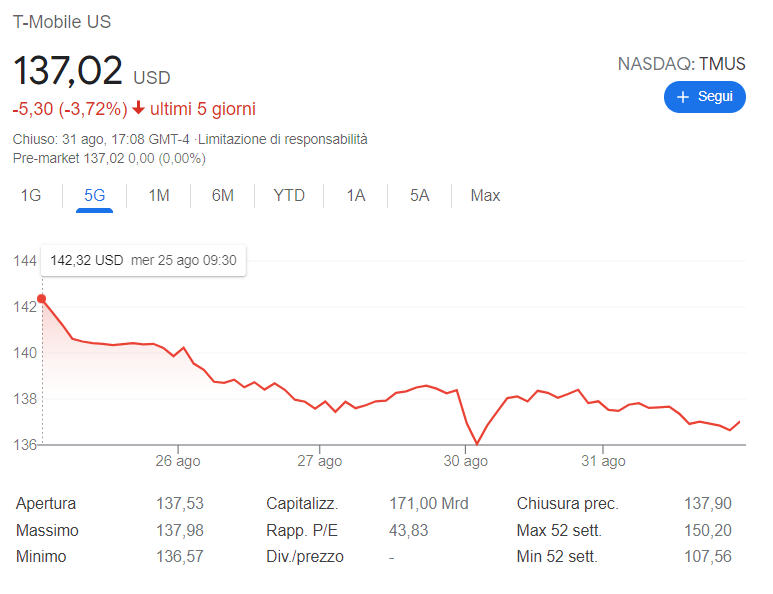

Intanto T-Mobile continua a perdere in borsa da dopo l’incidente informatico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…