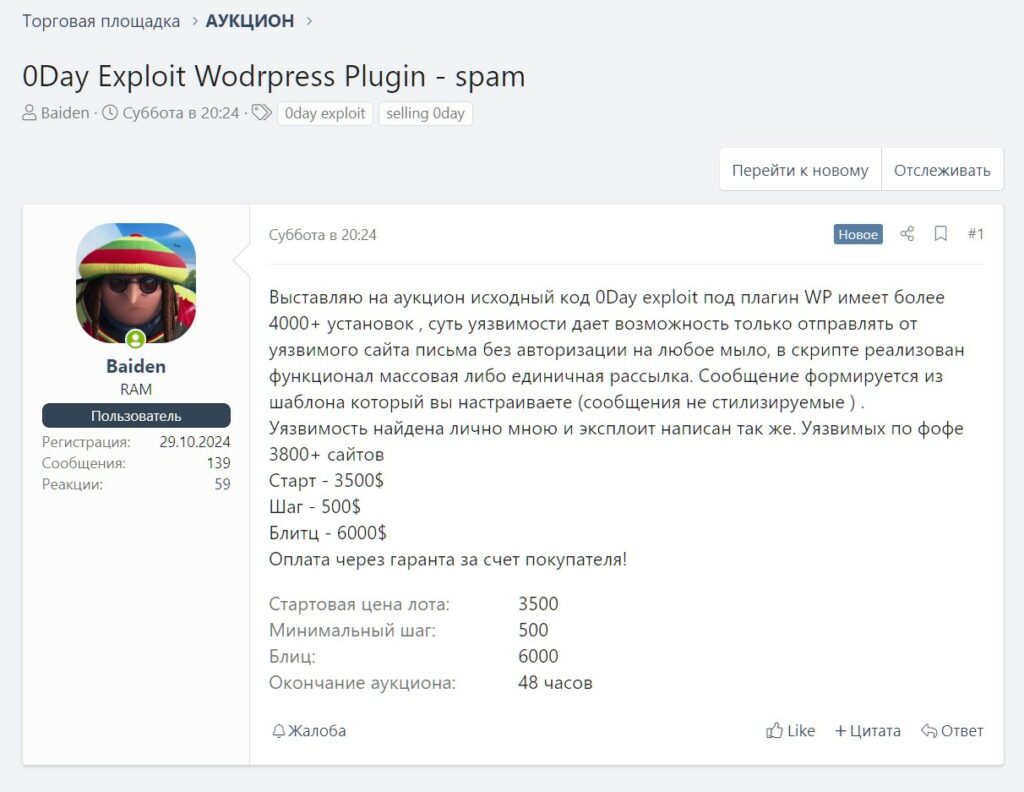

Su uno dei più noti forum russi per la compravendita di vulnerabilità e strumenti offensivi, il thread è arrivato come una normale inserzione commerciale, ma il contenuto è tutt’altro che banale. L’utente che si firma “Baiden” propone in vendita il codice sorgente di un presunto 0-day per un plugin WordPress – un difetto che, secondo l’autore, interessa migliaia di installazioni.

Nel post viene detto che la vulnerabilità permette di inviare email “senza autorizzazione” da siti vulnerabili, sia singolarmente sia in massa, con messaggi generati da un template configurabile.

L’autore dichiara di aver scoperto personalmente la falla e di aver scritto l’exploit; stima in circa 3.800-4.000 i siti colpiti. L’offerta è strutturata come un’asta: prezzo di partenza 3.500 dollari, rilanci minimi da 500, e opzione “blitz” a 6.000, con pagamento tramite garante richiesto a carico dell’acquirente.

L’annuncio dura 48 ore.

Il formato del messaggio è tipico di quei mercati: numeri per la leva commerciale, garanzia di anonimato e metodi di pagamento che cercano di minimizzare il rischio di truffa tra venditori e compratori anonimi. Ma al di là della forma, quello che preoccupa è la natura stessa dell’oggetto in vendita: codice sorgente di un exploit che, nelle mani sbagliate, può trasformarsi in uno strumento per campagne su larga scala.

Il commercio di vulnerabilità non è un’unica cosa: è un ecosistema. Da un lato ci sono i ricercatori – alcuni più “etici”, altri interessati esclusivamente al profitto – che scoprono falle. Esiste poi una rete di broker, forum e canali privati che mettono in contatto scopritori e acquirenti: criminali informatici, gruppi che offrono servizi di attacco commerciale, e in casi estremi attori con risorse statali. I prezzi si formano in base a fattori concreti: quante installazioni sono potenzialmente sfruttabili, quanto è semplice usare l’exploit, il livello di impatto, e quanto è probabile che la falla rimanga non rilevata.

Vendere il codice sorgente – non solo un PoC, ma l’implementazione completa – incrementa il valore dell’offerta, perché permette all’acquirente di adattare, automatizzare e integrare l’exploit in campagne malevole. Forum come XSS agiscono da piazze dove queste transazioni si svolgono, spesso con meccanismi di escrow e reputazione costruiti sul tempo per “mettere in sicurezza” accordi tra anonimi.

Un exploit che consente di inviare email dal sito vulnerabile ha impatti concreti e immediati. Un sito compromesso che invia messaggi a nome del dominio legittimo aumenta drasticamente il successo di operazioni di phishing: il mittente appare autentico, i filtri antispam sono più facilmente aggirati e il tasso di vittime potenziali sale. Questo tipo di violazione può macchiare la reputazione del dominio, portare IP e nomi a finire in blacklist e compromettere la deliverability di comunicazioni legittime per settimane o mesi.

Le email veicolate possono contenere link a pagine di furto credenziali, allegati con malware o istruzioni per frodi mirate. Ma il danno non si ferma alla singola campagna: un sito compromesso può diventare punto di lancio per attacchi a clienti, partner o utenti del servizio, e può conservare backdoor che consentono accessi successivi. Se all’interno del sito sono presenti dati personali o informazioni sensibili, l’exploit può anche essere usato per esfiltrare tali dati, creando ricadute legali e finanziarie per il proprietario (pensiamo, per esempio, al GDPR in Europa).

La comparsa di un annuncio del genere è un campanello d’allarme. Non è necessario che l’exploit sia già “in libertà” per correre ai ripari: il solo fatto che qualcuno dichiari di averlo e di venderlo aumenta il rischio che arrivi nelle mani di gruppi pronti a usarlo. Per chi gestisce siti significa rivedere con priorità aggiornamenti, controlli sui plugin installati e monitoraggio dei log: volumi insoliti di email in uscita, richieste sospette a endpoint noti per l’invio di posta e cambiamenti nei file del sito meritano attenzione.

Dietro le cifre e le aste c’è una conseguenza umana: la proliferazione di exploit in mercati non regolamentati alimenta frodi, furti di identità, perdite economiche e un aumento generale della sfiducia nelle comunicazioni digitali. La disclosure responsabile rimane la via che limita i danni: segnalare la vulnerabilità al manutentore del plugin o utilizzare canali di bug bounty aiuta a chiudere la falla prima che diventi materia prima per attacchi reali.

L’annuncio su XSS ci ricorda che il cybercrimine ha ormai un mercato sofisticato, dove un difetto software diventa un prodotto commerciale. Per i proprietari dei siti, la risposta pratica è semplice quanto urgente: aggiornare, limitare le superfici di attacco e monitorare. Per il resto della società digitale resta la sfida di ridurre gli incentivi economici a questo commercio sommerso, aiutando a spostare scoperte e segnalazioni dalle piazze clandestine a canali che riparino il danno invece di moltiplicarlo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…