WhatsApp ha pubblicato i dettagli di una vulnerabilità di sicurezza classificata come “critica” che colpisce la sua app Android e che potrebbe consentire agli aggressori di installare malware da remoto sullo smartphone di una vittima durante una videochiamata.

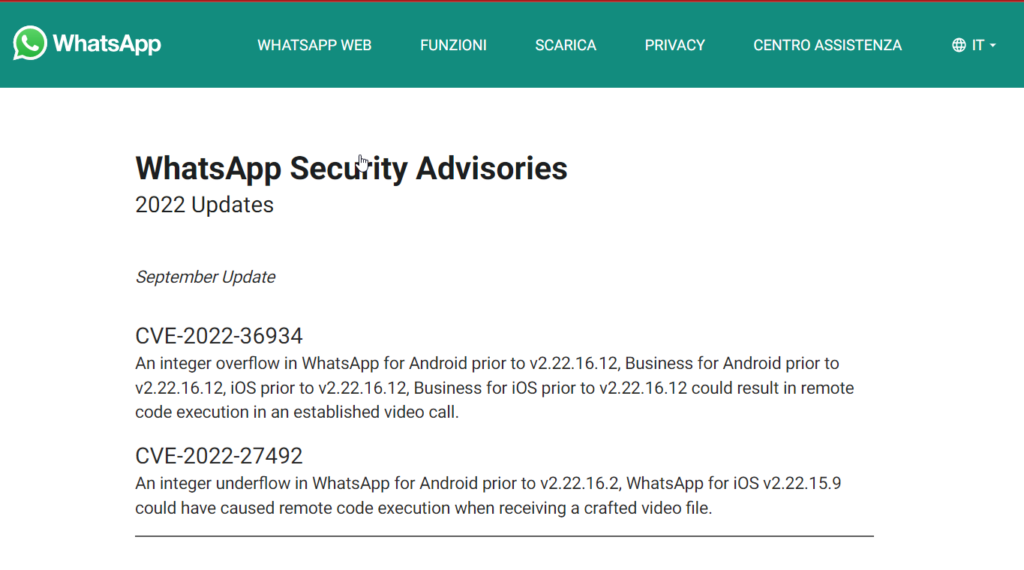

I dettagli del difetto, tracciato come CVE-2022-36934 hanno un grado di gravità assegnato pari a 9,8 su 10, ed è descritto da WhatsApp come un bug di integer overflow.

Ciò accade quando un’app tenta di eseguire un processo di calcolo ma ha uno spazio di memoria limitato, causando la fuoriuscita dei dati e la sovrascrittura di altre parti della memoria del sistema con codice potenzialmente dannoso.

WhatsApp non ha condiviso ulteriori dettagli sul bug. Ma la società di ricerca sulla sicurezza Malwarebytes ha affermato nella propria analisi tecnica che il bug si trova in un componente dell’app WhatsApp chiamato “Video Call Handler“, che se attivato consentirebbe a un utente malintenzionato di assumere il controllo completo dell’app di una vittima.

La buona notizia è che sembrerebbe che al momento non ci sono segnali di sfruttamento della minaccia.

La vulnerabilità della memoria di livello critico è simile a un bug del 2019 , che WhatsApp alla fine ha attribuito al produttore di spyware israeliano NSO Group nel 2019 per prendere di mira i telefoni di 1.400 vittime, inclusi giornalisti, difensori dei diritti umani e altri civili.

L’attacco ha sfruttato un bug nella funzione della chiamata audio di WhatsApp che consentiva al chiamante di installare spyware sul dispositivo della vittima , indipendentemente dal fatto che la chiamata avesse ricevuto risposta.

WhatsApp ha anche divulgato questa settimana i dettagli di un’altra vulnerabilità, la CVE-2022-27492, classificata come “alta” in gravità in scala da 7,8 a 10, che potrebbe consentire agli hacker di eseguire codice dannoso sul dispositivo iOS di una vittima dopo aver inviato un file video.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…