Sembra che criminali e ricercatori siano sempre alla ricerca di nuovi modi per abusare e rubare i veicoli elettrici Tesla. Si potrebbe pensare che con tutte le nuove tecnologie e i sistemi di sicurezza sulle auto, tutto questo possa essere difficile, ma purtroppo così non è e questo non è il primo hack di questa natura.

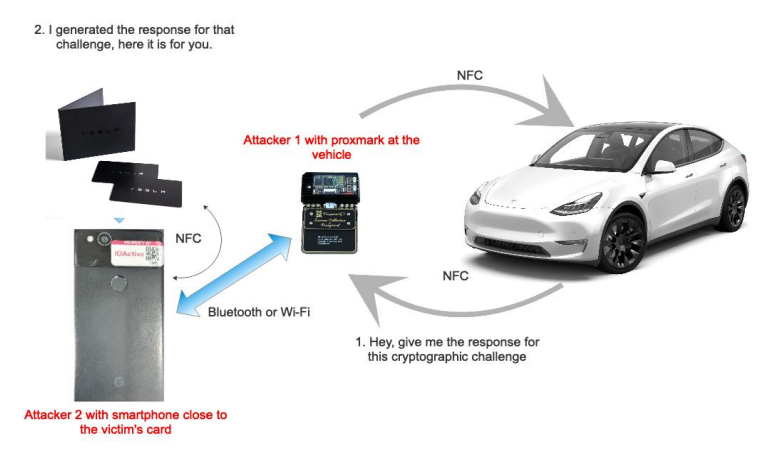

La vulnerabilità, scoperta da Josep Rodriguez, chief security consultant di IOActive, consente un attacco NFC relay e richiede la collaborazione di due aggressori.

Uno dei dirottatori deve essere vicino all’auto e l’altro deve essere vicino al proprietario dell’auto, che ha una chiave NFC o un telefono cellulare con una chiave virtuale Tesla in tasca o in borsa.

Nello scenario di Rodriguez, gli aggressori possono rubare una Tesla Model Y se riescono a posizionarsi entro circa cinque centimetri dalla scheda NFC del proprietario o dal telefono cellulare su cui è installata una chiave virtuale, ad esempio quando il proprietario dell’auto e uno dei dirottatori stanno camminando fianco a fianco per strada o in coda al bar.

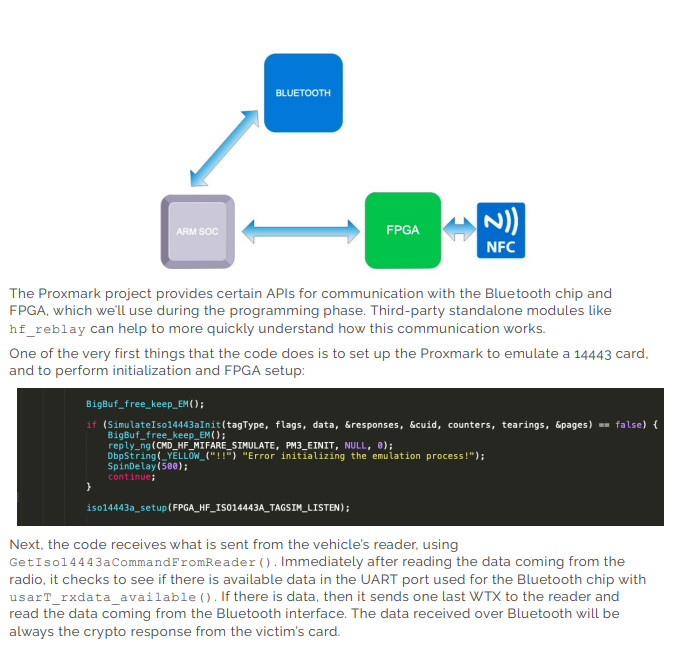

Il primo aggressore utilizza un dispositivo Proxmark RDV4.0 per creare una connessione con un lettore NFC nella portiera di un’auto. L’auto reagisce al gadget e invia un segnale, a cui dovrebbe rispondere la scheda NFC del proprietario. Proxmark trasmette un segnale tramite Wi-Fi o Bluetooth a uno smartphone, che il complice tiene accanto alla chiave NFC del proprietario.

Quindi il segnale viene trasmesso nella direzione opposta e il dirottatore ottiene pieno accesso all’auto elettrica. L’intero processo richiede una manciata di secondi.

L’attacco di Rodriguez potrebbe essere sventato se i proprietari di auto abilitano una funzione PIN-to-drive nella loro auto che richiede loro di inserire un PIN prima di avviare l’auto.

Si fa notare che Rodriguez aveva già segnalato il problema a Tesla, ma hanno lasciato la segnalazione senza risposta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…