Il mondo delle criptovalute continua a essere nel mirino di attori altamente sofisticati.

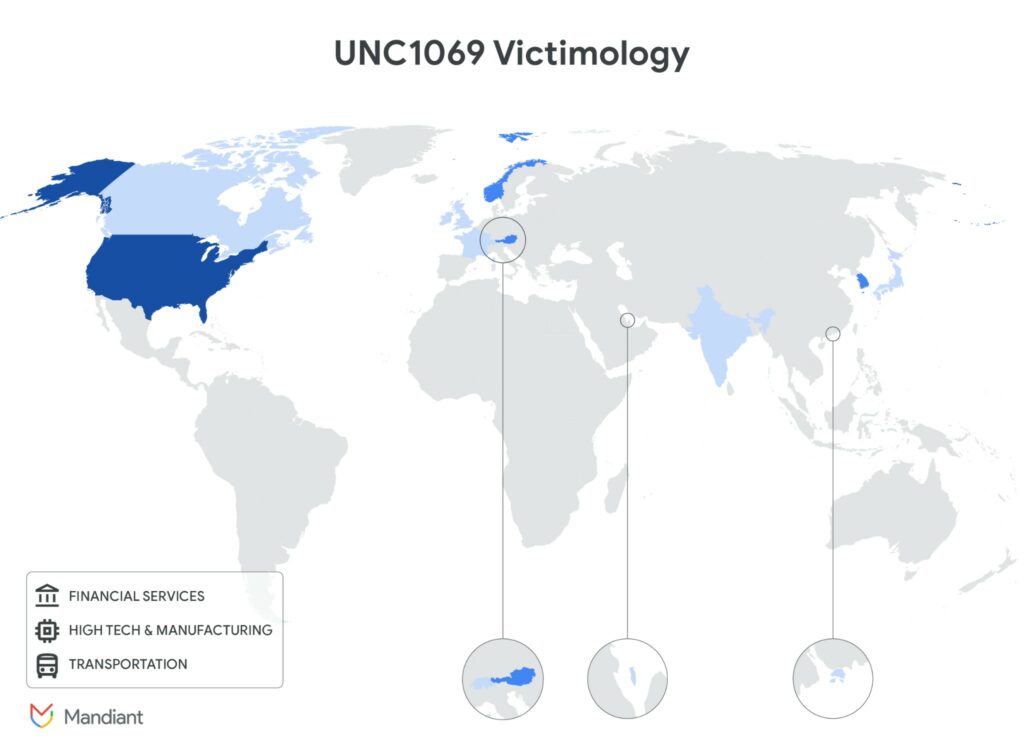

Negli ultimi mesi, il gruppo nordcoreano noto come UNC1069 ha intensificato le sue operazioni, prendendo di mira startup crypto, sviluppatori software e società di venture capital. Gli attacchi combinano malware mirati e strategie di social engineering, spesso supportate da intelligenza artificiale, rendendo le campagne difficili da rilevare e fermare.

Durante le indagini, i ricercatori hanno identificato diversi strumenti utilizzati da UNC1069, tra cui malware come SHATTERGLASS, MISTYDEW e LIDLIFT. Questi programmi sono progettati per raccogliere credenziali, token di sessione e altre informazioni sensibili. Alcuni malware si focalizzano su dispositivi Windows, altri su macOS, permettendo agli attaccanti di adattarsi facilmente all’ambiente delle vittime.

Tra i downloader impiegati emerge SNOWLOADER, che consente di installare ulteriori strumenti malevoli in modo silente. L’uso di questi componenti mostra la capacità del gruppo di orchestrare campagne articolate, con più fasi e obiettivi mirati. La catena di infezione viene costruita in modo da massimizzare l’accesso ai dati finanziari e ridurre la probabilità di rilevamento.

Il report evidenzia come UNC1069 aggiorni costantemente i propri strumenti, affinando tattiche e malware in base alla risposta delle vittime, una strategia che rende le difese tradizionali più vulnerabili.

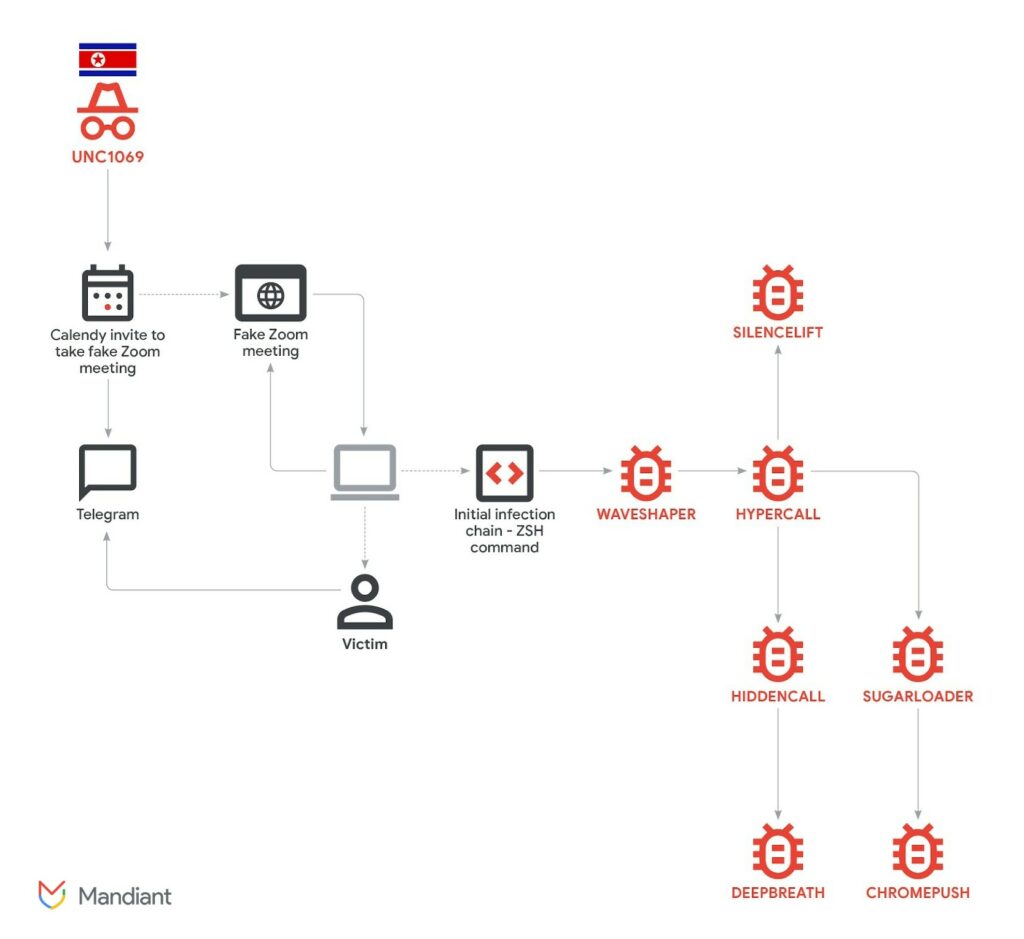

Le campagne iniziano spesso con il compromesso di account Telegram di dirigenti o professionisti del settore crypto. Gli aggressori inviano link a meeting falsi su Zoom, ospitati su infrastrutture controllate dai malintenzionati. Durante queste sessioni, impersonano personale tecnico, reclutatori o potenziali partner commerciali, creando fiducia attraverso messaggi convincenti e contatti personalizzati.

Questi inganni mirano a convincere le vittime a eseguire comandi di troubleshooting, che in realtà permettono l’installazione del malware. L’intelligenza artificiale viene impiegata per generare messaggi altamente realistici, email e profili social sintetici, aumentando l’efficacia dell’inganno.

La combinazione di messaggi convincenti, account compromessi e strumenti malware consente a UNC1069 di ottenere rapidamente accesso ai dispositivi delle vittime, rendendo la prevenzione una sfida continua.

Dall’esecuzione dei comandi fasulli derivano backdoor e downloader che permettono agli attaccanti di controllare completamente i sistemi compromessi. La raccolta di informazioni avviene in tempo reale e viene trasmessa ai server di comando e controllo, facilitando ulteriori operazioni di intrusione e furto di dati finanziari.

Il report sottolinea che l’uso di AI nelle campagne non è sempre immediatamente visibile, ma contribuisce a rendere credibili le comunicazioni e a bypassare controlli iniziali. Le misure di difesa richiedono non solo software aggiornati, ma anche formazione degli utenti, implementazione di autenticazione a più fattori e procedure di verifica dei contatti esterni.

La ricerca e l’analisi dell’intrusione sono state condotte da Mandiant, che evidenzia come la combinazione di malware sofisticati, AI e social engineering stia ridefinendo la sicurezza nel settore crypto. L’attenzione costante e la consapevolezza rimangono le migliori armi per proteggere dati e risorse finanziarie.

Questo scenario dimostra che la sicurezza digitale non può essere affidata solo agli strumenti tecnologici. Anche gli utenti più esperti possono essere ingannati se non adottano pratiche di protezione consapevoli e multilivello, sottolineando l’importanza di educazione continua e monitoraggio proattivo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.