Perché un dato una volta trapelato online, lì rimarrà per sempre? Spesso parliamo proprio di questo sulle pagine di Red Hot Cyber non è vero? Questa volta vogliamo portarvi un esempio proveniente dalle underground criminali.

I Vecchi Data Breach vengono spesso riproposti ciclicamente, anche all’insaputa degli stessi criminali informatici che non fanno attenzione ai dati precedentemente esfiltrati e pubblicati.

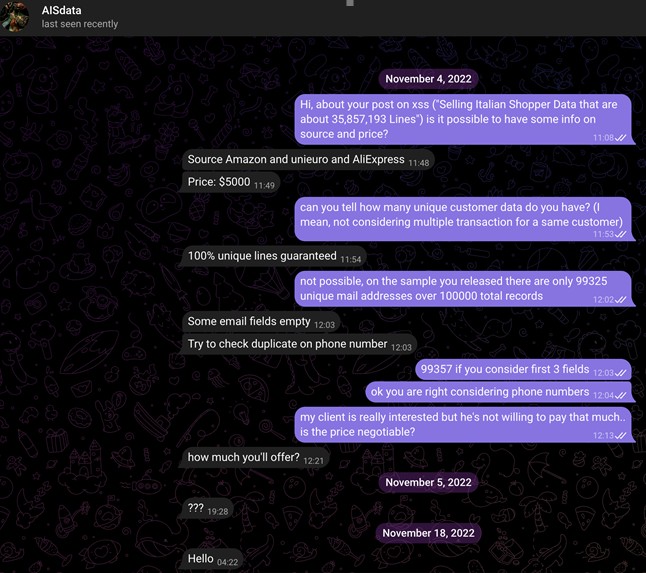

In un recente articolo, abbiamo esplorato il caso di un presunto data breach attribuito a una grande azienda italiana, con ben 35 milioni di record offerti al prezzo di 5.000 euro, pubblicato sul noto forum underground in lingua russa XSS.

Dopo una serie di analisi, grazie anche alla segnalazione arrivata in redazione da Luca Monni, Head of Cyber Intelligence di Abissi, siamo riusciti a ricondurre questi files ad una esfiltrazione pubblicata da Red Hot Cyber nel 2022 che faceva riferimento ad Amazon. Dati semplicemente rimessi in vendita da un Threat Actors.

Il data breach in questione era già stato oggetto di discussione nel 2022, quando emersero informazioni che associavano l’esfiltrazione a un presunto attacco ad Amazon. Una serie di screenshot confrontati ha rivelato infatti che il tracciato record – i campi dati trafugati e le informazioni contenute – coincidono perfettamente tra i due episodi, suggerendo che non vi sia nulla di nuovo nell’attuale proposta di vendita.

Il fenomeno della rivendita di dati già trafugati è comune nei circuiti underground. I criminali acquistano o rivendono interi archivi trafugati negli anni precedenti per poi rilanciarli sul mercato come attacchi recenti. Questo meccanismo consente loro di sfruttare continuamente lo stesso bottino senza dover necessariamente compiere nuovi attacchi, attirando acquirenti meno informati.

Il caso di questi 35 milioni di record mostra come i dati trafugati siano trattati come asset durevoli. Anche a distanza di anni, i dati possono risultare appetibili per cybercriminali e acquirenti che intendono utilizzarli per campagne di phishing, furto di identità o altri attacchi mirati. In questo contesto, è fondamentale riconoscere il valore che i dati personali mantengono nel tempo e il potenziale pericolo derivante dalla loro perpetua rivendita.

L’economia illegale dei dati non è fatta solo di nuove violazioni: spesso, la strategia dei criminali è rimettere sul mercato pacchetti vecchi in una nuova veste. È quindi essenziale che le aziende investano costantemente in protezioni e monitoraggio per prevenire futuri abusi anche da dati trafugati in passato.

Ogni dato divulgato online rappresenta un frammento essenziale di un puzzle che contribuisce a costruire l’identità digitale di un individuo. Un singolo pezzo, per quanto insignificante possa sembrare, non consente di visualizzare l’immagine finale. Tuttavia, una raccolta di pezzi può offrire una visione complessiva, svelando progressivamente la figura rappresentata, anche se il puzzle è ancora incompleto.

Pertanto, ogni dato personale esposto nelle underground viene perso per sempre, e anche se non è più attuale, può comunque facilitare la ricostruzione di un profilo attraverso attività di correlazione, offrendo una visione più chiara di un determinato individuo.

Di conseguenza, ogni singolo data breach o perdita di dati rappresenta un problema collettivo. Con accesso a queste informazioni, i criminali possono profilare gli utenti, realizzando frodi informatiche altamente mirate e implementando sofisticate strategie di social engineering.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…