Autore: Olivia Terragni

Data Pubblicazione: 25/10/2021

Riscatto, furto, dolore: a volte giocando con i videogiochi, nella sicurezza della propria camera o del salotto, non immaginano che queste cose possano davvero capitarci nella vita reale.

A tutti gli effetti ci sentiamo protetti durante quella media di 14 ore settimanali – o forse anche più – che dedichiamo alle nostre avventure preferite.

E’ solo un gioco certo, ma alcuni nostri comportamenti potrebbero rendere reale un furto o un riscatto nella nostra vita di tutti i giorni proprio attraverso il nostro gioco preferito. Siamo coscienti dei rischi che corriamo? E soprattutto quali conseguenze seguono agli attacchi informatici tramite i videogiochi e tutto quello che vi è collegato?

Per iniziare, forse giocare ai videogame per noi non rappresenta un’attività redditizia ma vi assicuriamo che per qualcuno lo è: cyber criminali, pirati e opportunisti sono una realtà contro la quale oggi diventa indispensabile difendersi anche solo per un’ora di divertimento online.

Ad esempio, scaricare un gioco senza pagarlo o craccarlo non è più solo un problema etico o morale: nessuno di noi è immune alle minacce della sicurezza informatica. Soprattutto le nostre informazioni, obiettivo prezioso per i criminali informatici. Scaricare giochi gratuiti sui forum o fonti non autorizzate sta recentemente diventando pericoloso: infatti i giochi non sicuri possono contenere malware. E’ accaduto ad esempio con Grand Theft Auto V, NBA 2K19 e Pro Evolution Soccer 2018 il cui malware per il mining nascosto nel codice ha iniziato a generare denaro digitale sottoforma di criptovaluta: una truffa che ha generato milioni di dollari per i criminali che lo hanno ideato.

Il nostro compito per passare oggi qualche ora con il nostro gioco preferito è imparare a difendersi e soprattutto essere consapevoli delle minacce. Quali?

Ransomware che infettano le vostre console di gioco, furti di identità attraverso il phishing, spyware che monitorano ogni vostra azione su internet.

Ma non preoccupatevi: non dovete smettere di giocare, ci sono molti modi per salvarsi e mettersi in sicurezza. Basta impararli. Leggete i problemi che hanno rilevato le società di sicurezza ultimamente.

Nonostante le società di gioco lavorino costantemente per garantire la sicurezza della loro infrastruttura, gli attacchi all’intera industria dei videogiochi sono aumentati in periodo di lockdown – 2020 – del 340% rispetto all’anno precedente: 11 miliardi di attacchi alle credenziali dei giocatori e alle loro informazioni personali cresciuti del 224%, principale vettore di attacco SQL injection (59%).

A questo si aggiungono aggressioni LFI (Local File Inclusion) (23%), attacchi di scripting cross-site (XSS) (7%) e di inclusione di file remoti (RFI) (6%). Nonostante le case di gioco stiano cercando di mantenere inviolate le loro infrastrutture e i gamers siano stati costantemente avvisati di pericoli che corrono e il 70% di loro ammette di non sapere come individuare una truffa legata ai giochi.

I cyber criminali non si fermano davanti a nulla, cercano continuamente vulnerabilità (c.d. zeroday) attraverso le quali violare i server e le chat dedicate alle tecniche di attacco aumentano ogni giorno. Ad affermarlo è stato Steve Ragan, ricercatore sulla sicurezza informatica autore del report di Akamai che rivela attacchi informatici ampi e persistenti che prendono di mira giocatori e aziende di videogiochi.

Man mano che i giochi crescono in popolarità si può essere certi che i truffatori li utilizzeranno per ingannare i giocatori, rubargli l’identità e soprattutto i loro soldi.

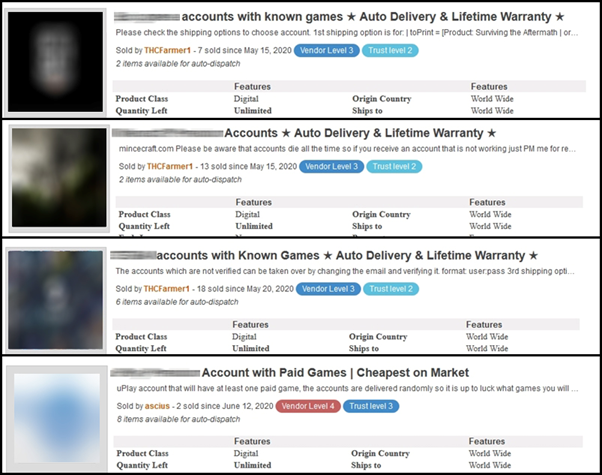

La raffica di attacchi riguardano anche i giochi per dispositivi mobile, che incorporano gli acquisti in-app e i giocatori che spendono soldi – perché i cyber criminali sfruttano qualsiasi opportunità a proprio beneficio – per comprare skin e livelli aggiuntivi sono oggetto di phishing che rubano indirizzi e-mail, password, dettagli di accesso e informazioni di geolocalizzazione dei giocatori. Queste informazioni vengono vendute sui mercati criminali e successivamente riciclate, per attaccare altre piattaforme, altri servizi e conti online, ove la password può essere riutilizzata.

Ecco perché per restare sicuri bisogna usare difese a più livelli, tra cui autenticazione a più fattori e gestione delle password. rafforzare le protezioni esistenti, protezione dell’accesso alle API, abbandonando le vecchie protezioni come password monouso basate su SMS e approfittare invece approfittare invece degli strumenti che le società di gioco mettono a disposizione per proteggere gli account.

Ma questo potrebbe non bastare. I rischi sono anche collegati a tutte le informazioni che vengono condivise online – compresi i dati delle carte di credito salvati sul proprio browser – con altri giocatori che non si sono mai incontrati nella vita reale e la facilità con cui si è disposti a scambiare denaro con loro. La mancanza di consapevolezza può creare guai e quel che si deve tenere più in considerazione è che a questi criminali non importa davvero chi si trova dall’altra parte dello schermo.

La Lloyds Bank, insieme agli esperti di sicurezza informatica inglesi e l’Università di Londra, hanno escogitato uno “scudo contro le truffe” e alcuni giovani influencer – come Harry Lewis o Clare Siobhan – stanno partecipando alla condivisione del codice di gioco. Eccolo:

Per i gamer non c’è però miglior modo di imparare a difendersi imparando giocando ed entrando in possesso di informazioni che possono rivelarsi preziose. Ci sono infatti tantissimi videogiochi che offrono svariate soluzioni per imparare la sicurezza, risolvere problemi e ricevere feedback.

Online ne troverete uno che si adatta ai vostri gusti e non è mai detto che vi possiate appassionare alla sicurezza informatica e dentare anche voi hacker etici!

Ecco qualche gioco che abbiamo trovato per voi:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.