Microsoft ha annunciato la disponibilità del servizio Windows Autopatch, progettato per automatizzare gli aggiornamenti di sicurezza per Windows e Office sui dispositivi finali registrati.

Il nuovo servizio è stato annunciato nell’aprile 2022.

Supporta Red Hot Cyber

Il servizio è ora disponibile per tutti i clienti Microsoft con licenze Windows Enterprise E3 ed E5.

.png)

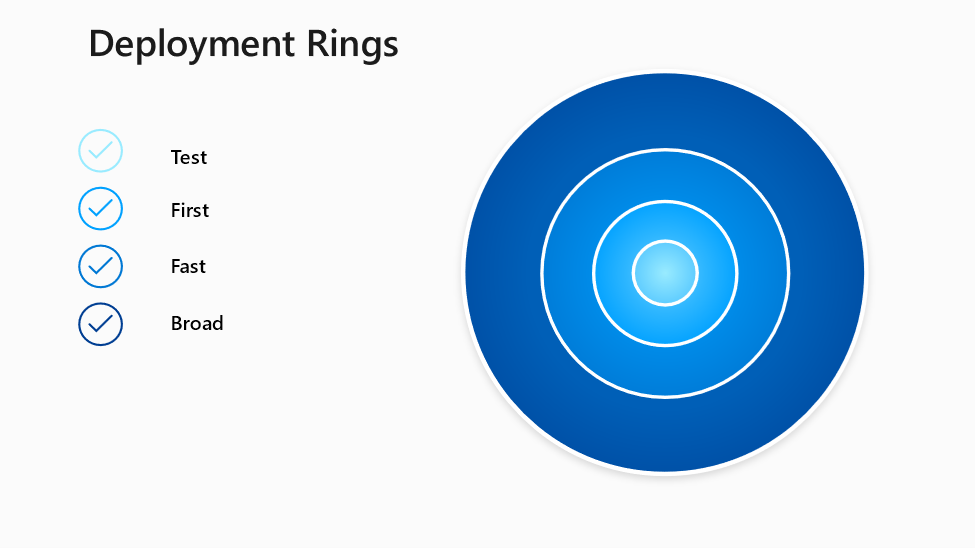

Windows Autopatch consente agli amministratori IT di dividere gli utenti in piccoli gruppi chiamati test ring, tenere traccia dello stato di avanzamento di una distribuzione e sospendere/ripristinare il processo secondo necessità.

Autopatch applica gli aggiornamenti di sicurezza prima ai dispositivi nell’anello di test, che contiene il numero minimo di dispositivi rappresentativi.

Dopo un periodo di convalida, gli aggiornamenti vengono inviati ai primi anelli (1% dei dispositivi), fast (9%) e broad (90%).

Il nuovo servizio può essere utilizzato da organizzazioni che soddisfano determinati requisiti.

Windows Autopatch supporta tutti i PC che eseguono Windows 10 e Windows 11 Enterprise e Professional Edition.

Inoltre, i clienti avranno bisogno di abbonamenti ad Azure Active Directory Premium e Microsoft Intune per usare il servizio di patching. I dispositivi Windows devono essere connessi ad Azure AD o ad Azure AD ibrido. Il servizio Windows Autopatch non fornisce supporto per i computer locali aggiunti a un dominio.

Il servizio non è disponibile per gli abbonati a Windows Education (A3) o Windows Front Line Worker (F3). Inoltre, la società non prevede di fornire Windows Autopatch agli abbonati governativi.

Microsoft continuerà a rilasciare aggiornamenti per tutte le versioni supportate di Windows il secondo martedì di ogni mese e Autopatch aiuterà a semplificare il processo di distribuzione degli aggiornamenti software, ha affermato la società.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.