È stato scoperto il ransomware Helldown che penetra nelle reti aziendali attraverso le vulnerabilità dei firewall Zyxel. Helldown è stato descritto per la prima volta dagli analisti di Cyfirma nell’estate del 2024 e in ottobre i ricercatori di Cyberint hanno parlato del suo lavoro.

Ora gli esperti Sekoia, che hanno studiato i recenti attacchi di Helldown, hanno dedicato un rapporto anche alla nuova minaccia. Secondo loro, questo ransomware non è uno dei principali attori nel “mercato” dell’estorsione, ma sta rapidamente guadagnando slancio e sul sito web degli aggressori compaiono messaggi su nuove vittime.

All’inizio di novembre 2024 sul sito web degli aggressori sono state pubblicate informazioni su 31 vittime. La maggior parte delle vittime erano piccole e medie imprese degli Stati Uniti e dei paesi europei. Ora il loro numero è sceso a 28, il che potrebbe indicare che alcune delle vittime hanno pagato un riscatto agli hacker.

È noto che la variante Linux del ransomware prende di mira i file VMware e contiene codice per elencare e spegnere le macchine virtuali, oltre a crittografare le immagini. Tuttavia questa funzionalità è abilitata solo parzialmente poiché il malware è ancora in fase di sviluppo.

La versione di Helldown per Windows, secondo gli esperti Sekoia, si basa sulle fonti trapelate del ransomware LockBit 3 e presenta anche somiglianze con i malware Darkrace e Donex. Tuttavia, sulla base dei dati disponibili, non è stato possibile stabilire collegamenti esatti tra queste famiglie di malware.

Allo stesso tempo, gli esperti scrivono che il ransomware non sembra particolarmente avanzato. Ad esempio, utilizza file batch per completare le attività, il che significa che questa funzionalità non è integrata nel malware stesso.

Va inoltre notato che gli operatori di Helldown non sono troppo selettivi quando si tratta di furto di dati e pubblicano immediatamente grandi dump sul loro sito Web (in un caso la perdita ha raggiunto 431 GB).

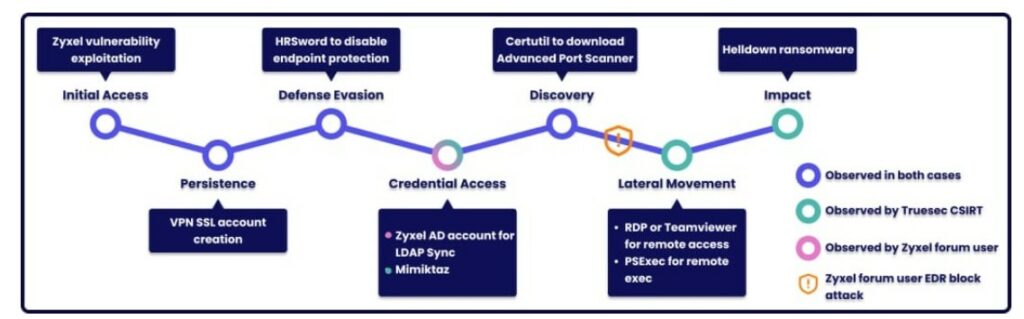

Sulla base di questi dati, gli esperti Sekoia suggeriscono che Helldown può sfruttare la vulnerabilità CVE-2024-42057 associata all’iniezione di comandi nella VPN IPSec. Questo bug consente a un utente malintenzionato non autenticato di eseguire comandi inviando un nome utente falso (l’attacco avrà successo solo se il dispositivo è configurato per l’autenticazione PSK basata sull’utente e il nome utente è più lungo di 28 caratteri).

La vulnerabilità è stata risolta nella versione firmware 5.39 all’inizio di settembre di quest’anno. Poiché i dettagli sullo sfruttamento del problema non sono ancora stati resi pubblici, i ricercatori ritengono che gli autori di Helldown potrebbero avere accesso a exploit privati di n-day.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…