ShinyHunters attacca Resecurity, ma era una HoneyPot creata ad arte per prenderli

Redazione RHC - 4 Gennaio 2026

7 anni di inganni e 9 milioni di dispositivi infettati. Il più grande attacco ai browser mai visto

Redazione RHC - 4 Gennaio 2026

La mente dietro le password – Puntata 3 – Il rumore della sicurezza (e perché è necessario)

Simone D'Agostino - 4 Gennaio 2026

Dati sensibili delle reti elettriche USA in vendita sul dark web: 6,5 Bitcoin il loro prezzo

Redazione RHC - 4 Gennaio 2026

Forensic Timeliner 2.2: analisi forensi avanzate attraverso l’unificazione dei dati

Redazione RHC - 4 Gennaio 2026

Patchwork è tornato: il gruppo di hacker che spia i militari con un virus scritto in Python

Redazione RHC - 4 Gennaio 2026

Google presenta il nuovo modello di intelligenza artificiale Nano Banana 2 Flash

Redazione RHC - 4 Gennaio 2026

Vulnerabilità critica in GNU Wget2: gli aggressori possono sovrascrivere file. 8.8 di score

Redazione RHC - 3 Gennaio 2026

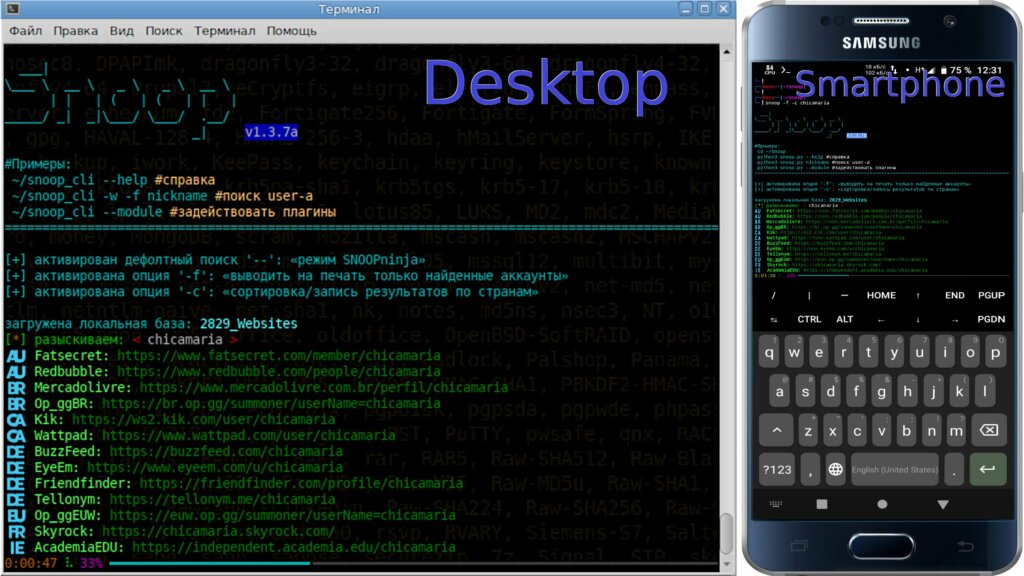

OSINT: Qualcuno usa il tuo nickname? Scoprilo con il nuovo database di Snoop Project

Redazione RHC - 3 Gennaio 2026

Incredibile scoperta in Cina: Trovato un “Proto-Computer” di 2000 anni che usava il codice binario

Redazione RHC - 3 Gennaio 2026

Ultime news

ShinyHunters attacca Resecurity, ma era una HoneyPot creata ad arte per prenderli

7 anni di inganni e 9 milioni di dispositivi infettati. Il più grande attacco ai browser mai visto

La mente dietro le password – Puntata 3 – Il rumore della sicurezza (e perché è necessario)

Dati sensibili delle reti elettriche USA in vendita sul dark web: 6,5 Bitcoin il loro prezzo

Forensic Timeliner 2.2: analisi forensi avanzate attraverso l’unificazione dei dati

Patchwork è tornato: il gruppo di hacker che spia i militari con un virus scritto in Python

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE

Articoli in evidenza

Cybercrime

CybercrimeIl gruppo, che si fa chiamare Scattered Lapsus$ Hunters, afferma di aver compromesso Resecurity come risposta diretta alle attività di analisi e di studio condotte nei suoi confronti, in particolare attraverso tecniche di ingegneria sociale.…

Cybercrime

CybercrimeUn gruppo di hacker che opera sotto il nome di DarkSpectre ha infettato sistematicamente i computer degli utenti dei browser Chrome, Edge e Firefox nel corso di sette anni. Secondo Koi Security , hanno preso…

Cybercrime

CybercrimeUn aggressore sconosciuto afferma di aver hackerato Pickett and Associates (Pickett USA), uno studio di ingegneria con sede in Florida, e ora sta vendendo un’ampia quantità di dati ingegneristici relativi a progetti gestiti da importanti…

Cultura

CulturaLa vera identità del creatore di Bitcoin è uno dei più grandi misteri del mondo tecnologico. Nel corso degli anni sono emerse molte teorie su chi sia veramente Satoshi Nakamoto, che spaziano tra un viaggiatore…

Vulnerabilità

VulnerabilitàFino a poco tempo fa, le vulnerabilità zero-day sembravano artefatti esotici provenienti dal mondo delle operazioni speciali e dello spionaggio. Ora sono uno strumento comune per hackerare le reti aziendali, e non solo perché gli…