Massimiliano Brolli : 11 noviembre 2025 12:45

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones de tierra con su azada, revelando lo que yace bajo la superficie. De igual manera, un hacker puede explorar los rincones más oscuros, desafiando sus límites y sacando a la luz innovaciones revolucionarias nunca antes vistas.

Pero, ¿quiénes son realmente los hackers?

En este artículo, exploraremos al hacker desde todas las perspectivas. Analizaremos quiénes son, sus motivaciones y su papel en el mundo digital actual. Descubriremos su impacto en la ciberseguridad, distinguiendo entre quienes trabajan para construir un entorno digital más seguro y quienes lo amenazan.

El término «hacker» evoca imágenes de figuras enigmáticas. A veces se les idolatra como brillantes innovadores, otras veces se les demoniza como amenazas digitales. Esta dualidad refleja la complejidad de quienes poseen un profundo conocimiento en un campo y una extraordinaria capacidad de pensamiento lateral . Esta habilidad les permite resolver problemas con perspectivas novedosas y poco convencionales.

La diferencia crucial reside en la intención . Algunos hackers usan sus habilidades para proteger, mejorar e innovar. Otros las explotan para destruir, robar o sabotear . Al igual que la física, que puede iluminar con energía nuclear o devastar con una bomba atómica, el hacking es una herramienta poderosa y neutral. Su impacto depende exclusivamente de cómo se utilice.

El hacking no se limita al mundo digital . Es un arte que abarca todas las disciplinas humanas. Cuando una persona desafía los límites del conocimiento y rompe con las convenciones mediante el ingenio y la creatividad, encarna el verdadero espíritu del hacking . Se convierte en un innovador en su campo.

Ser hacker implica desafiar el statu quo. Significa buscar soluciones donde otros ven problemas . Es una habilidad que te impulsa a superar barreras, creando nuevas posibilidades . Y es precisamente esta visión la que, para bien o para mal, tiene el poder de cambiar el mundo.

Y siempre ha cambiado el mundo.

El hacking es, por lo tanto, una forma de pensamiento que trasciende los límites tradicionales . Es el arte de reinventarse, de descubrir nuevas vías donde otros ven barreras insuperables. En matemáticas, puede significar encontrar una demostración elegante para un problema complejo. En física, puede significar descubrir aplicaciones inesperadas de leyes conocidas. En política, puede significar redefinir el concepto de participación o gobernanza. Incluso en la música, el hacking se manifiesta en la experimentación con nuevos sonidos y técnicas de composición .

Esta capacidad de romper esquemas convierte al hacking en una fuerza transversal , capaz de aplicarse dondequiera que existan reglas, estructuras o sistemas. Es un motor de progreso, pero también una perspectiva crítica que nos permite cuestionar lo que se da por sentado. Cuando las convenciones se convierten en limitaciones, el hacking las desafía, abriendo el camino a la innovación.

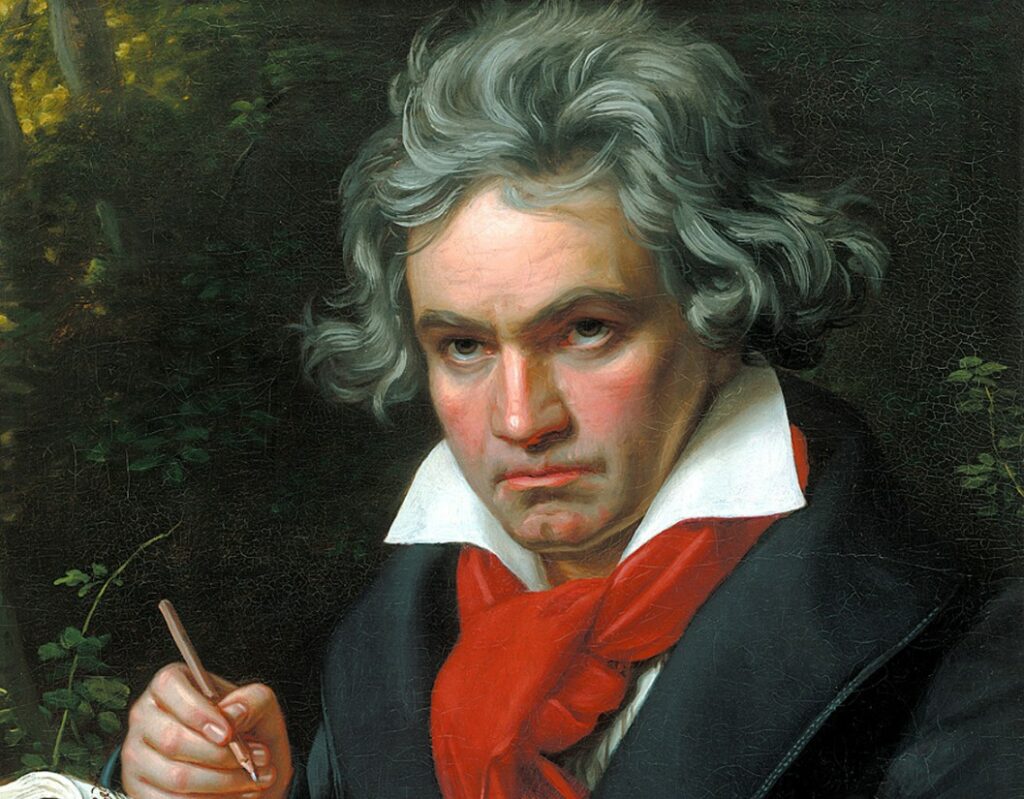

Un ejemplo extraordinario de innovación en el mundo de la música es Ludwig van Beethoven , quien rompió todas las reglas y creó composiciones jamás escuchadas. Su Novena Sinfonía , escrita cuando era completamente sordo , representa una de las obras musicales más importantes de la historia. Beethoven «hackeó» el lenguaje musical, superando las limitaciones impuestas por su condición física y reinventando la estructura misma de la sinfonía. Su capacidad para crear algo absolutamente nuevo, partiendo de un contexto sumamente difícil, lo consagra como un verdadero maestro de la innovación musical.

En el mundo de la política, un gran ejemplo de transformación positiva es Mijaíl Serguéievich Gorbachov , el último líder de la Unión Soviética. Gorbachov transformó el rígido sistema político soviético mediante reformas radicales como la glásnost (transparencia) y la perestroika (reestructuración). Estos cambios desestabilizaron el comunismo desde dentro, aportando mayor apertura y modernización a un sistema conocido por su cerrazón y rigidez. Su visión revolucionaria contribuyó al fin de la Guerra Fría, demostrando cómo la transformación política puede cambiar radicalmente el curso de la historia.

Sin embargo, el hackeo no siempre tiene buenas consecuencias. Adolf Hitler es un ejemplo de cómo esta habilidad puede usarse de forma destructiva . Hitler explotó hábilmente las debilidades del sistema democrático de la República de Weimar, manipulando la propaganda, el control de la información y el miedo para consolidar su poder. Al igual que un hacker que encuentra una falla en un sistema, Hitler identificó y explotó las vulnerabilidades sociales e institucionales de su época, transformando la democracia en una dictadura totalitaria con consecuencias devastadoras.

La capacidad de «hackear» va más allá de la tecnología: se manifiesta allí donde hay un sistema, una regla o una convención que superar. Matemáticos que revolucionan teoremas, físicos que redefinen las leyes del universo, artistas que crean nuevos lenguajes expresivos: todos ellos son, a su manera, hackers.

Pero, como toda gran habilidad, el hacking conlleva riesgos inherentes. Es una herramienta neutral, que puede usarse para construir o destruir, para innovar o manipular. Comprender esta dualidad es crucial para reconocer el valor del hacking en todas sus formas y abordar los desafíos que plantea.

En la raíz del hackeo suele haber una motivación pura e intrínseca: la curiosidad .

Los hackers se guían por el deseo de explorar sistemas complejos, descubrir cómo funcionan e identificar maneras de superarlos o mejorarlos. Como vimos al principio, un agricultor armado con su azada intenta remover la tierra; así, los hackers buscan comprender las cosas desde dentro para luego mejorarlas y superarlas . Para muchos, es una forma de desafío intelectual que estimula el ingenio y les permite adquirir habilidades técnicas avanzadas.

Esta curiosidad está estrechamente relacionada, aunque no exclusivamente, con el amor por la tecnología. Los hackers apasionados ven el código como un lenguaje universal y los sistemas informáticos como rompecabezas por resolver. Para ellos, la línea entre el juego y el trabajo se difumina: hackear se convierte en un arte y una forma de expresar la creatividad. Un gran hacker, Richard Stallman, dijo : «Hacer algo difícil con espíritu lúdico, sea útil o no, eso es hackear».

Un rasgo común entre muchos hackers es el pensamiento lateral , una forma de razonamiento que los lleva a resolver problemas de maneras poco convencionales. Este enfoque les ayuda a generar innovación, encontrando a menudo soluciones únicas e inesperadas . Superar obstáculos tecnológicos, explorar nuevas fronteras y romper las reglas es lo que impulsa a muchos hackers a sobresalir en su campo.

Otro aspecto relevante es la similitud entre el hacking y el síndrome de Asperger , un trastorno del espectro autista que conlleva una intensa concentración en tareas específicas. Los hackers, a menudo afectados por este síndrome, tienden a centrarse exclusivamente en ordenadores y sistemas informáticos, dedicando horas, días y a veces semanas a resolver problemas complejos. Este comportamiento los hace especialmente hábiles para resolver acertijos técnicos y comprender profundamente el funcionamiento de los sistemas, lo que los impulsa a crear soluciones innovadoras.

La palabra «hacker» suele malinterpretarse, asociándose exclusivamente con actividades ilícitas o maliciosas. En realidad, el concepto de hacking surgió como una habilidad , una demostración de ingenio e inteligencia para superar obstáculos o innovar de forma creativa. Esta capacidad puede utilizarse con fines constructivos o destructivos, pero en su esencia siempre reside el arte de explorar, comprender y mejorar sistemas, maximizando su potencial.

La cultura hacker se originó en el Tech Model Railroad Club (TMRC) del MIT , un taller estudiantil para aficionados al modelismo ferroviario. Allí, en la década de 1950, figuras como Peter Samson, Jack Dennis y Alan Kotok (miembros del TMRC) disfrutaban modificando y mejorando los complejos sistemas de los trenes eléctricos, experimentando con nuevos métodos para controlar sus movimientos. En el argot del club, el término «hack» se refería a una solución ingeniosa para superar un problema técnico o mejorar un sistema.

Con la llegada de las computadoras al campus, estos mismos miembros orientaron su curiosidad y habilidades hacia las calculadoras. Los pioneros del hacking comenzaron a explorar las computadoras no para destruirlas, sino para comprenderlas mejor, llevando sus límites al límite para explorar nuevas posibilidades. Entre ellos, destaca Richard Greenblatt , considerado uno de los primeros hackers de la historia, quien contribuyó a la creación de programas complejos e innovadores.

El movimiento hacker no se limitó a trenes de juguete o calculadoras. Gracias al trabajo de figuras como el profesor John McCarthy del MIT, se abrió una nueva frontera: la inteligencia artificial. McCarthy, uno de los padres de la IA, demostró cómo el pensamiento innovador de los hackers podía aplicarse al desarrollo de sistemas capaces de simular el razonamiento humano.

Hoy en día, el mito del hacker se fundamenta en esta cultura de exploración y experimentación. El término no define a un delincuente, sino a una mente brillante, capaz de abordar problemas complejos con soluciones inteligentes. Sin embargo, como cualquier habilidad, el hacking puede usarse para distintos fines: algunos lo emplean para proteger sistemas y desarrollar innovaciones tecnológicas, mientras que otros lo utilizan para violar, robar o destruir.

Esta duplicidad es lo que hace que el mundo de los hackers sea tan fascinante y, al mismo tiempo, controvertido.

La historia de los hackers está íntimamente ligada a esta dualidad, evocando la antigua filosofía del yin y el yang . El bien y el mal se entrelazan formando un ouroboros, la serpiente que se muerde la cola, simbolizando el eterno ciclo de creación y destrucción. El bien no puede existir sin el mal, y viceversa: todo avance en ciberseguridad suele surgir como respuesta a una amenaza, del mismo modo que todo ataque sofisticado impulsa el desarrollo de nuevas tecnologías defensivas.

Desde los albores de la era digital, la figura del hacker ha encarnado esta ambivalencia. A principios de las décadas de 1960 y 1970, los hackers solían ser estudiantes o investigadores universitarios que experimentaban con ordenadores para mejorar su funcionalidad (como se vio en el Club de Modelismo Ferroviario Tecnológico del capítulo anterior). Sus acciones se guiaban por la curiosidad, la innovación y el deseo de compartir conocimientos. Sin embargo, a medida que la tecnología evolucionó, algunos comenzaron a explotar sus habilidades para beneficio propio, dando lugar al lado oscuro del hacking.

Los hackers se dividen en varias categorías, cada una con una marcada inclinación hacia la legalidad y la ética de sus acciones. Por un lado, están los hackers éticos , que trabajan para proteger a empresas y gobiernos de los ciberataques, y por otro, los hackers delincuentes , que explotan las mismas habilidades para obtener beneficios ilícitos.

Entre ellos, existe una figura intermedia: los hackers de sombrero gris , que caminan por la cuerda floja, utilizando su ingenio para encontrar fallos en los sistemas, pero a veces infringiendo leyes o violando límites éticos.

Los hackers son una de las figuras más fascinantes y controvertidas de la era digital. Sus acciones pueden estar motivadas por diversos motivos, desde la pura curiosidad y la pasión por la tecnología hasta fines económicos, políticos o ideológicos. Comprender qué impulsa a los hackers es fundamental para entender las múltiples facetas de este universo.

No todos los hackers actúan por curiosidad o experimentación: algunos se motivan por razones económicas , y de ahí surge el término «ciberdelincuencia». Este subgrupo se divide en individuos o grupos altamente organizados, a menudo estructurados como empresas del mercado negro.

Los ciberdelincuentes con ánimo de lucro buscan explotar las vulnerabilidades de los sistemas para extorsionar dinero o robar datos. Entre los grupos más conocidos se encuentran LockBit, Qilin y Stormous. Estos grupos son famosos por sus ataques dirigidos contra empresas, instituciones e infraestructuras críticas. Operan con un modelo de negocio bien definido, a menudo utilizando ransomware como servicio (RaaS). Esto permite que incluso delincuentes con menos experiencia participen en ciberdelitos y extorsionen dinero.

Sus motivaciones son financieras. La promesa de ganancias rápidas, respaldada por el anonimato de la dark web y las criptomonedas, los convierte en una amenaza creciente. Su lema es: menos esfuerzo, máxima rentabilidad.

Otra categoría importante es la de los hackers patrocinados por estados (a menudo también denominados grupos APT o grupos de Amenazas Persistentes Avanzadas) . Se trata de individuos o grupos que operan en nombre de gobiernos para perseguir objetivos estratégicos. Estos hackers son instrumentos de poder geopolítico, utilizados para robar propiedad intelectual, sabotear infraestructuras críticas o influir en la opinión pública mediante la desinformación.

Entre ellos se incluyen hackers reclutados directamente por gobiernos o agencias de inteligencia , así como grupos afiliados a entidades estatales. Estas afiliaciones resultan especialmente ventajosas a la hora de atribuir la responsabilidad de un ataque, ya que permiten cierto grado de ambigüedad. En muchos casos, se puede argumentar que las acusaciones carecen de fundamento o forman parte de una estrategia de desinformación o guerra mediática. Algunos ejemplos de estos grupos son:

Por mencionar solo algunos.

Un ejemplo paradigmático es Edward Snowden , el ex hacker de la Agencia de Seguridad Nacional (NSA) de EE. UU. que expuso el programa de vigilancia global conocido como Datagate . Sus revelaciones pusieron al descubierto el alcance de las operaciones de espionaje estadounidenses, demostrando cómo cada nación cuenta con legiones de hackers listos para participar en lo que hoy se define como espionaje y guerra cibernética .

Desde Rusia hasta China, desde Estados Unidos hasta Irán, el ciberespacio se ha convertido en un nuevo escenario de conflicto global, donde los piratas informáticos pueden llevar a cabo ataques digitales para desestabilizar las economías e influir en las decisiones políticas.

Finalmente, existe una categoría de hackers impulsados por motivaciones políticas o ideológicas : los hacktivistas . El hacktivismo (acrónimo de las palabras «hacking» y «activismo») es una forma de protesta utilizada por individuos o grupos que emplean sus habilidades informáticas para apoyar causas específicas, a menudo contra gobiernos, corporaciones u organizaciones que consideran opresivas o injustas.

Un ejemplo paradigmático es Anonymous , el colectivo descentralizado de hackers conocido por su máscara de Guy Fawkes. Inspirados por la película » V de Vendetta «, estos hackers han abarcado desde la denuncia de violaciones de derechos humanos hasta la lucha contra la censura, con operaciones como protestas contra la Iglesia de la Cienciología o ataques a sitios web gubernamentales en respuesta a políticas controvertidas.

El ciberactivismo informático demuestra que el hacking puede ser una poderosa herramienta de lucha social, dando voz a quienes se oponen a sistemas que perciben como opresivos. Sin embargo, como ocurre con cualquier forma de hacking, la intención no siempre es clara y las consecuencias pueden ser controvertidas.

La curiosidad, el afán de lucro y el activismo son las principales motivaciones que impulsan a los hackers a actuar. Si bien estas categorías nos ayudan a comprender las distintas dinámicas del hacking, los límites entre ellas suelen ser difusos. Los hackers, al igual que los sistemas que exploran, son complejos y están en constante evolución. Interpretar sus motivaciones requiere una perspectiva profunda y multifacética, capaz de comprender tanto las oportunidades como los riesgos de esta «habilidad» moderna.

La importancia de la educación en ciberseguridad

Como hemos visto, los hackers éticos y los delincuentes comparten las mismas habilidades, pero difieren en sus motivaciones, intenciones y consecuencias. Ambos manipulan y explotan vulnerabilidades en los sistemas, pero su intención distingue a los «héroes» de la ciberseguridad de los «ciberdelincuentes».

Los hackers éticos son profesionales que utilizan sus habilidades para mejorar la seguridad y proteger los datos. Impulsados por la curiosidad tecnológica, trabajan legalmente para agencias gubernamentales, empresas y organizaciones sin fines de lucro. Su objetivo es resolver problemas e identificar vulnerabilidades, contribuyendo así a que los sistemas sean más seguros. Los hackers éticos operan con el permiso del propietario del sistema, a menudo mediante pruebas de penetración.

Los hackers maliciosos (o de sombrero negro) utilizan sus habilidades ilegalmente, con fines de lucro, venganza o protesta. Violan la privacidad, roban información y causan enormes daños económicos. Algunos operan solos, otros en grupos, como las bandas de ransomware. Su objetivo es explotar vulnerabilidades para su propio beneficio, sin importarles la seguridad. Aquí presentamos algunos de los hackers éticos más conocidos:

Muchos ciberdelincuentes, tras ser arrestados, han logrado redimirse y convertirse en expertos en seguridad. Aquí presentamos algunos de los ciberdelincuentes más notorios que han logrado transformarse:

Estos hackers, a pesar de tener antecedentes penales, han transformado sus experiencias en una carrera positiva, contribuyendo a la protección de la infraestructura digital global.

El mundo de los hackers es complejo y multifacético. Es un microcosmos donde se entrelazan motivaciones, ética e intenciones. Esto da lugar a una variedad de actores, desde expertos en ciberseguridad hasta ciberdelincuentes. Lo que se evidencia es cómo las mismas habilidades pueden usarse con fines constructivos o destructivos, según las circunstancias y las decisiones individuales.

Los hackers éticos, impulsados por la curiosidad y el deseo de mejorar la seguridad de los sistemas, se posicionan como aliados en la lucha contra las ciberamenazas. Su labor es fundamental para proteger la información confidencial y garantizar el funcionamiento seguro de las infraestructuras digitales. Este objetivo ha cobrado una importancia creciente en un mundo cada vez más conectado.

Por otro lado, los grupos de hackers criminales, con sus acciones devastadoras, siguen representando una amenaza real para empresas, gobiernos y particulares. A pesar de las diferencias entre hackers éticos y criminales, resulta interesante observar cómo algunos de estos últimos, tras haber iniciado una carrera delictiva, pueden redimirse y convertirse en respetados expertos en ciberseguridad, lo que demuestra que la línea que separa el bien del mal no siempre es clara.

En el futuro, es probable que la figura del hacker continúe evolucionando, manteniéndose en el centro de los debates sobre seguridad, ética y derecho digital.

En última instancia, es la ética la que define la dirección de nuestras acciones, transformando el poder de la tecnología en un instrumento de progreso o de destrucción.

Massimiliano Brolli

Massimiliano Brolli

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...