Un nuovo post sul dark web offre l’accesso completo a migliaia di server e database MySQL appartenenti a provider italiani di hosting condiviso.

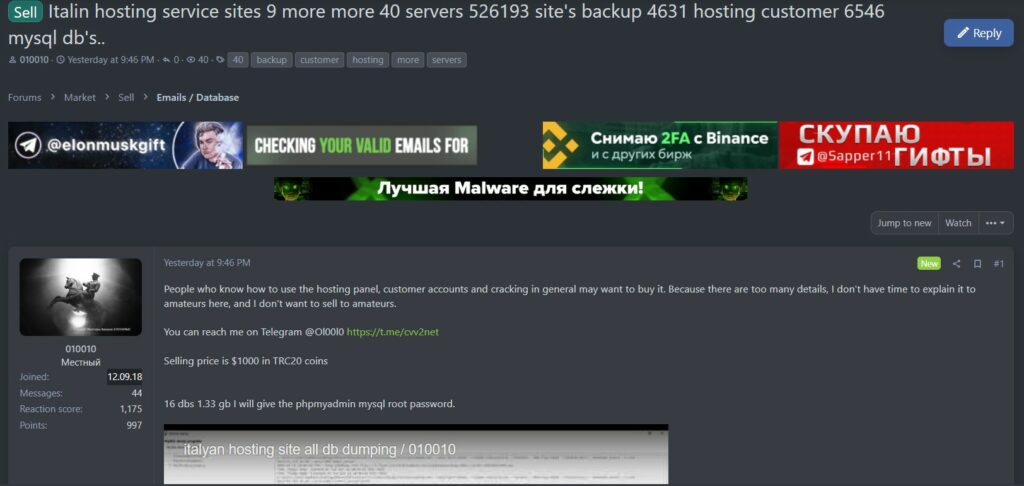

Nelle ultime ore è apparso su un forum underground un nuovo thread dal titolo inequivocabile: “Italin hosting service sites – 9 more 40 servers – 526193 site’s backup – 4631 hosting customer – 6546 MySQL db’s”.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

L’autore del post, che utilizza il nickname 010010, è un utente storico della piattaforma (attivo dal 2018) e offre in vendita per 1.000 $ in TRC20 un intero dump di dati provenienti – a suo dire – da infrastrutture di hosting italiani

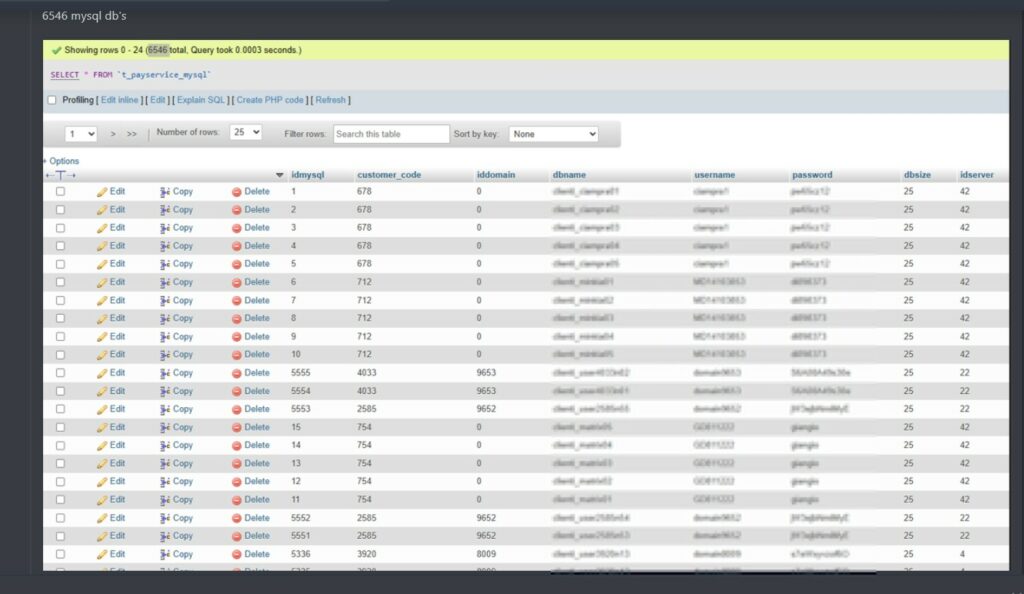

Le schermate pubblicate a corredo del post mostrano chiaramente:

t_payservice_mysql contenente username e password in chiaro di oltre 6.500 istanze;Un dettaglio non trascurabile è la promessa dell’autore: “I will give the phpmyadmin mysql root password”, segno che l’accesso non si limita ai dati ma si estende all’intero sistema di gestione.

Abbiamo condotto un’analisi OSINT preliminare sulle evidenze pubblicate. I punti salienti:

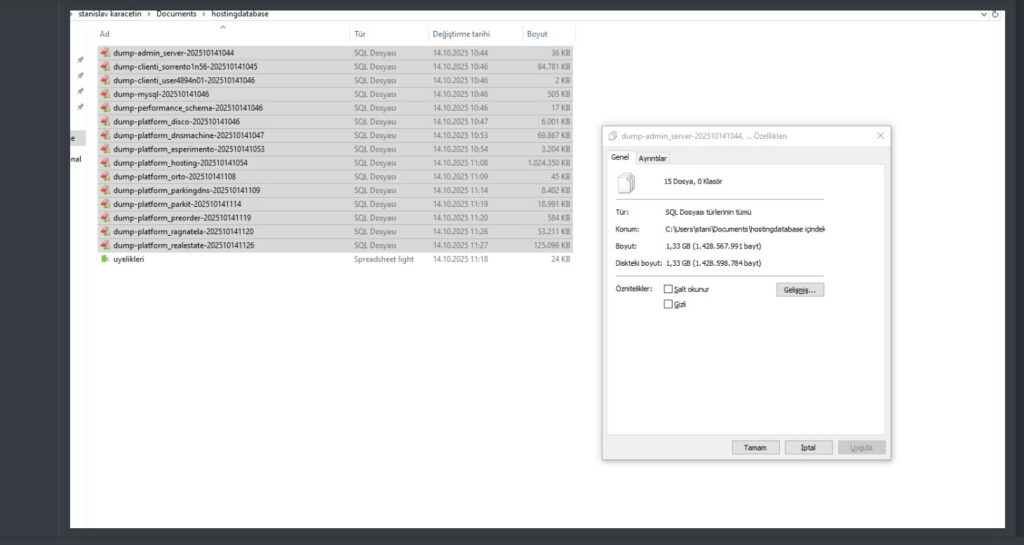

010010. È un nickname binario, breve, e con forte valenza “technic/hacker” — scelta non casuale per un venditore di dati. L’account sul forum è attivo dal 2018, con reazioni e credenziali che denotano una reputazione consolidata (non è un profilo usa-e-getta).stanislav karacetin con profile path C:\Users\stani\Documents\hostingdatabase. Questo fornisce due indizi concreti: il dump è stato aggregato e salvato su una macchina con OS impostato in turco, e l’autore dello screenshot (o il proprietario della macchina che ha generato i file) è identificabile come “stanislav / stani” a livello di profilo locale.Ipotesi di lavoro (high-level): il venditore è verosimilmente un operatore tecnico, potenzialmente attivo dall’area turcofona o in possesso di una macchina configurata in lingua turca. Il comportamento (nick binario, monetizzazione in TRC20, contatto Telegram obfuscato) è coerente con vendor dell’area TR / Est Europa attivi nei mercati di credenziali e database.

Sebbene non siano stati ancora identificati i provider coinvolti, le evidenze tecniche mostrano un pattern tipico delle infrastrutture di web hosting condiviso italiane: database nominati “clienti_nomeaziendaXX”, riferimenti a domini multipli e tabelle replicate per centinaia di utenti.

Questa tipologia di compromissione è spesso il risultato di:

Se i dati in vendita dovessero essere autentici, l’impatto sarebbe significativo: i database mostrati contengono account clienti, password, codici dominio e backup completi dei siti.

Informazioni di questo tipo possono essere utilizzate per:

Ancora una volta, i forum underground confermano la loro funzione di mercato parallelo delle infrastrutture compromesse, dove dump SQL, accessi RDP e pannelli Plesk vengono venduti a peso d’oro.

Nel caso odierno, la matrice italiana del materiale rappresenta un ulteriore campanello d’allarme per un settore – quello dell’hosting condiviso – che continua a soffrire di una cronica mancanza di segmentazione e hardening.

Come spesso accade in questi contesti, il valore economico richiesto (appena 1.000 $) è inversamente proporzionale al rischio potenziale per le migliaia di aziende e professionisti che potrebbero trovarsi esposti.

Red Hot Cyber continuerà a monitorare la diffusione di questo dump e l’eventuale correlazione con provider noti sul territorio italiano. Per ora, resta l’ennesimo monito su quanto fragile possa essere la sicurezza “a monte” di chi ospita ogni giorno migliaia di siti web.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…