L’epilogo di un attacco ransomware è spesso segnato dalla pubblicazione online dei dati rubati o dalle aste clandestine. Nel caso dell’Azienda Sanitaria Provinciale (ASP) della Basilicata, l’attacco è stato confermato dalla stessa ASP alla fine di gennaio, quando si sono verificate difficoltà nell’utilizzo del sistema sanitario.

All’epoca, l’identità della cyber gang responsabile era ancora avvolta nel mistero, ma poi abbiamo saputo che si trattava della famigerata banda Rhysida. Questo gruppo criminale informatico ha già colpito l’Azienda Ospedaliera di Verona, il Comune di Ferrara e l’Università di Salerno.

La cybergang Rhysida segue un approccio metodico per massimizzare i profitti dai loro attacchi ransomware. Inizialmente, chiedono un riscatto all’organizzazione colpita per sbloccare le infrastrutture crittografate dal malware. Se il pagamento non viene effettuato, passano alla “doppia estorsione”, minacciando di pubblicare i dati rubati se il riscatto non viene versato.

Quando l’azienda rifiuta di pagare sia per la decrittazione dei dati che per evitare la minaccia di pubblicazione, Rhysida adotta una procedura innovativa.

Pubblicano un annuncio sul loro “data leak site” e avviano un conto alla rovescia, fissando un prezzo per i dati rubati. Questo prezzo consente a potenziali acquirenti di acquisire i dati senza che Ryshida li renda pubblici, evitando così la divulgazione delle informazioni sensibili dell’organizzazione.

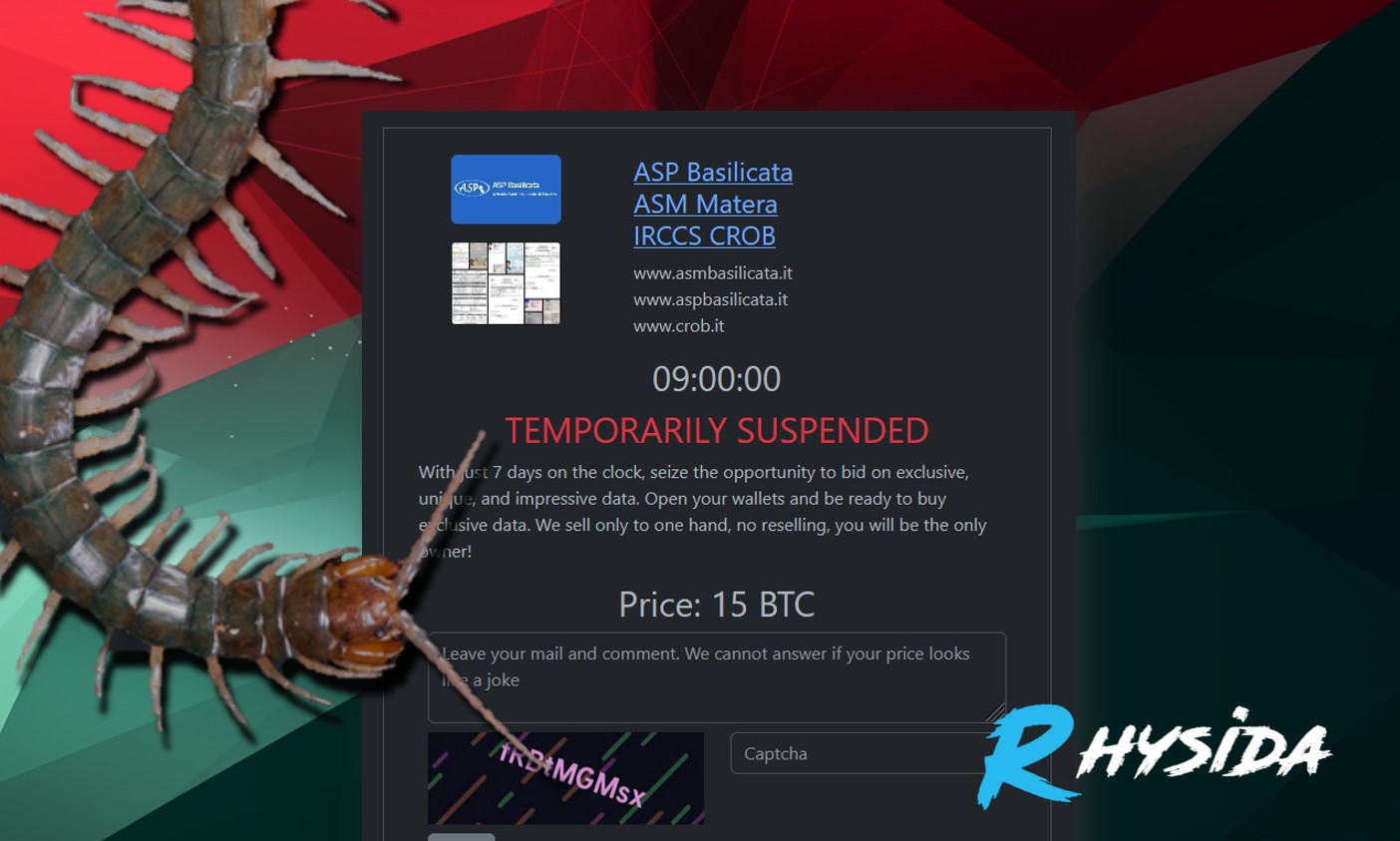

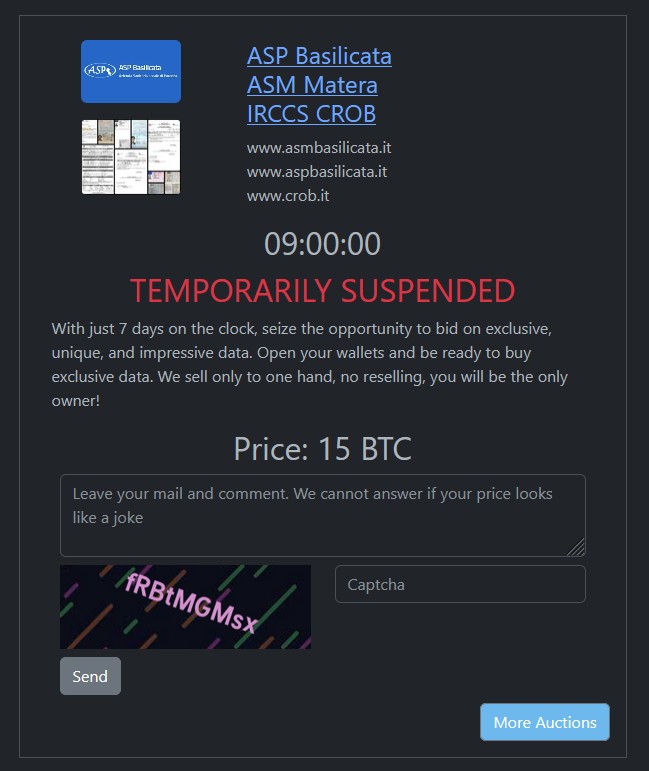

Rhysida è una cyber gang nota per i suoi attacchi astuti e ben orchestrati. In questo caso specifico aveva fissato un termine stringente di 7gg per il pagamento di un riscatto di 15 Bitcoin per i dati sensibili rubati all’ASP Basilicata. Tuttavia, l’evolversi della situazione ha preso una svolta inaspettata quando è stato pubblicato un messaggio sul loro sito che recitava “TEMPORARILY SUSPENDED”.

Questo annuncio ha generato speculazioni e teorie su cosa possa significare per il destino dei dati. Alcuni esperti di sicurezza informatica ipotizzano che Rhysida potrebbe aver accettato un accordo di acquisto dei dati da parte di un’altra organizzazione criminale, aprendo la porta a scenari inquietanti.

Con soli 7 giorni a disposizione, si sono aperte opportunità per gli acquirenti di fare offerte su dati esclusivi, unici e potenzialmente sensibili. Rhysida ha dichiarato sul proprio sito: “Apri i tuoi portafogli e preparati ad acquistare dati esclusivi. Vendiamo solo ad una mano, nessuna rivendita, sarai l’unico proprietario!”

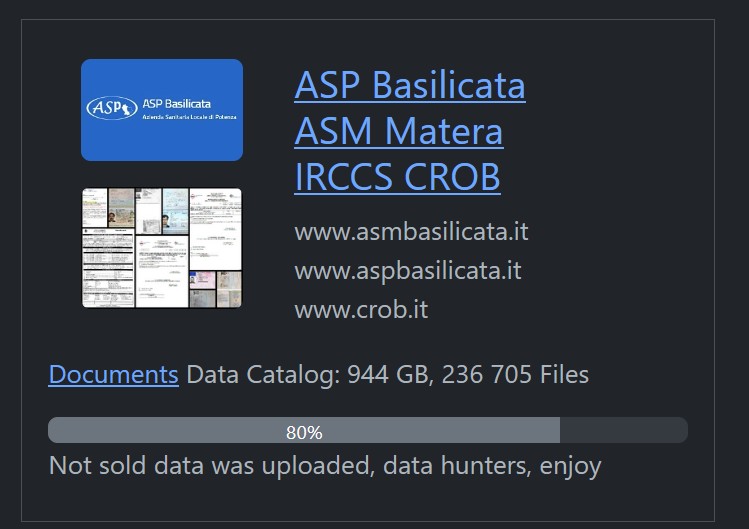

Ma poco dopo tale messaggio viene cambiato e la cybergang pubblica l’80% dei dati eliminando qualsiasi ipotesi di un successo di una asta online. Pertanto l’epilogo di questo incidente informatico segue lo standard. I dati sono scaricabili da chiunque all’interno della rete onion.

Si tratta di 944GB di dati pari a 236 705 Files i pubblico dominio. Al momento sembra che il sito non funzioni in quanto non è possibile accedere alla sezione dove vengono pubblicati i dati.

La domanda è lecita, ma il cybercrime da profitto alle volte è anche al soldo di organizzazioni lecite che fanno incetta di dati di incidenti informatici o di aste di dati privati. Questi acquirenti, spesso operanti nel sottobosco dell’economia digitale, possono essere pronti ad accaparrarsi i tesori di informazioni sensibili trafugati da aziende sanitarie e possono acquistarli per:

Purtroppo il mondo del crimine informatico ha solo un obiettivo, ottenere il massimo profitto. Ma in questo circus spesso anche aziende lecite possono approdare in quanto conoscere informazioni per il proprio business non è cosa da poco, ma una grande opportunità di crescita.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda colpita dai crinali informatici qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.