Il gruppo LockBit sembra aver colpito di nuovo rivendicando nel DarkWeb un’attacco diretto alla supply chain di SpaceX, nello specifico alla Maximum Industries, fornitori della nota compagnia spaziale.

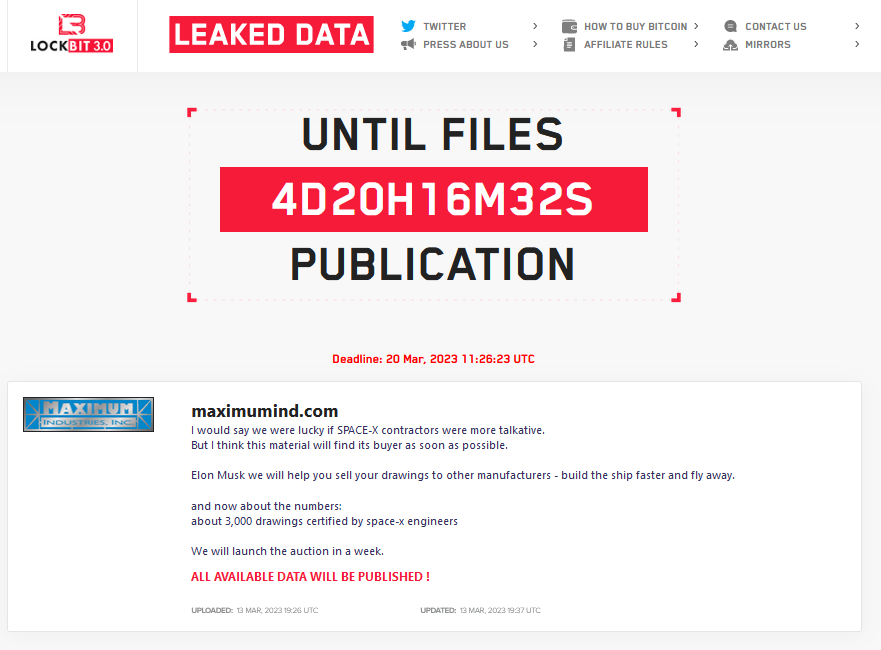

Nel DarkWeb, viene infatti rivendicato un attacco ransom che ha portato al furto di oltre 3.000 disegni/progetti certificati dagli ingegneri SpaceX in data 13 MAR, 2023 19:26 UTC.

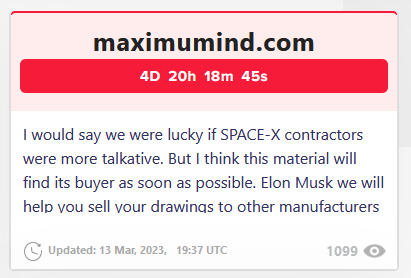

Qui la rivendicazione originale:

I would say we were lucky if SPACE-X contractors were more talkative. But I think this material will find its buyer as soon as possible.

Elon Musk we will help you sell your drawings to other manufacturers – build the ship faster and fly away.

And now about the numbers: about 3,000 drawings certified by space-x engineers We will launch the auction in a week

Che in italiano sarebbe:

Direi che siamo stati fortunati se gli appaltatori di SPACE-X fossero più loquaci. Ma penso che questo materiale troverà il suo acquirente il prima possibile.

Elon Musk ti aiuteremo a vendere i tuoi disegni ad altri produttori: costruisci la nave più velocemente e vola via.

E ora i numeri: circa 3.000 disegni certificati dagli ingegneri di space-x Inizieremo l'asta tra una settimana.Gli attaccanti inoltre si “fanno beffa” di Elon Mask con la frase “Elon Musk we will help you sell your drawings to other manufacturers – build the ship faster and fly away” che in italiano suona più o meno cosi:

“Elon Musk ti aiuteremo a vendere i tuoi disegni ad altri produttori – costruisci la nave più velocemente e vola via“

proponendo infatti di lanciare un’asta nel giro di una settimana per vendere i progetti della SpaceX.

La cyber-gang ha già imposto la deadline per il riscatto e pubblicazione dei dati sensibili fissata il 20 Mar, 2023 11:26:23 UTC

L’attacco informatico di LockBit a Maximum Industries serve chiaramente come promemoria dell’urgente necessità per le aziende di dare priorità alla sicurezza informatica e prestare molta attenzione a vettori laterali come appunto la supply-chain.

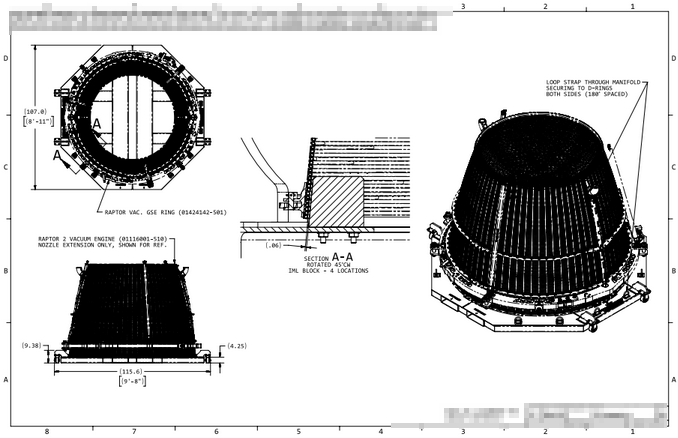

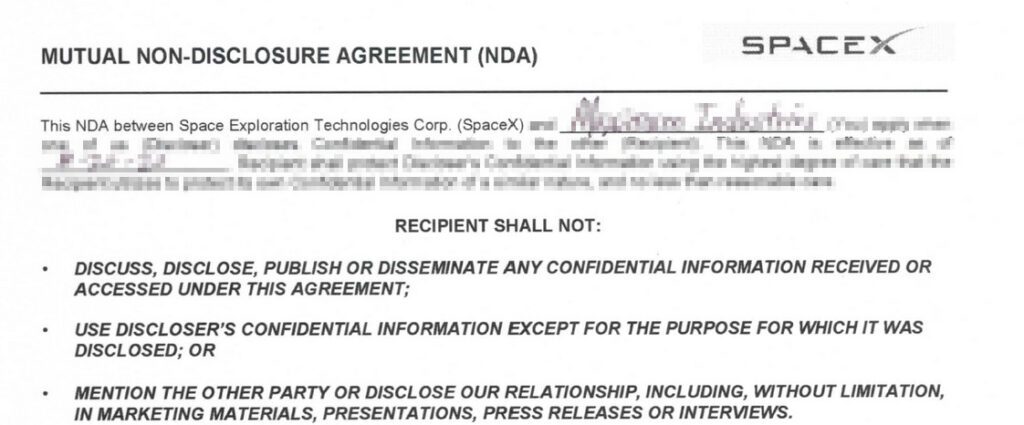

La gang pubblica anche dei samples dove vengono raffigurati dei disegni tecnici e una clausola di NDA firmata dalla rispettiva azienda.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

LockBit è una cyber gang criminale che adotta il modello ransomware-as-a-service (RaaS), anche se la sua struttura presenta variazioni che la differenziano da un tipico modello di affiliazione.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

Si tratta del modello ransomware-as-a-service (RaaS) dove gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

LockBit è una cyber gang che restite da molto tempo nel mercato delle affiliazioni RaaS rinnovandosi costantemente. Ha iniziato le sue operazioni a settembre 2019 chiamandosi ABCD per poi cambiare il suo nome in Lockbit. Successivamente il marchio è stato rinominato in LockBit 2.0 apportando diverse novità e a giugno 2021, sono stati apportati dei cambiamenti introducendo la piattaforma Lockbit 3.0.

LockBit 3.0 introduce diverse novità, come una piattaforma di bug-hunting relativa alle infrastrutture utilizzate dalla gang, l’acquisto di criptovaluta, una nuova sezione per gli affiliati e ulteriori modi per monetizzare che possono essere sintetizzate in:

Ovviamente il costo per ogni tipologia di “servizio” è differente e si può pagare in Bitcoin o in Monero.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…