L’attacco informatico che ha colpito le infrastrutture IT dell’Acea, sembra che non sia per nulla un attacco di poco conto e gli impatti sembrano non essere di breve durata.

Alcune fonti ci hanno informato che gli uffici risultano bloccati e si sta pensando di mettere i dipendenti in ferie forzate. I programmi di gestione delle squadre tecniche di intervento sono fuori uso mentre allo stesso tempo il Security Operation Center (SOC) dell’Acea sta lavorando senza tregua H24 per far fronte al più grande incidente di sicurezza informatico che l’azienda abbia mai avuto.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Nel mentre il sito internet stenta a ripartire, a distanza di un giorno dall’attacco informatico risulta irraggiungibile alla data di pubblicazione dell’articolo (04-02-2022 ore 08:20).

Ma anche le APP IOS ed Android di ACEA risultano bloccate e stiamo parlando di MyAcea Energia, Servizio Elettrico Roma, MyAcea Acqua, WINDTRE LUCE&GAS, mentre funziona molto lentamente Acea e-mobility.

Questo potrebbe voler significare che l’intera infrastruttura esposta su internet, come i backend delle APP mobile e i rispettivi server, sono stati cifrati da BlackBasta e si sta tentando il ripristino attraverso i backup, ma non è cosa semplice e richiede del tempo.

A creare disordini attorno alla questione ci si mette anche un guasto ad una conduttura dell’acqua che lascia 3 quartieri di Roma a secco quali Ardeatino, Tor Marancia ed Ostiense. Infatti è stato chiuso un pezzo della Cristoforo Colombo per risolvere questo problema, anche se questa a quanto pare è tutt’altra storia.

Ma è chiaro che rimane il dubbio se l’attacco informatico di Black Basta sia un attacco di matrice “opportunistica” oppure un attacco “target”.

Questo anche visto il periodo storico che stiamo vivendo, e anche a seguito della chiusura da parte dell’Europol assieme a CIA e altre forze dell’ordine internazionali, di un altra cybergang di eccezione: Hive ransomware di pochi giorni fa.

Il comparto energetico, da parte delle infrastrutture critiche dello stato e un attacco all’Acea potrebbe essere anche una mossa geopolitica da analizzare con molta attenzione. Ma occorre anche dire che altri attacchi ad infrastrutture simili hanno avuto luogo negli scorsi mesi come ad Agos Energia, Meta Energia, Dolomiti Energia e al Gestore del Servizio Elettrico (GSE) ad agosto scorso.

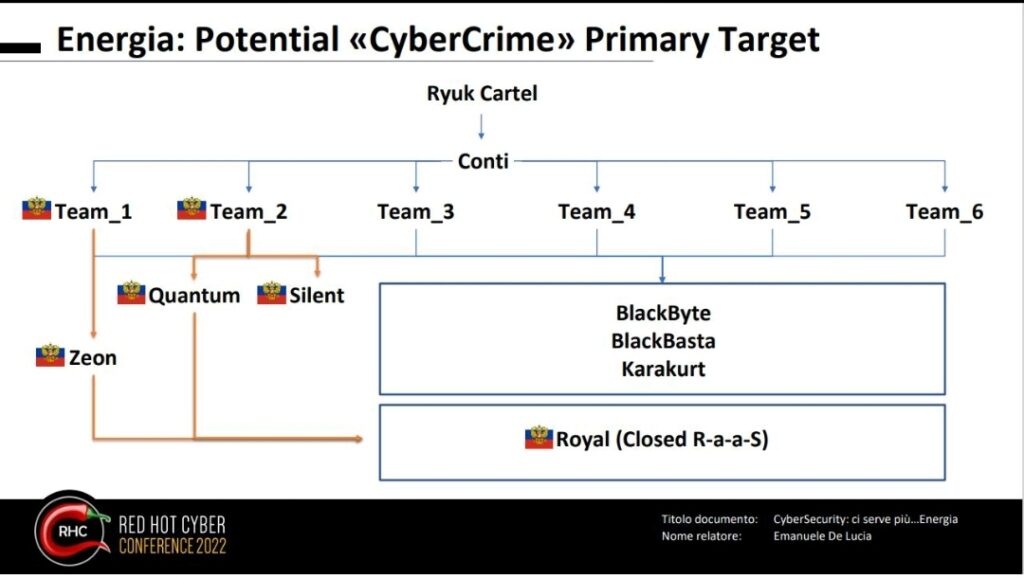

Anche alla RHC conference 2022 avevamo dato risalto alla pericolosità di attacchi informatici al comparto energetico e alle cybergang che operano in questo momento su tali target.

Infatti nello speech di Emanuele De Lucia, è stato riportato che BlackBasta si posiziona come un caybergang che opera su settori Energia, come nella slide presentata nella conferenza che trovate di seguito.

Abbiamo chiesto ad Emanuele De Lucia un parere sulla questione che ha riportato quanto segue:

“BlackBasta si conferma come un gruppo particolarmente attivo e pericoloso nella scena criminale. Le attivita’ di cyber intelligence risultano molto utili nel contrastare questo tipo di minacce in quanto consentono di organizzare le difese in base alle tecniche utilizzate da questi gruppi. Purtroppo non è la prima azienda del settore a subire un attacco simile. Considerando le potenziali ripercussioni che un attacco a queste realtà potrebbe scatenare, dobbiamo lavorare insieme, a livello Paese, perché tutti possano contribuire alla prevenzione di incidenti di questo tipo”

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.