Come abbiamo riportato nella giornata di ieri, il Gestore del servizio elettrico (GSE), è stato vittima tra il 29 e il 30 agosto di un attacco informatico.

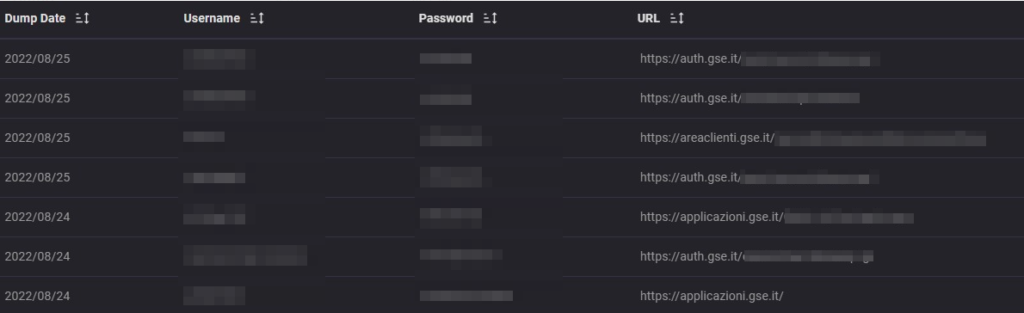

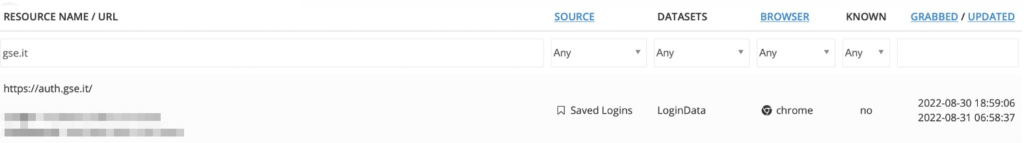

Siamo andati ad analizzare le informazioni in nostro possesso all’interno dei nostri sistemi di intelligence e abbiamo riscontrato che dal 24 di Agosto, erano stati messi in vendita dai broker di accesso, gli accessi a diversi entry-point dell’azienda, come viene mostrato dalla print screen in basso

I criminali informatici, non passano troppo tempo a trovare le credenziali o le falle sui sistemi da attaccare, ma le acquistano da altri criminali informatici che le mettono in vendita nei mercati underground: ecco quindi i Broker di Accesso.

I Broker di Accesso sono criminali informatici con buone conoscenze nelle tecniche di penetration test, che rilevano falle di sicurezza all’interno delle infrastrutture IT di grandi organizzazioni e una volta rilevate, le rivendono nei forum underground e ad altri criminali informatici. Ma tali criminali gestiscono anche grosse botnet dove posso vendere i dati esfiltrati dal loro sistema a chi ne ha bisogno, per condurre un attacco mirato.

Red Hot Cyber ha portato più volte all’attenzione il fenomeno delle botnet spesso dimenticato, e dei dati raccolti da questi malware dai singoli dispositivi.

Tali informazioni, vengono rivendute successivamente nei mercati underground, e sono spesso l’inizio di un attacco ai sistemi informatici in quanto forniscono credenziali di accesso e preziose informazioni per i criminali informatici. Se vuoi approfondire questo argomento, leggi gli articoli di Talking Cricket.

Questa di fatto è quella che si chiama Cyber Threat Intelligence (CTI), ovvero quella materia che effettua il monitoraggio di fonti OSINT/CLOSINT per analizzare le minacce prima che queste colpiscono una rete o una organizzazione.

Ora potrebbe non essere questo il caso scatenante dell’incidente alla GSE, ma la CTI ci offre uno strumento importante per la prevenzione delle minacce che tutti dovrebbe conoscere e praticare tutte le organizzazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…