Stiamo assistendo in questi ultimi giorni ad una aumento degli attacchi informatici che stanno colpendo il sistema sanitario nazionale. Dopo l’incidente informatico che ha colpito la ASL1 Abruzzo, sembrerebbe che ci siano altre realtà ospedaliere che stanno avendo dei problemi con i sistemi informatici.

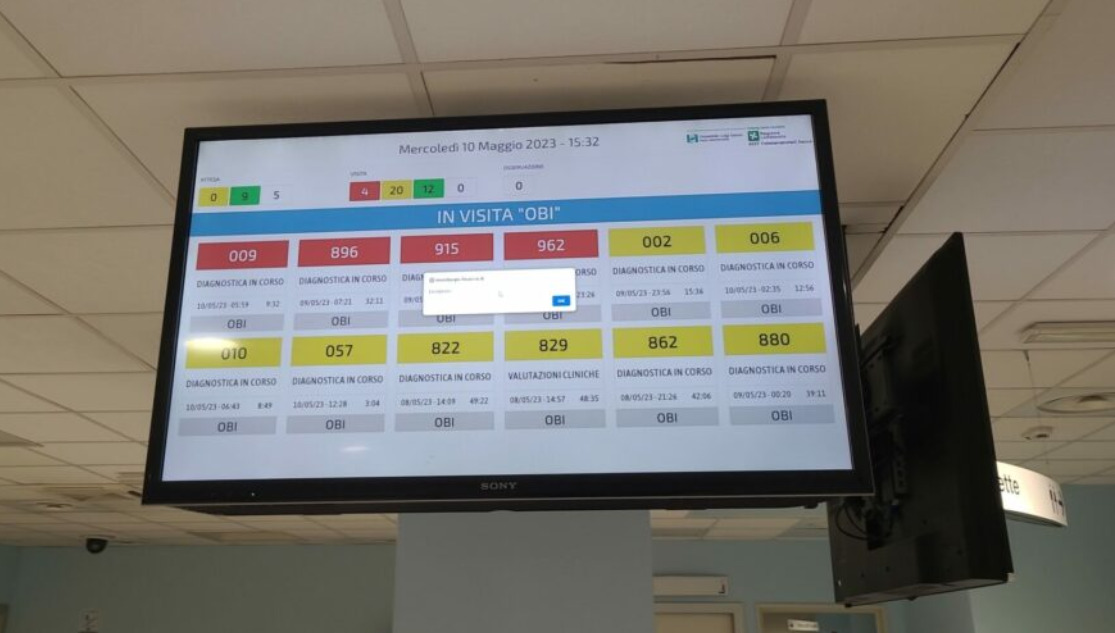

Nella giornata di ieri, è arrivata una segnalazione in redazione che l’Ospedale Sacco di Milano sembrerebbe avere problematiche visibili già dal pronto soccorso relative al loro sistema IT.

L’immagine fornita è di ieri sera, ma sembra che il blocco del pannello del pronto soccorso sia avvenuto in data mercoledì 10 maggio scorso, oppure per un problema del software il monitor riporta una data non in sincrono con la data attuale.

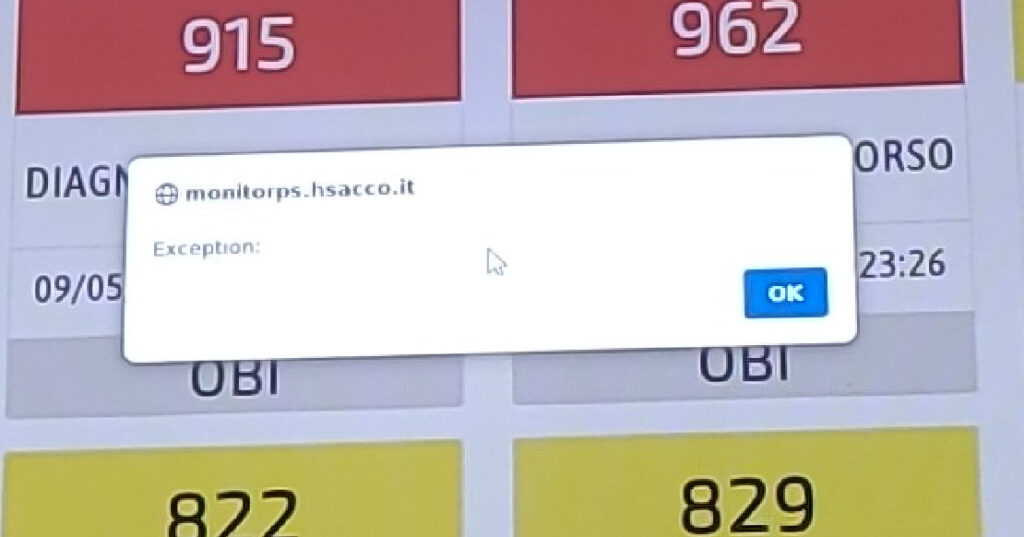

Dall’immagine fornita, analizzando meglio il messaggio di errore, sembrerebbe che il backend http://monitorps.hsacco.it non risponde e genera una eccezione, probabilmente per una mancata connessione.

Ricordiamo che l’ospedale Fatebenefratelli e Sacco, a maggio del 2022 (precisamente un anno fa), sono rimasti vittima di un attacco ransomware che ha bloccato le infrastrutture IT. Come riportato da RHC, le credenziali di accesso alla VPN dell’ospedale, erano state messe in vendita nelle underground 2 mesi prima dell’incidente.

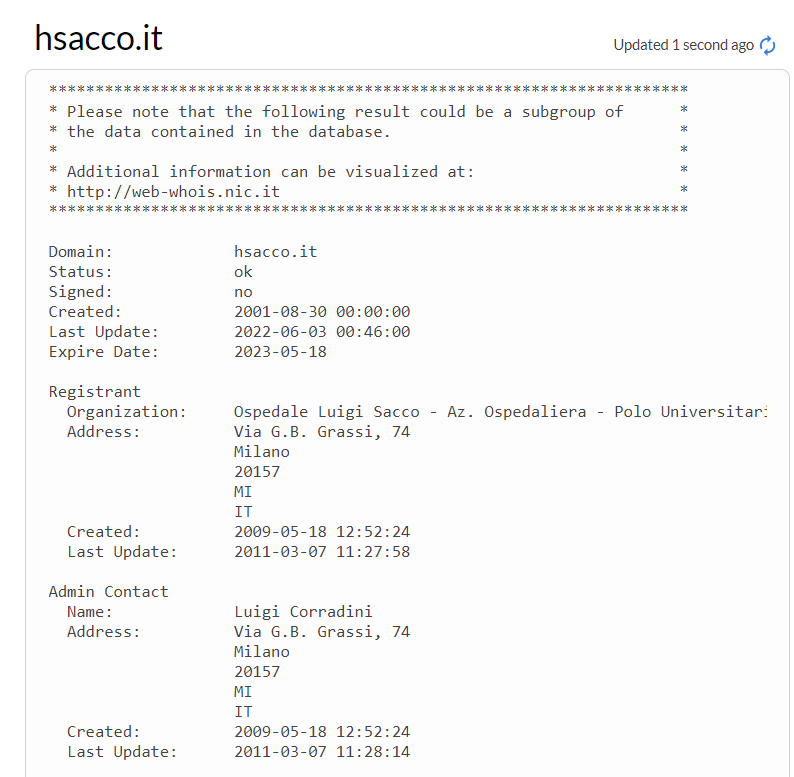

Siamo andati ad analizzare il dominio in questione (hsacco.it) il quale è stato registrato a nome dell'”Ospedale Luigi Sacco – Az. Ospedaliera – Polo Universitario”, come da print screen di whois.com in calce.

Il dominio ha nel campo “Admin Contact”, il nome di Luigi Corradini, Direttore Generale dell’Azienda Ospedaliera Luigi Sacco di Milano.

La persona che ci ha contattato, ci ha anche detto che il medico del pronto soccorso ha dovuto scrivere il referto a mano e che sulla sua PDL compariva un messaggio da parte dell’antivirus che riportava il messaggio “ramsonware trojan hx”.

La fonte ci ha comunicato che i medici si sono dimostrati estremamente cordiali e solerti nonostante i problemi al sistema informatico. Pertanto, desideriamo ringraziarli per il loro impegno costante nei confronti dei pazienti, anche in situazioni di forte disagio come quella attuale (o in altre circostanze legate ad attacchi informatici).

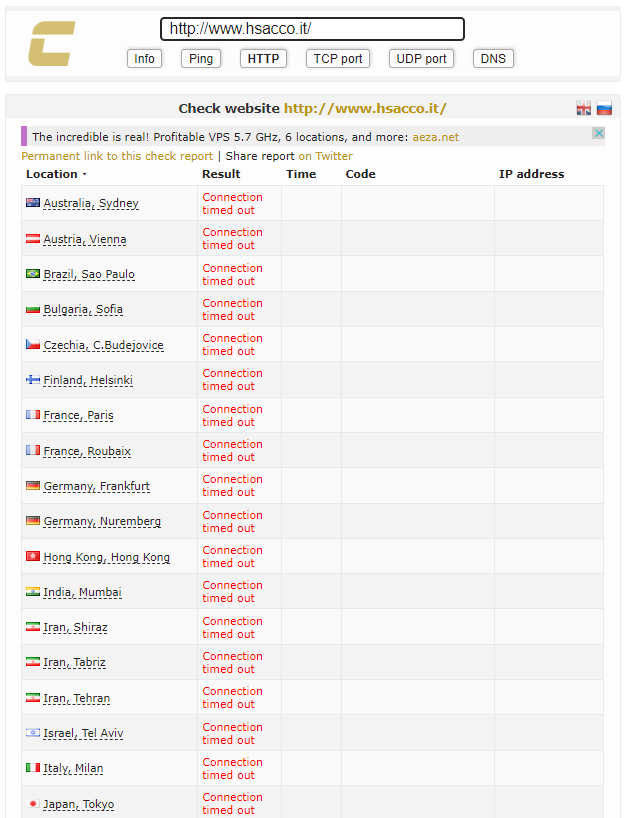

Il medico ha detto alla persona che chi aveva fatto la mattina, aveva già problemi. Nel mentre il sito hsacco.it non risulta raggiungibile, come da analisi checkhost che riportiamo di seguito.

Edit del 18/05/2022 ore 22:06: Una mail anonima arrivata al whistleblower da una persona che lavora all’Ospedale Sacco, ha riportato quanto segue: “vi informo che non c’è mai stato nessun attacco informatico essendo l’Ospedale Sacco dotato di soluzioni di sicurezza allo stato dell’arte ma si tratta di un problema di networking, prolungato dal fatto che con le limitate risorse a disposizione dell’azienda è servito del tempo per recuperare i componenti necessari alla manutenzione. tutti i servizi ora sono ripartiti completamente e non c’è mai stato un problema di sicurezza, grazie per gli aggiornamenti che vorrete fare in merito”.

Pertanto con buona probabilità si è trattato di un disservizio e non di un attacco informatico.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali.

Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…