Autore: Massimiliano Brolli

Data Pubblicazione: 10/04/2022

In un interessante panel condotto da Alberto Giuffrè su SkyTG24, al teatro kursaal di Bari, si è parlato di cybersecurity dove erano presenti Roberto Baldoni, direttore dell’agenzia nazionale di cyber sicurezza (ACN), Luisa Franchina dell’associazione Italiana Esperti Infrastrutture Critiche (AIIC) e Gabriele Faggioli (presidente del Clusit).

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Dopo aver fatto vedere una breve demo di un attacco ransomware, Gabriele Faggioli riporta giustamente che:

“l’Italia risulta uno dei paesi più attaccati in Europa”

Ma diciamola meglio siamo secondi a livello mondiale come dalla nostra rubrica Ransomware data room di Marzo, perché come riporta Faggioli, non investiamo in sicurezza informatica e spendiamo poco, pari allo 0,08% del PiL, dove in altri paesi si spende il doppio se non il triplo.

Roberto Baldoni, dopo aver parlato dell’incidente del MITE (dove ha riportato le stesse conclusioni di RHC), ha detto che occorre:

“cercare di innalzare il livello di consapevolezza delle piccole e medie imprese e delle pubbliche amministrazioni proprio perché in questo momento c’è una particolare ondata di attacchi”.

Si passa poi alla “sovranità tecnologica” e quindi alle tecnologie proprietarie, anche vista la vicenda Russia e sanzioni occidentali, dove Fagioli riporta che siamo indietro di 30 anni. Baldoni aggiunge 30 anni di ritardo tecnologico di carattere europeo e 30 anni di ritardo nelle istituzioni.

“Bisogna capire che ogni movimento che si fa nel cyberspazio, anche un click, è associato ad un rischio… deve entrare nelle nostre teste in una modalità automatica, esattamente come lei non uscirebbe da questo teatro e attraverserebbe senza guardare il lungomare. E’ chiaro che lei questo non lo farebbe o perlomeno sa che si assumerebbe un rischio… questo è un processo culturale, è un processo che richiede anni e non lo recuperiamo con uno schicco di dita”.

Conclude Baldoni. Quindi, come al solito, la lingua batte dove il dente duole.

Ma cosa stiamo facendo per mettere in atto questo miglioramento partendo dalle persone comuni, le quali non hanno alcuna cultura e conoscenza nella sicurezza informatica? Il solito corso di security awareness?

Molto bene e tutto corretto. Si tratta di consapevolezza al rischio, questa sconosciuta, dove siamo molto indietro.

Spesso quando segnaliamo come RHC o HackerHood delle vulnerabilità o delle minacce alle aziende, alle volte non riceviamo neanche una risposta e questo non succede solo a noi, purtroppo.

Siamo molto lontani dall’effetto “cintura di sicurezza”, ma come e quando ci arriveremo?

Soprattutto: che progetti abbiamo?

Le cinture di sicurezza sono nate già agli inizi del ‘900, e vennero considerate per più di 40 anni come un mero optional per la propria vettura. Bisognerà aspettare gli anni ‘60 affinché le case di produzione e i conducenti ne comprendano la reale importanza e i due decenni successivi perché i vari Paesi le rendano obbligatorie.

Ma non possiamo aspettare 40 lunghi anni prima di comprendere che cliccare su un allegato sbagliato porti ad una infezione da malware. Dobbiamo far comprendere che un utilizzo consapevole del digitale è un elemento abilitante oggi, soprattutto per nostre vite.

Ma come faremo tutto questo?

Si parla spesso dei benefici della neuro-diversità, soprattutto all’interno dei team di sicurezza informatica. Il cervello neurotipico è facilmente distratto, eccessivamente sociale e manca di attenzione ai dettagli e alla routine. Questo è il cervello che la natura ha assegnato alla maggior parte delle persone sul pianeta.

Al contrario, il cervello neurodivergente non è gravato dalle complessità sociali, ha una maggiore attenzione ai dettagli, può concentrarsi ed è molto difficile distrarlo (il cosiddetto hyperfocus) e soprattutto ha capacità di ricordare la connessione tra due stimoli. Nella sicurezza informatica, questo può significare la capacità di ricordare i collegamenti tra gli incidenti informatici, oppure trovare un modo non convenzionale per risolvere un problema.

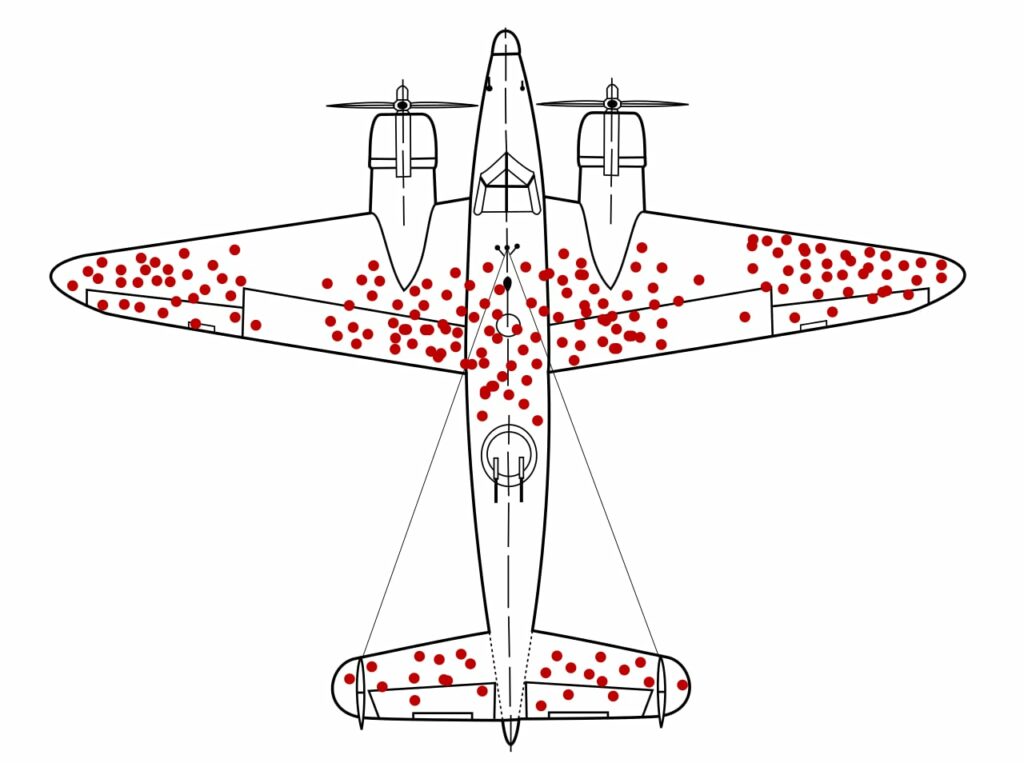

Durante la Seconda guerra mondiale, l’aviazione americana decise di analizzare gli aerei rientrati alle basi militari, per comprendere come poterli fortificare.

Si notò che la maggior parte degli aerei erano stati colpiti alle estremità alari e sul corpo, pertanto i militari arrivarono alla conclusione di andare a rinforzare proprio quei punti.

Abraham Wald, uno dei ricercatori dello Statistical Research Group (SRG) della Columbia University, suggerì, al contrario, di rinforzare con armature e protezioni le parti che si presentavano integre o con danno minore. E questo perché mai?

Perché gli aeroplani che erano stati colpiti in quei punti, erano pur sempre rientrati alla base e quindi occorreva rinforzate quelle parti che si presentavano integre in quegli aerei, ma che presumibilmente erano state colpite (con conseguenze fatali) negli aerei che erano stati abbattuti.

L’hacking, come sempre abbiamo detto, non è una disciplina unicamente tecnologica, ma abbraccia tutte le discipline, come la matematica, la filosofia, l’arte e la psicologia.

E proprio iniziando a pensare in modo divergente e non convenzionale, cercando nuovi strumenti che possano penetrare la corteccia cerebrale in modo “veloce” e “profondo”, i 30 anni da recuperare potranno essere ridotti al minimo.

In questo modo, potremmo inserire un nuovo addon di basso livelll nel nostro DNA, come fatto per le cinture di sicurezza ma mettendoci tantissimo tempo, oltre a fare, fare e ancora fare, cosa che al momento ancora non stiamo facendo (scusate il gioco di parole).

Questa volta abbiamo di fronte un sistema immensamente più complesso rispetto ad un server Linux da hackerare. Abbiamo di fronte la mente umana, un oggetto del quale a malapena ne comprendiamo il funzionamento, ma solo trovando un modo diverso di possederlo (0wned), potremmo riuscire a questo scopo.

D’altra parte sono anni che facciamo corsi di awareness nelle aziende e sono anni che trasmettiamo la consapevolezza al rischio in un modo convenzionale, con scarsissimi risultati mentre le persone continuano a cliccare sugli allegati e inoculate il ransomware all’interno delle aziende.

Quindi oggi, la cybersecurity e la tecnologia ha bisogno degli hacker della della mente umana, gli psicologi, per poter creare una nuova branca che possiamo chiamare cyber-neuroscienza, che sarà alla base del contrasto alle minacce che utilizzano il fattore umano, quel fattore che dobbiamo per forza migliorare nel prossimo e difficile futuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.