Una minaccia interna si riferisce a un rischio per la sicurezza informatica che ha origine all’interno di un’organizzazione.

In genere si verifica quando un dipendente, un appaltatore, un fornitore o un partner attuale o precedente con credenziali utente legittime abusa del proprio accesso a scapito delle reti, dei sistemi e dei dati dell’organizzazione.

Una minaccia interna può essere eseguita intenzionalmente o meno. Indipendentemente dall’intento, il risultato finale è la compromissione della riservatezza, la disponibilità e/o l’integrità dei sistemi e dei dati aziendali compromessi.

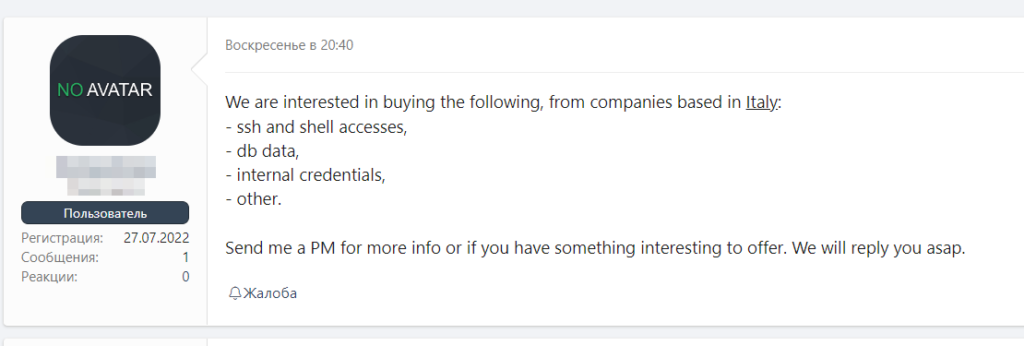

Abbiamo spesso parlato del problema degli insider, degli impiegati infedeli, ovvero persone all’interno dell’azienda che hanno a disposizione credenziali di accesso che le rivendono ai criminali informatici per poter perpetrare i loro crimini.

Abbiamo anche parlato recentemente dei criminali informatici che utilizzano i deepfake e le IA per farsi assumere all’interno di aziende, come esperti IT, per poter accedere a queste preziose credenziali in modo da entrare silentemente nelle infrastrutture informatiche, rubare i dati e avviare vere e proprie compromissioni, magari utilizzando il ransomware.

Non è la prima volta che capita che questo genere di richieste siano presenti all’interno dei forum underground. Inoltre, sempre più spesso si parla di compromissioni all’interno delle aziende avvenute per colpa di insider. Dall’altra parte sempre più offerte si vedono nelle underground con richieste di acquisto di accessi da parte di impiegati infedeli.

Gli insider malintenzionati hanno un netto vantaggio rispetto ad altre categorie di aggressori dannosi a causa della loro familiarità con i sistemi, i processi, le procedure, le policy e gli utenti aziendali. Sono perfettamente consapevoli delle versioni di sistema e delle vulnerabilità in esse contenute. Le organizzazioni devono quindi affrontare le minacce interne con almeno lo stesso rigore delle minacce esterne.

Ricordiamoci anche che molte cybergang avevano chiesto in passato aiuto agli impiegati infedeli, e tra queste possiamo annoverare la famigerata LockBit oppure i defunti hacker di LAPSUS, ma purtroppo (e come avevamo previsto) il trend nell’utilizzo degli insider è in aumento.

Molte grandi aziende stanno creando strumenti per monitorare maggiormente i dipendenti, ma anche questo potrebbe non bastare in quanto una volta in possesso delle credenziali e di un terminale dove acquisire gli OTP e dei profili legittimi di accesso, il tutto potrebbe essere vano.

Ogni anno si verificano numerosi attacchi informatici che partono da un dipendente infedele, ma la stragrande maggioranza non arriva alle notizie. Ci sono state, tuttavia, minacce interne alla sicurezza informatica che si sono distinte negli ultimi anni che possiamo riepilogare in:

Come vedete, anche i grandi “Piangono”, pertanto è possibile che questo capiti anche a voi.

La maggior parte degli strumenti di intelligence sulle minacce si concentra sull’analisi dei dati di rete, computer e applicazioni, prestando scarsa attenzione alle azioni delle persone autorizzate che potrebbero abusare del loro accesso privilegiato. Per una difesa informatica sicura contro una minaccia interna, devi tenere d’occhio le attività comportamentali e digitali anomale. Esistono diversi indicatori di una minaccia interna a cui prestare attenzione, e possono essere divisi in Indicatori comportamentali ed indicatori digitali.

Come è possibile vedere, alcune misure possono essere di facile implementazione mentre altre risultano più complesse.

Come sempre occorre lavorare partendo dall’analisi del rischio e quindi identificando le risorse logiche e fisiche critiche della tua organizzazione.

Questi includono reti, sistemi, dati riservati (incluse informazioni sui clienti, dettagli sui dipendenti, schemi e piani strategici dettagliati), strutture e persone. Comprendere ogni risorsa critica, classificare le risorse in ordine di priorità e determinare lo stato corrente di ciascuna protezione delle risorse.

Naturalmente, gli asset con la priorità più alta dovrebbero ricevere il massimo livello di protezione dalle minacce interne.

Esistono molti sistemi software in grado di monitorare le minacce interne. Questi sistemi funzionano innanzitutto centralizzando le informazioni sull’attività dell’utente attingendo dai registri di accesso, autenticazione, modifica dell’account, endpoint e rete privata virtuale (VPN).

Utilizzare questi dati per modellare e assegnare punteggi di rischio al comportamento dell’utente legato a eventi specifici come il download di dati sensibili su supporti rimovibili o l’accesso di un utente da una posizione insolita. Crea una linea di base del comportamento normale per ogni singolo utente e dispositivo, nonché per la funzione lavorativa e il titolo di lavoro. Con questa linea di base, le deviazioni possono essere segnalate e studiate.

In un sondaggio SANS del 2019 sulle minacce avanzate, più di un terzo degli intervistati ha ammesso di non avere visibilità sull’abuso di informazioni privilegiate. Pertanto, è importante distribuire strumenti che monitorino continuamente l’attività degli utenti, nonché aggregare e correlare le informazioni sull’attività da più origini. Ad esempio, potresti utilizzare soluzioni di inganno informatico che creano trappole per attirare insider malintenzionati, tracciare le loro azioni e comprendere le loro intenzioni. Queste informazioni verrebbero quindi inserite in altre soluzioni di sicurezza aziendale per identificare o prevenire attacchi attuali o futuri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…