Con l’aumento della dipendenza delle imprese dalla tecnologia e dalla connettività e dalle terze parti in generale, gli attacchi alla supply-chain stanno diventando sempre più comuni. Questi attacchi sono mirati a compromettere le aziende attraverso i loro fornitori e partner commerciali.

Gli attacchi alla supply-chain possono rappresentare una minaccia significativa per le imprese e le organizzazioni, poiché possono compromettere la loro sicurezza e quella dei prodotti e dei servizi forniti ai clienti.

In questo articolo, esploreremo il fenomeno degli attacchi alla supply-chain, cosa sono, come avviene un attacco alla supply-chain, gli attacchi più famosi e come le organizzazioni possono adottare delle misure per proteggersi da queste minacce e come scegliere i fornitori.

Gli attacchi alla supply-chain sono atti malevoli perpetrati da malintenzionati contro una o più organizzazioni nella catena di fornitura di prodotti o servizi.

Questi attacchi possono avvenire attraverso una varietà di metodi, tra cui l’infiltrazione di malware o di ransomware in una delle parti della catena di fornitura, l’inserimento di componenti hardware o software malevoli in prodotti o servizi forniti da un fornitore, o l’intercettazione di informazioni sensibili durante la trasmissione di dati tra le parti della catena di fornitura.

Gli attacchi alla supply-chain rappresentano una minaccia particolarmente grave per le imprese, in quanto possono compromettere la sicurezza dei prodotti e dei servizi forniti ai clienti. Ad esempio, un attacco alla supply-chain contro un produttore di dispositivi medici potrebbe compromettere la sicurezza dei dispositivi stessi, mettendo a rischio la salute dei pazienti.

In sintesi, un criminale informatico che vuole colpire una grande azienda, potrebbe beneficiare delle falle di sicurezza presenti all’interno delle infrastrutture IT di un suo fornitore, per poterla colpire.

Ci sono diverse cose che si possono monitorare per scegliere un fornitore e ridurre il rischio di subire un attacco alla supply chain. Le principali potrebbero essere:

In sintesi, scegliere un fornitore affidabile ed esperto con una solida reputazione, adeguati standard di sicurezza, un track record positivo e politiche di sicurezza documentate può aiutare a ridurre il rischio di subire un attacco alla supply chain.

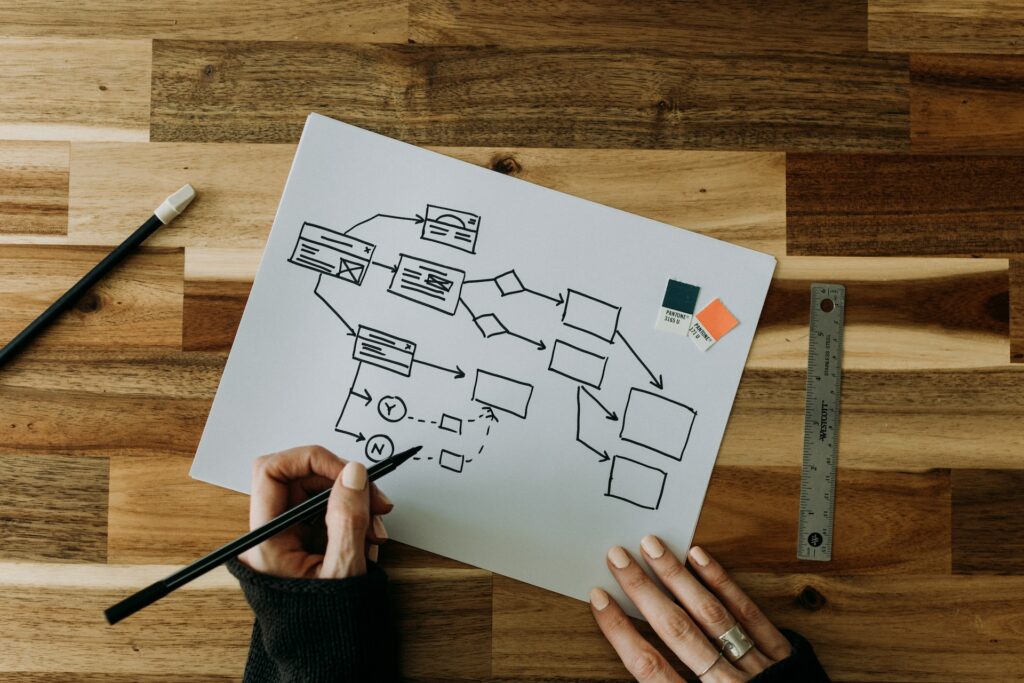

Le aziende possono adottare diverse misure per proteggersi dagli attacchi alla supply chain. In primo luogo, è importante che le aziende conducano una valutazione del rischio per identificare i punti deboli nella propria supply chain e sviluppare un piano di mitigazione dei rischi. Alcune misure specifiche che le aziende possono adottare includono:

Una tra le cose più importanti per proteggersi dagli attacchi alla supply chain sono la contrattualizzazione di specifici requisiti di sicurezza tra la committente e il fornitore e l’esecuzione di specifici controlli ricorsivi per poter verificare l’idoneità dell’implementazione di tali requisiti.

Ovviamente, i requisiti di sicurezza che dovranno essere inseriti nei contratti dovranno essere identificati attraverso specifiche analisi del rischio che dovranno essere svolte sul servizio contrattualizzato.

L’inserimento di specifiche penali all’interno del contratto per la mancata implementazione dei requisiti di sicurezza, permettono di avere un ottimo incentivo affinché le aziende fornitrici possano implementare una corretta sicurezza informatica sulle infrastrutture IT messe a disposizione della committente.

Le misure di sicurezza all’interno dei contratti sono molto importanti per proteggere la supply chain. Tuttavia, la loro efficacia dipende dalla capacità dell’azienda di far rispettare queste clausole. Le attività di controllo svolte dalla committente, risultano essenziali per garantire che i fornitori rispettino le clausole di sicurezza e che i dati e i sistemi dell’azienda siano protetti in modo adeguato.

Inoltre, le aziende terze dovrebbero anche monitorare costantemente i propri sistemi e reti per individuare eventuali attività sospette e adottare azioni preventive per mitigare il rischio di attacchi alla supply chain. Ciò può includere l’utilizzo di software di monitoraggio delle minacce e di soluzioni di sicurezza avanzate.

In definitiva, proteggere la supply chain è una sfida critica per tutte le aziende. Tuttavia, adottando misure di sicurezza adeguate e monitorarle nel tempo, permette alle aziende di ridurre il rischio di attacchi e garantire dei livelli di sicurezza adeguati.

Gli attacchi alla supply chain sono diventati sempre più comuni negli ultimi anni e diversi report di sicurezza riportano una crescente minaccia di questo genere di attacchi.

Uno dei recenti attacchi alla supply chain più noti è stato l’attacco ransomware distribuito che ha coinvolto l’azienda Kaseya, una società statunitense di software di gestione IT. Nell’estate del 2021, un gruppo di criminali informatici di origine russa, noto come REvil, ha utilizzato una vulnerabilità zero-day in una delle soluzioni di Kaseya per introdurre all’interno dei pacchetti di aggiornamento del software dei payload ransomware.

Una volta che tutti i client hanno scaricato l’aggiornamento software, il ransomware si è propagato su centinaia di clienti di Kaseya. Questo attacco ha causato danni ingenti a molte aziende, compresi ospedali, centri di assistenza sanitaria, enti governativi e aziende di varie dimensioni ma ha fatto comprendere l’importanza di questo genere di attacco informatico.

Ancora prima, un altro attacco noto alla supply chain è stato quello che ha colpito SolarWinds, una società statunitense di software di gestione delle reti. Nel 2020, un gruppo di attaccanti sconosciuti ha compromesso il software di aggiornamento di SolarWinds, inserendo un malware noto come SUNBURST nel pacchetto di aggiornamento distribuito ai clienti di SolarWinds.

Questo attacco ha compromesso diverse agenzie governative degli Stati Uniti e molte altre organizzazioni in tutto il mondo.

Un altro attacco noto è quello che ha coinvolto il software CCleaner. Nel 2017, un gruppo di attaccanti ha compromesso il software di pulizia del registro di sistema CCleaner distribuito dalla società di sicurezza informatica Avast. Gli attaccanti utilizzarono questa backdoor per distribuire un malware a diversi utenti di CCleaner in tutto il mondo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…