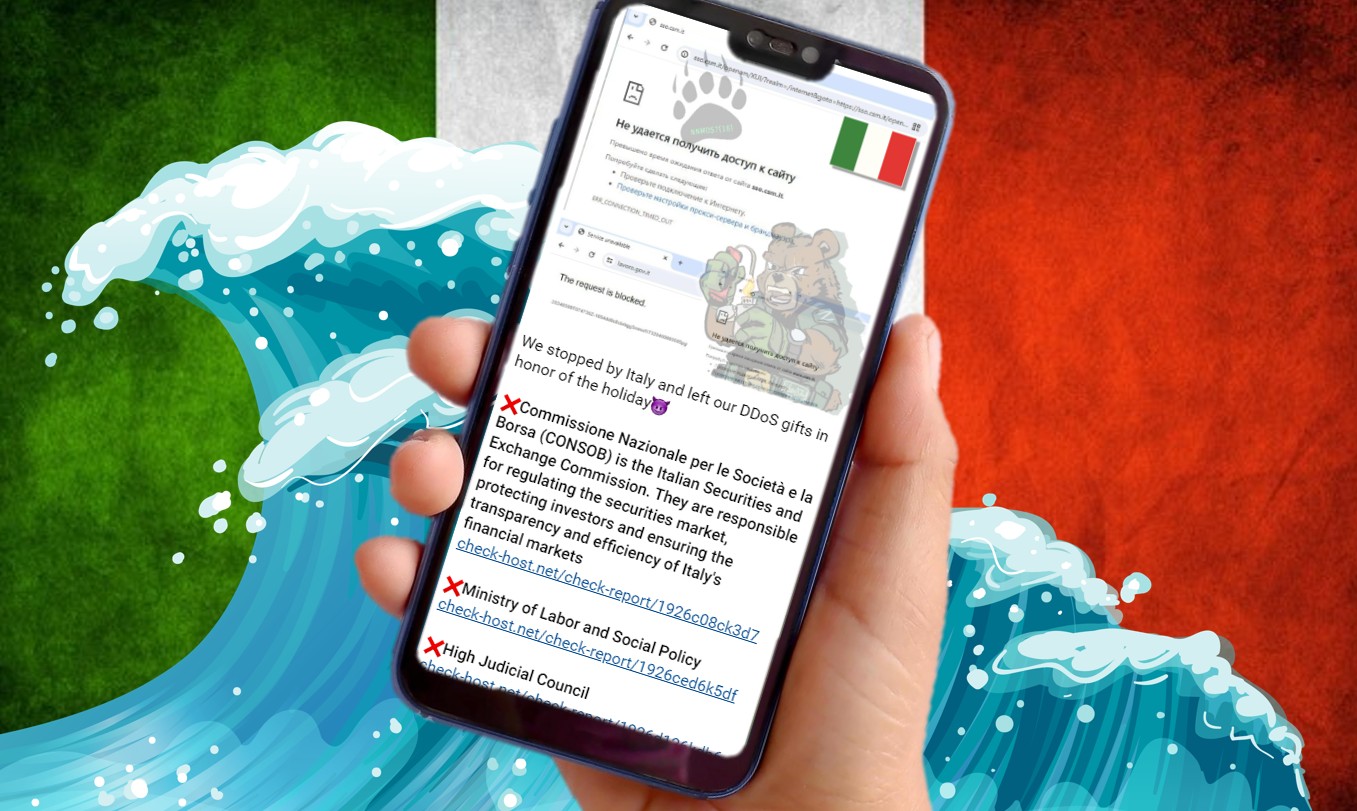

Negli ultimi anni, il conflitto tra Russia e i suoi oppositori non si è limitato al campo di battaglia tradizionale, ma ha coinvolto sempre di più il cyberspazio. Uno dei gruppi più attivi in questa guerra informatica è NoName057(16), noto per le sue operazioni di attacco DDoS mirate a siti governativi e infrastrutture critiche di paesi ritenuti ostili alla Russia. Tra le loro iniziative, spicca DDoSia Project, una piattaforma che mobilita volontari per condurre attacchi DDoS su larga scala.

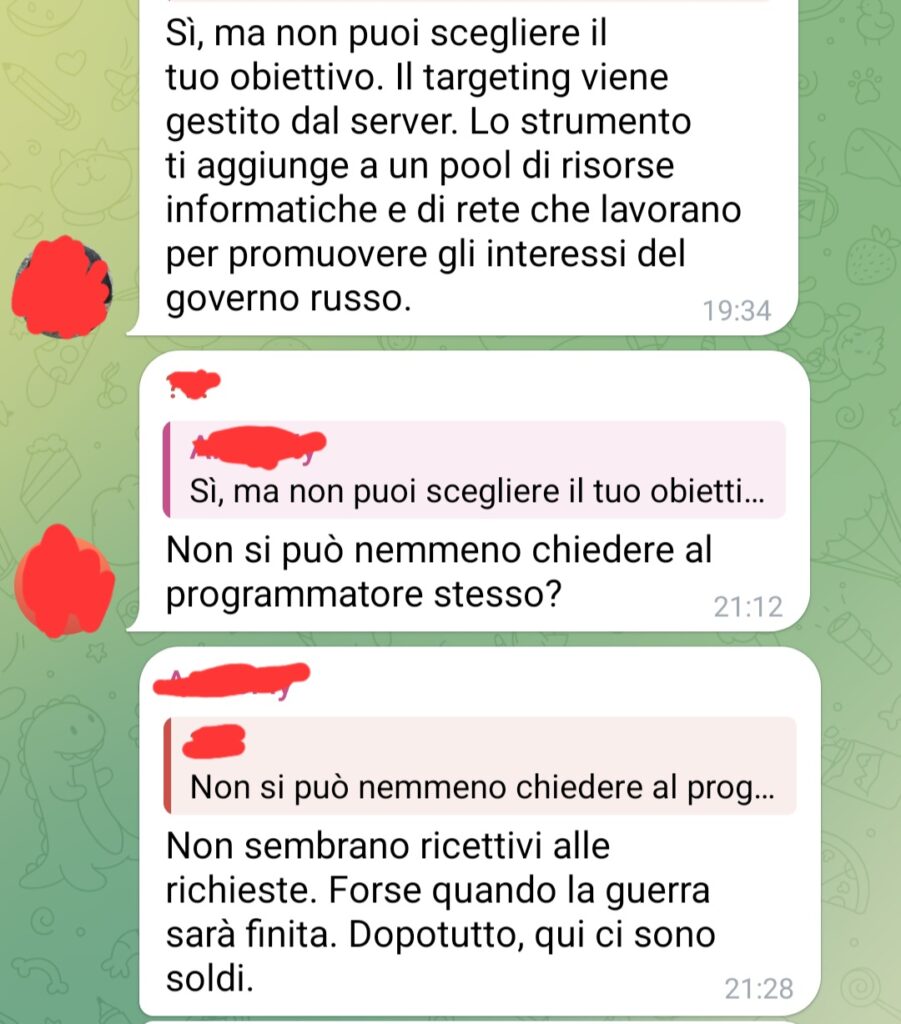

Il progetto, tuttavia, non è un semplice network di volontari: segue una struttura gerarchica, reclutando e pagando cyber-mercenari di qualsiasi livello di esperienza, senza alcuna selezione basata su competenze o background tecnico. Chiunque può partecipare, indipendentemente dalla conoscenza in ambito informatico, il che porta a un’adesione massiva di utenti inesperti che eseguono gli attacchi senza comprendere appieno i rischi legali e operativi. Questa politica di reclutamento indiscriminato trasforma DDoSia in un vero e proprio esercito digitale eterogeneo, alimentato da individui spesso ignari delle loro azioni ma che amplifica l’impatto degli attacchi.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

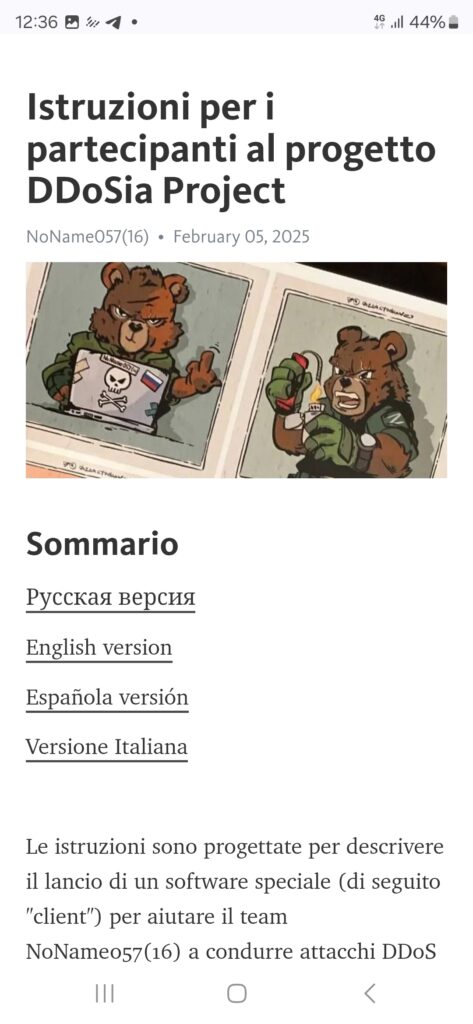

Un elemento interessante è la scelta delle lingue supportate dal progetto: russo, inglese, spagnolo e, sorprendentemente, italiano. Questo potrebbe indicare un’attenzione specifica a determinati paesi e comunità, suggerendo che l’Italia sia considerata un obiettivo strategico con interessi geopolitici o che vi sia un numero significativo di collaboratori italiani al suo interno.

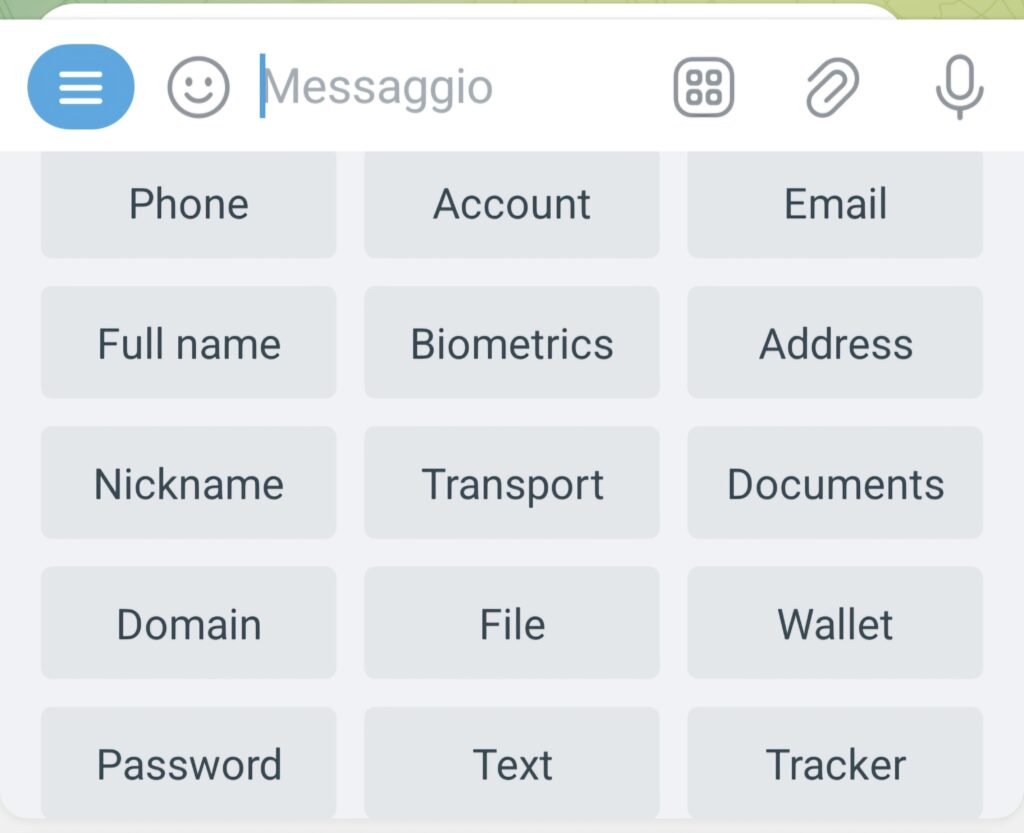

DDoSia è un progetto di crowdsourced DDoS, in cui chiunque può partecipare agli attacchi semplicemente registrandosi tramite Telegram e scaricando un client dedicato. Il processo è strutturato in modo da garantire un’adesione semplice ma efficace:

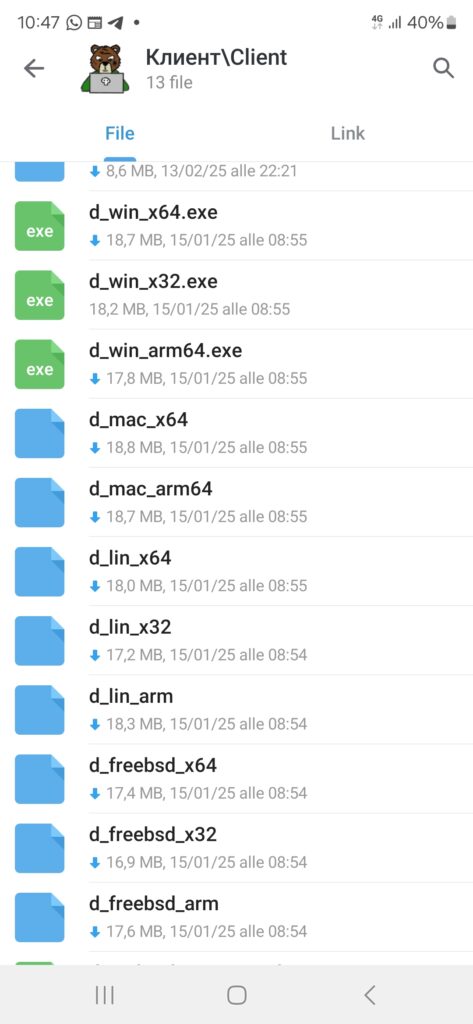

Il client DDoSia è uno strumento che permette agli utenti di partecipare agli attacchi in modo completamente automatizzato. Il software si connette al server di comando e controllo (C2) del gruppo NoName057(16), ricevendo in tempo reale i target da colpire e gestendo il traffico dannoso in maniera distribuita.

I client sono distribuiti direttamente nei gruppi Telegram e sono disponibili, fra i tanti, per:

Il software consente ai partecipanti di inviare richieste massive a determinati obiettivi, sovraccaricandoli fino a renderli inutilizzabili. L’interfaccia è progettata per essere estremamente semplice, rendendo possibile l’uso anche a soggetti privi di competenze tecniche avanzate. Tuttavia, i partecipanti non hanno alcuna autonomia sulle decisioni: gli attacchi vengono pianificati e diretti dall’alto, e i volontari si limitano ad eseguire le istruzioni ricevute

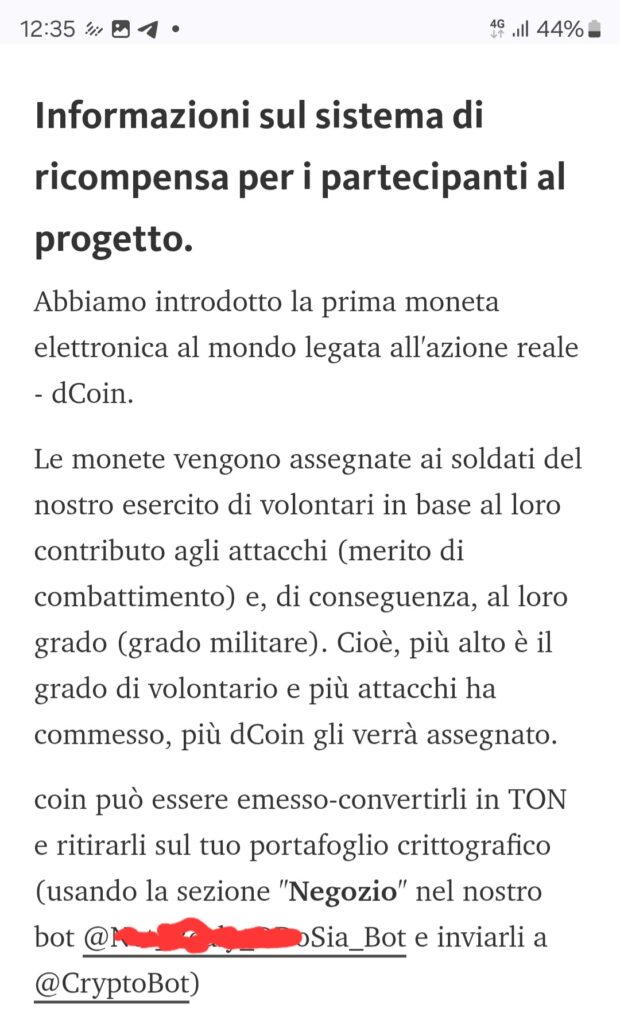

DDoSia non si basa solo sul volontariato, ma introduce un sistema di incentivi sotto forma di una valuta elettronica chiamata dCoin. Gli utenti vengono ricompensati in base alla loro attività, e i dCoin possono essere convertiti esclusivamente in TON (Toncoin), una criptovaluta che può essere trasferita su portafogli digitali.

L’uso esclusivo di TON come valuta di conversione non è casuale: Toncoin è noto per le sue funzionalità di privacy avanzate, che lo rendono difficile da tracciare rispetto ad altre criptovalute. Questo sistema garantisce maggiore anonimato ai partecipanti e complica gli sforzi di tracciamento delle transazioni da parte delle autorità.

Il tasso di cambio attuale è di 1 dCoin = 2 rubli, con la possibilità di scambiare questi token tramite il bot Telegram @CryptoBot. Questo modello economico ha reso DDoSia particolarmente attraente per molti partecipanti, che vedono l’attività non solo come un’azione ideologica ma anche come una potenziale fonte di guadagno.

L’analisi delle connessioni mostra che DDoSia ha nodi attivi principalmente in Russia ed Europa dell’Est, con una presenza significativa anche in Africa occidentale e centrale. Questo suggerisce l’uso di botnet, server proxy e infrastrutture compromesse per occultare il traffico. Questi dati sono confermati tramite un modello di OSInt basato su AI, che ha analizzato i canali Telegram di Noname057 (16). Il sistema, utilizzando Telethon per lo scarping, ha permesso di monitorare parole chiave sospette, raccogliere metadati e tracciare alcune delle connessioni attive, evidenziando un’operatività distribuita su più regioni per eludere il tracciamento

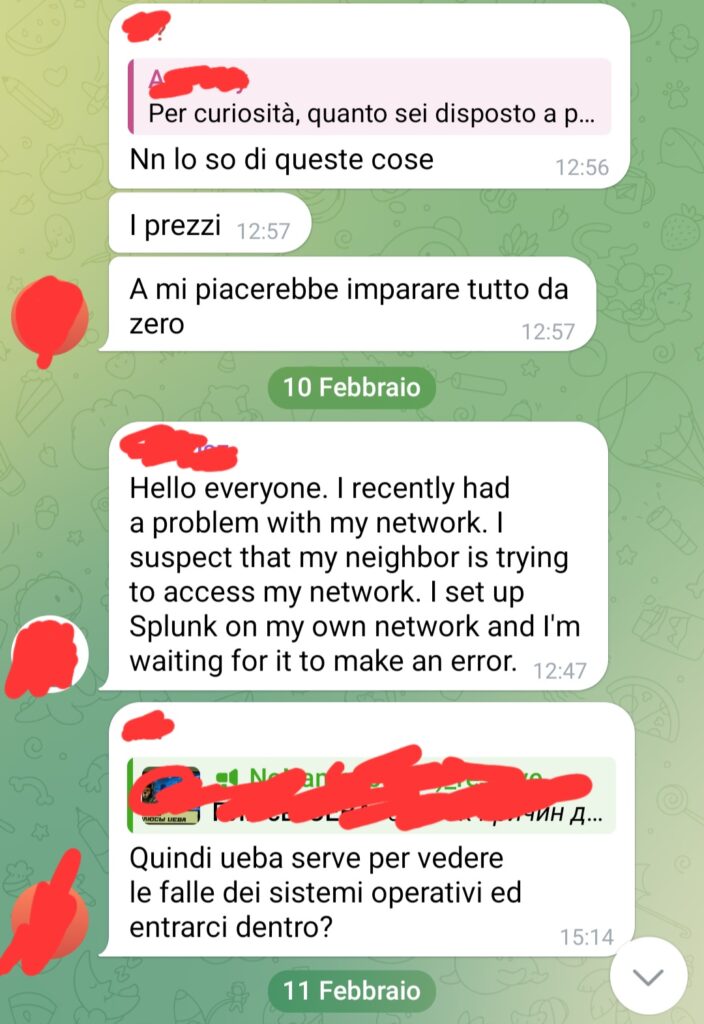

La connessione tra DDoSia e il governo russo non è mai stata esplicitamente confermata, ma diverse analisi suggeriscono una collaborazione indiretta attraverso strumenti di propaganda e finanziamenti nascosti. Altra ipotesi che confermerebbe questa connessione è data dal fatto che dalla Russia l’uso di VPN non è necessario per partecipare al programma, suggerendo una certa protezione governativa implicita per chi opera da quel territorio..Va aggiunto che la gestione delle transazioni tramite Telegram suggerisce una possibile connessione con entità più strutturate, forse riconducibili a reti di supporto governative o paramilitari. Accertamenti OSInt, oltretutto, riconducono alcuni degli utenti più attivi all’interno di chat di natura militare

Partecipare a DDoSia non è privo di rischi. Sebbene l’uso di VPN possa fornire un livello di protezione, le autorità di diversi paesi stanno aumentando i controlli per identificare e perseguire gli autori di attacchi DDoS. In molti stati, tali azioni sono considerate reati informatici punibili con pesanti sanzioni.

Inoltre, il client stesso potrebbe contenere backdoor o malware utilizzabili dai gestori del progetto per ottenere il controllo sui dispositivi degli utenti. Partecipare a queste operazioni espone quindi i volontari non solo a rischi legali, ma anche a possibili compromissioni della propria sicurezza informatica.

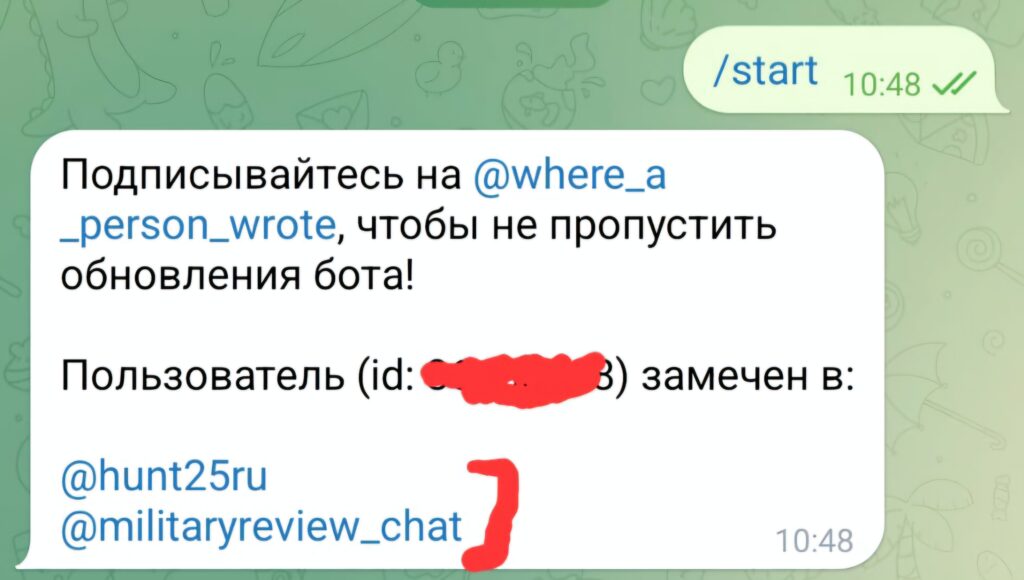

Va precisato che gli stessi bot di Telegram utilizzati per gestire il progetto rappresentano un ulteriore rischio per la sicurezza dei partecipanti. Essi possono infatti esplorare dati personali e attività degli utenti, raccogliendo informazioni che potrebbero essere sfruttate in altri contesti, inclusa la sorveglianza o il monitoraggio da parte delle autorità o degli stessi organizzatori del progetto

La piattaforma, dopo l’arresto in Francia di Pavel Durov, ha iniziato a chiudere i canali e i gruppi legati a DDoSia, anche se non è chiaro se ciò avvenga per una reale volontà di contrasto o per semplice rispetto delle segnalazioni ricevute. Tuttavia i gruppi vengono riaperti con nuove identità in tempi molto brevi, permettendo così al progetto di continuare le proprie attività senza interruzioni significative

DDoSia Project rappresenta un chiaro esempio di come la guerra informatica si stia evolvendo, trasformando utenti comuni in armi digitali. La sua struttura gerarchica e il reclutamento di cyber-mercenari indicano un livello di organizzazione più alto rispetto ad altri attacchi DDoS volontari.

Il sistema di incentivi, unito alla facilità di utilizzo, lo rende un pericolo concreto per numerose infrastrutture. Tuttavia, i rischi per i partecipanti e le contromisure disponibili suggeriscono che questa tattica, per quanto efficace nel breve termine, potrebbe incontrare crescenti ostacoli con l’evoluzione delle strategie difensive.

Nel complesso, DDoSia evidenzia la necessità per le aziende e i governi di investire in cybersecurity non solo per difendersi dagli attacchi attuali, ma per anticipare e contrastare minacce sempre più sofisticate nel futuro del cyber warfare.

La guerra digitale è in corso, e tutti abbiamo il dovere di esserne consapevoli

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.