Un’indagine congiunta di BCA LTD, NorthScan e ANY.RUN ha svelato uno degli schemi di hacking più segreti della Corea del Nord. Con il pretesto di un reclutamento di routine, il team ha monitorato come gli operatori del gruppo Lazarus , una divisione di Famous Chollima, si infiltrassero in aziende di tutto il mondo come lavoratori IT da remoto con identità rubate.

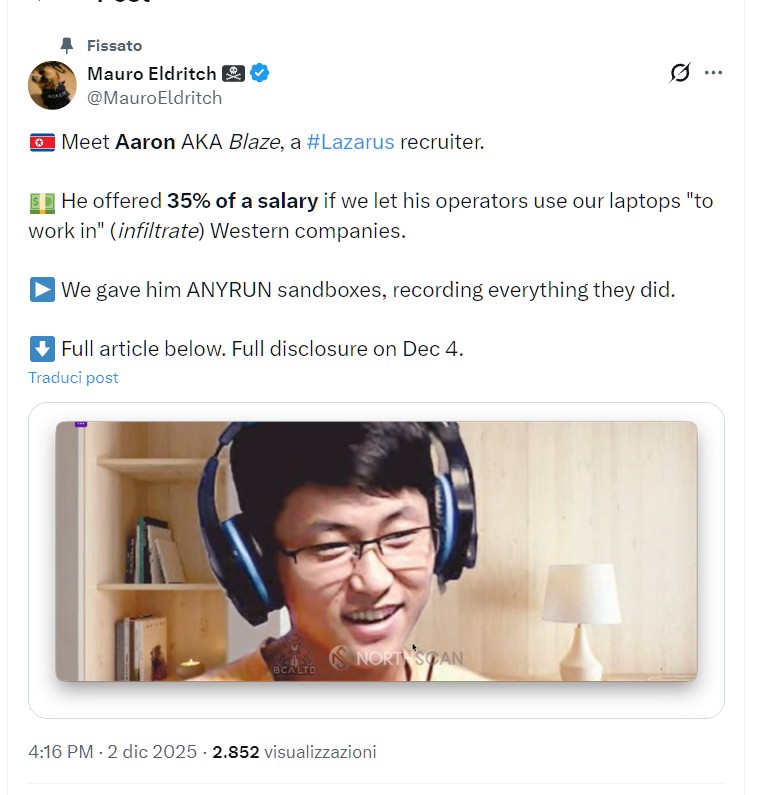

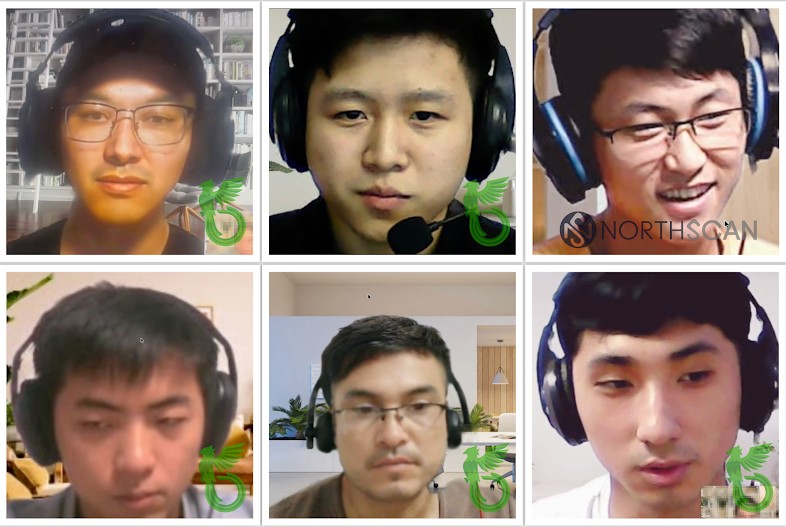

L’operazione è stata avviata dal fondatore di BCA LTD, Mauro Eldritch, che ha unito le forze con l’iniziativa NorthScan e il servizio interattivo di analisi malware ANY.RUN. Gli specialisti di NorthScan hanno creato uno sviluppatore americano fittizio, che è stato utilizzato da Heiner Garcia per dialogare con un reclutatore di Lazarus sotto lo pseudonimo di Aaron “Blaze”.

Heiner Garcia si è spacciato per un mediatore di lavoro e ha tentato di presentare il finto candidato come una copertura per i dipendenti IT nordcoreani, prendendo di mira aziende nei settori finanziario, delle criptovalute, medico e ingegneristico.

L’intero schema si basa sulla sostituzione dell’identità e sull’accesso remoto. In primo luogo, vengono selezionati e assegnati i documenti e i profili online di altre persone, quindi vengono condotte interviste utilizzando servizi di intelligenza artificiale e risposte preimpostate.

Una volta assunti, il lavoro viene svolto tramite il computer portatile di una persona reale e lo stipendio viene trasferito in Corea del Nord. L’indagine è entrata nella sua fase attiva quando il reclutatore ha richiesto un set completo di informazioni personali: numeri di previdenza sociale, copie di documenti d’identità, accesso a LinkedIn e Gmail e connettività al dispositivo 24 ore su 24, 7 giorni su 7.

Invece di un vero laptop, Mauro Eldritch ha implementato una serie di macchine virtuali in ANY.RUN che imitavano le workstation personali dello sviluppatore, complete di cronologia di utilizzo, strumenti installati e traffico attraverso proxy domestici americani. Questo ha creato l’illusione di un vero computer per gli operatori, ma la loro intera attività era completamente monitorata e tracciata. Il team poteva forzare crash, limitare le connessioni e acquisire snapshot dello stato del sistema, il tutto senza rivelare alcuna sorveglianza.

Le sessioni hanno rivelato un’attenzione non rivolta a malware sofisticati, ma al furto di account e all’accesso a lungo termine. Dopo aver sincronizzato il profilo Chrome, gli operatori hanno lanciato servizi automatizzati per la preparazione delle domande di lavoro e delle risposte ai colloqui, come Simplify Copilot, AiApply e Final Round AI.

Per abilitare l’autenticazione a due fattori, sono stati utilizzati i generatori di codice monouso basati su browser OTP.ee e Authenticator.cc. Per il controllo remoto è stato utilizzato Google Remote Desktop, configurato tramite PowerShell con un PIN persistente. La ricognizione di sistema standard è stata eseguita utilizzando le utilità dxdiag, systeminfo e whoami.

Il traffico scorreva costantemente attraverso il servizio VPN di Astrill , che in precedenza si era connesso all’infrastruttura di Lazarus. Durante una sessione, l’operatore ha lasciato una richiesta nel Blocco Note per caricare documenti scansionati, numeri di previdenza sociale e dati bancari, che alla fine hanno confermato l’obiettivo: il controllo completo di account e ambienti di lavoro senza installare alcun malware separato.

La storia dimostra come le assunzioni da remoto siano diventate un canale conveniente per attacchi di falsificazione dell’identità. Un tentativo di penetrare un obiettivo spesso inizia con un annuncio di lavoro credibile e prosegue con richieste di accesso a dispositivi e servizi aziendali. Se infiltrato con successo, tale “personale” ottiene l’accesso a dashboard interne, informazioni riservate e account dirigenziali, creando rischi operativi concreti.

La notifica tempestiva ai team delle risorse umane e dell’IT, le chiare procedure di selezione dei candidati e la possibilità di consultare in modo sicuro le richieste sospette contribuiscono a fermare tali schemi nella fase iniziale del contatto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…