Gli esperti hanno notato che questa settimana Emotet ha ripreso la sua attività e dopo una “pausa” di tre mesi ha ricominciato a inviare spam dannoso.

Finora, gli specialisti della sicurezza delle informazioni non hanno trovato alcun payload aggiuntivo. Sembra che il malware stia solo raccogliendo dati per future campagne di spam.

La ripresa dell’attività del malware è stata segnalata dagli analisti e dagli specialisti di Cofense del gruppo Cryptolaemus, che comprende più di 20 esperti di tutto il mondo, che si sono uniti nel 2018 per un obiettivo comune: combattere Emotet.

I ricercatori hanno ricordato che l’ultima campagna di spam di Emotet è stata osservata a novembre del 2022 avendo anche successive derive anche in Italia.

Ora il malware continua a recuperare e raccogliere credenziali oltre che a rubare informazioni dalle rubriche per il targeting.

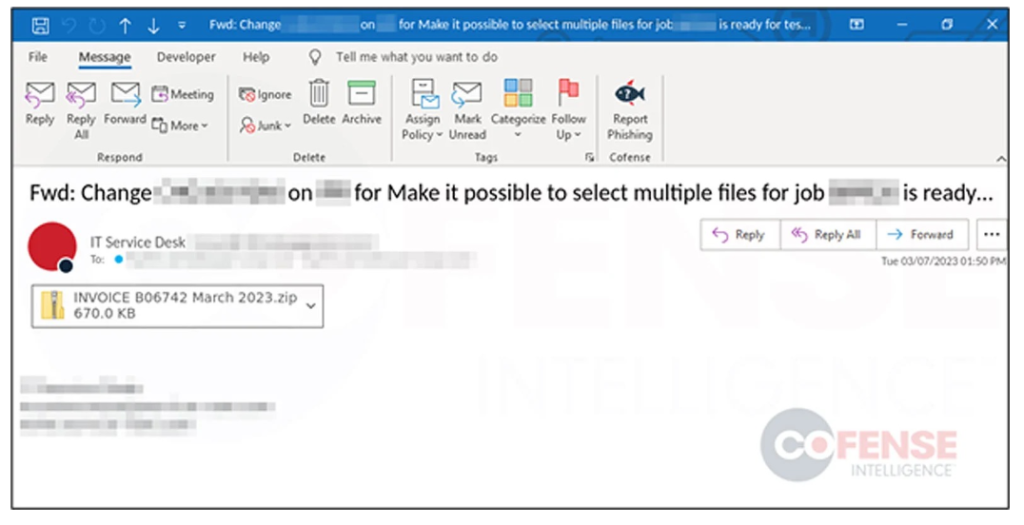

Questa volta, invece di utilizzare e-mail di risposta concatenate, come nella campagna precedente, gli aggressori utilizzano e-mail che imitano varie fatture.

A tali e-mail vengono allegati archivi ZIP contenenti documenti Word intenzionalmente “gonfi” di dimensioni superiori a 500 MB, come avevamo riportato qualche giorno fa, sulla base delle analisi del CERT-AGID.

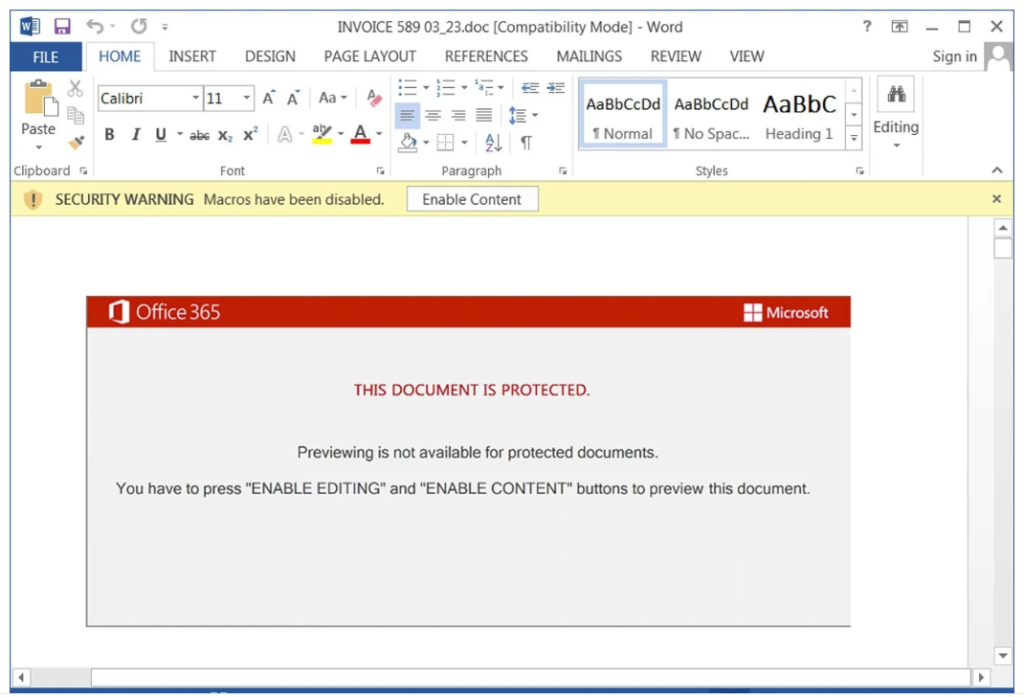

I documenti sono deliberatamente riempiti con dati inutilizzati per rendere i file più grandi e più difficili da scansionare e rilevare il malware da parte delle soluzioni antivirus.

In effetti, tali documenti contengono molte macro che scaricano il loader Emotet come DLL da siti compromessi (principalmente blog WordPress a loro volta compromessi). Dopo il download, il malware verrà salvato in una cartella con un nome casuale in %LocalAppData% e lanciato utilizzando regsvr32.exe.

Allo stesso tempo, anche il file DLL del malware viene deliberatamente aumentato a 526 MB per impedire al software di sicurezza di identificare il file come dannoso.

Come notato da Bleeping Computer, questo metodo è necessario per eludere il rilevamento e funziona alla grande: secondo VirusTotal, finora solo un provider di soluzioni di sicurezza su 64 ha rilevato malware. Allo stesso tempo, questo provider definisce la minaccia solo come Malware.SwollenFile.

Una volta avviato su un dispositivo infetto, Emotet verrà eseguito in background, in attesa di ricevere comandi dai suoi operatori, che probabilmente comporteranno l’installazione di payload aggiuntivi.

Sebbene gli esperti di Cofense notino di non aver ancora osservato alcun payload aggiuntivo, il malware sembra semplicemente raccogliere dati per future campagne di spam.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…