Gli esperti del Google Threat Analysis Group (TAG) hanno presentato un rapporto dettagliato sul gruppo di hacker Exotic Lily, che è un broker di accesso e collabora con noti estorsionisti come Conti e Diavol.

I ricercatori si sono interessati a Exotic Lily quando hanno notato che la gang criminale stavano sfruttando una vulnerabilità di 0day in Microsoft MSHTML (CVE-2021-40444), che li caratterizzava come criminali di grande esperienza.

A quanto pare, Exotic Lily sono broker di accesso che utilizzano campagne di phishing su larga scala per entrare in reti aziendali mirate e quindi vendere l’accesso a queste reti ai loro “clienti” (di solito operatori di ransomware).

Al suo apice, il gruppo inviava oltre 5.000 mail a 650 organizzazioni al giorno.

Gli analisti di TAG scrivono che gli aggressori di solito lavorano dalle 09:00 alle 17:00 nei giorni feriali e sono molto poco attivi nei fine settimana.

Anche se può sembrare strano che i criminali svolgano lavori regolari, recenti fughe di dati relativi al gruppo di hacker Conti hanno dimostrato che molti gruppi di hacker operano come normali società: i loro membri si prendono giorni di ferie, fanno rapporto ai manager e ricevono uno stipendio.

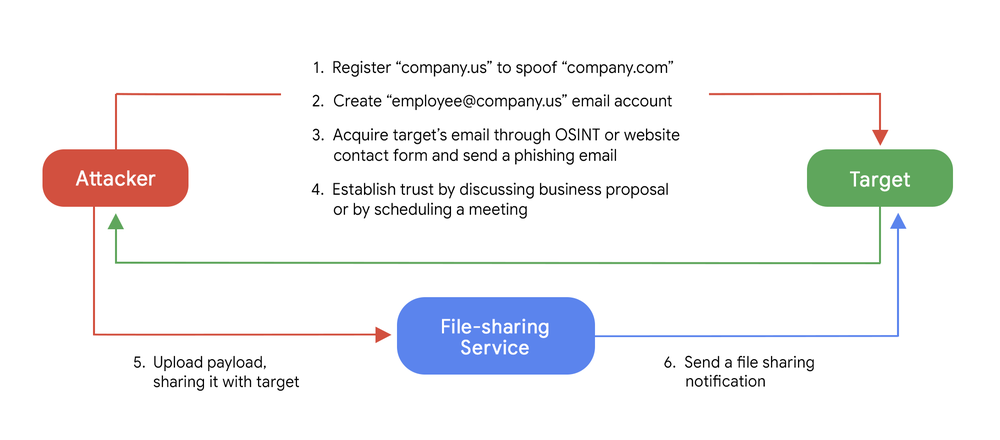

Gli attacchi di Exotic Lily seguono lo stesso schema e di solito iniziano con la registrazione di un dominio falso, che viene quindi utilizzato per inviare e-mail e stabilire un contatto con il bersaglio, e solo dopo che un payload viene condiviso con la vittima attraverso un servizio di condivisione di file.

Gli aggressori si impegnano molto per creare un falso senso di legittimità.

Ad esempio, i domini che utilizzano sono generalmente gli stessi del nome di dominio effettivo dell’organizzazione, ma sono registrati in zone diverse, tra cui .us, .co o .biz. Gli indirizzi e-mail per i loro invii sono ottenuti da criminali da fonti aperte o utilizzano moduli di contatto sui siti Web.

I membri di Exotic Lily creano anche account falsi su LinkedIn utilizzando profili generati dall’IA o foto rubate di dipendenti reali per tali profili.

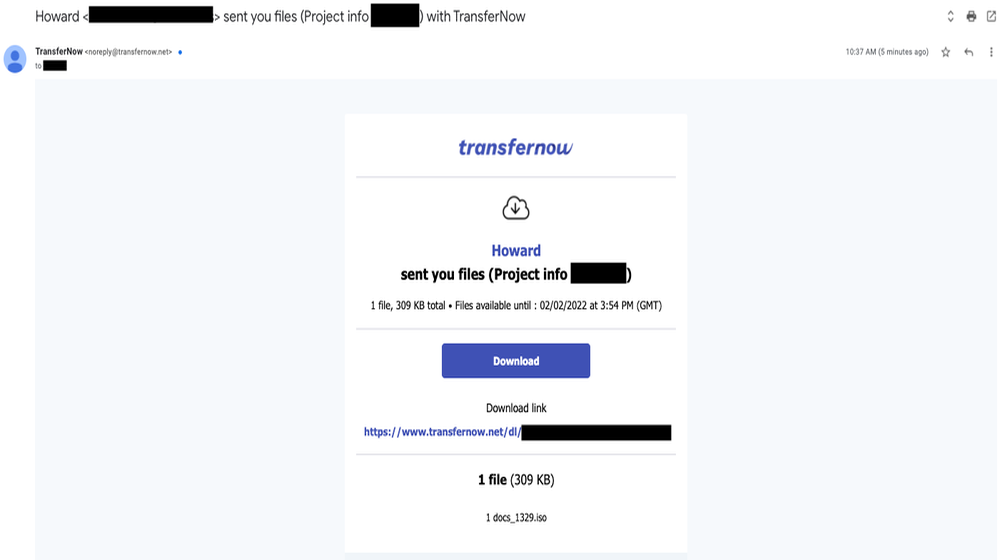

Quando e se la vigilanza della vittima viene placata, gli hacker condividono con loro un collegamento per scaricare un determinato file tramite TransferNow, TransferXL, WeTransfer o OneDrive.

Pertanto, gli hacker distribuiscono il malware BazarLoader alle loro vittime.

Di norma, il malware è mascherato da un normale documento (che in precedenza ha tentato di sfruttare la suddetta vulnerabilità CVE-2021-40444). Successivamente, gli aggressori hanno recentemente modificato il vettore di consegna del malware e hanno iniziato a utilizzare archivi ISO contenenti DLL BazarLoader e scorciatoie LNK.

Gli analisti di Google hanno trovato segni di personalizzazione in questi campioni, ma ciò potrebbe essere stato fatto da altri hacker che forniscono il malware Exotic Lily. Il rapporto afferma che recentemente il gruppo continua a utilizzare i file ISO, ma ora contengono anche DLL e un bootloader personalizzato, che è una versione migliorata del bootloader di prima fase utilizzato già in precedenza.

Questo charger distribuisce il malware Bumblebee, che utilizza le WMI per raccogliere e trasferire informazioni di sistema al server di comando e controllo.

Bumblebee è in grado di ricevere comandi remoti, nonché di scaricare ed eseguire payload aggiuntivi, tra i quali sono già stati trovati i file Cobalt Strike.

Sebbene l’attività di Exotic Lily sia strettamente legata al gruppo di hacker Conti, gli esperti di TAG ritengono che si tratti di gruppi separati che cooperano tra loro.

“Sebbene la natura della relazione (con altre band) rimane poco chiara, EXOTIC LILY sembra operare come un’entità separata focalizzata sull’ottenimento di un’esposizione iniziale attraverso campagne e-mail. Le azioni di follow-up includono il dispiegamento del ransomware Conti e Diavol, cosa che altri criminali stanno già facendo “

scrivono gli esperti.

In un’intervista con i giornalisti di Bleeping Computer, i ricercatori hanno aggiunto che in recenti fughe di notizie relative al gruppo di hacker Conti, si possono trovare ripetuti riferimenti ad alcuni gruppi affiliati, ovvero “broker di accesso”, come risorse esterne.

“La maggior parte di questi broker non sembra essere presente (o attiva) nella chat, il che ci porta a concludere che operano come entità separata”

affermano i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…