Dopo il massiccio attacco informatico che ha colpito il Comune di Palermo effettuato dalla Cybergang Vice Society, da poche ore il sito del comune torna in funzione dopo ben 10 giorni.

Si era infatti ipotizzato già dal primo di giugno, giorno di quando si è appreso dell’incidente, che i disservizi sarebbero durati per giorni.

Ma prima del tempo previsto, probabilmente perché non si è raggiunto un compromesso tra il Comune di Palermo e Vice Society per il pagamento del riscatto, quest’ultimo pubblica prima dello scadere del “countdown” i dati e si parla di molti dati acquisiti dalle infrastrutture IT del Comune.

Si parla di una “prima parte” di dati pubblicati, infatti la gang riporta sulla sua pagina quanto segue:

“La prima parte delle informazioni gentilmente condivise con voi dai rappresentanti di questa società è stata pubblicata. Ce ne saranno altri domani.”

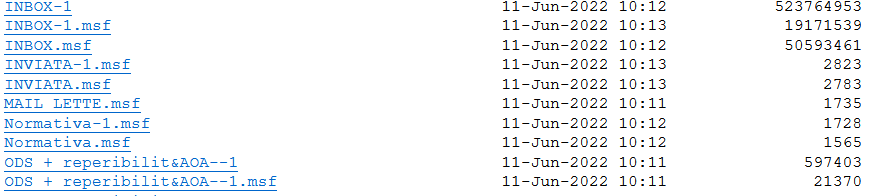

Appena clicchiamo su “view document”, all’interno del data leak site (DLS) di Vice Society, veniamo catapultati in una lista di directory che si mostrano in questo modo.

Ricordiamo a tutti, che queste informazioni sono online e raggiungibili da chiunque abbia installato il browser Tor che consente di accedere alle darknet e che l’accesso ai dati contenuti sul sito di Vice Society non richiede alcuna utenza o password.

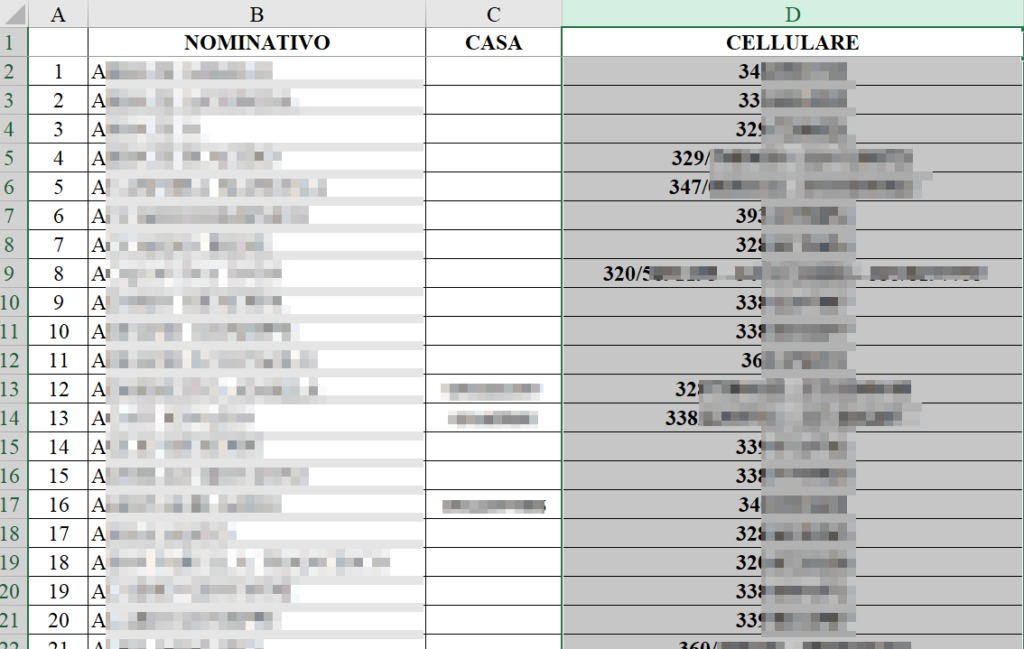

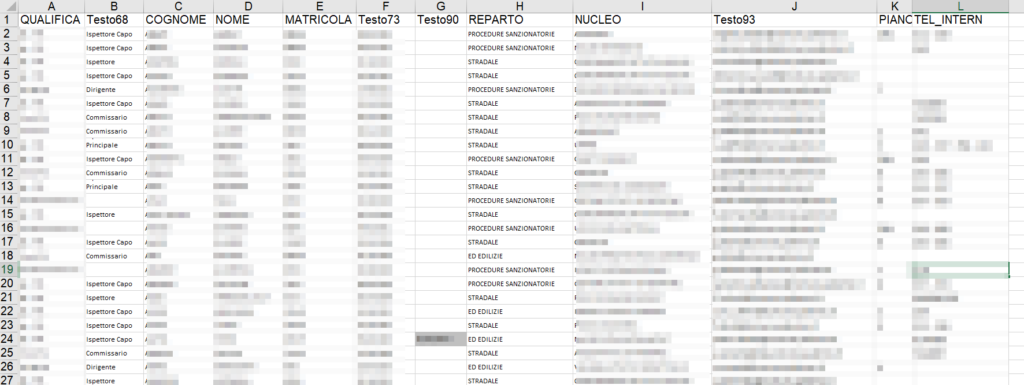

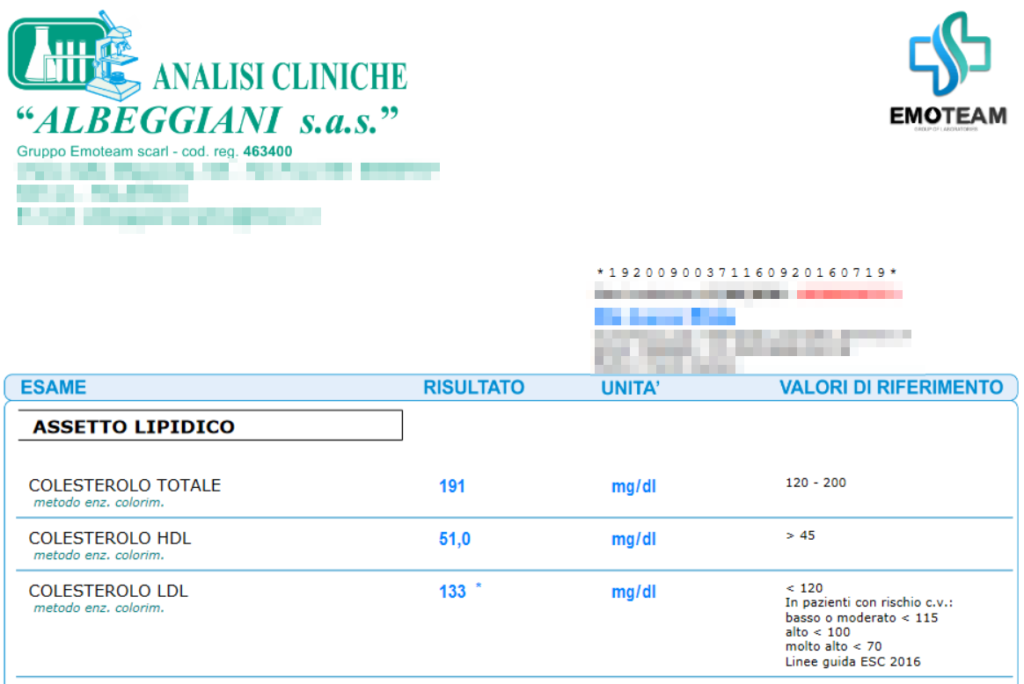

Ma paginando tra le directory troviamo moltissime documenti ed informazioni:

I dati sono veramente tanti e occorrerà sicuramente del tempo per comprenderli e analizzarli a fondo, ma sicuramente la fuoriuscita di queste informazioni consente di scattare una fotografia precisa del funzionamento interno del Comune di Palermo.

Molti sono i dati della gestione interna del comune, come molte sono le informazioni dei suoi dipendenti che sono trapelate online., anche se a quanto riporta Vice Society, si tratta di una parte in quanti altri dati verranno pubblicati oggi.

Ora è importante avvisare immediatamente le persone coinvolte in questa fuoriuscita di dati, cosa che da quanto era stato riportato in precedenza, si stava già anticipando nelle strutture del comune di Palermo per arrivare a questo momento già pronti.

Ora attendiamo un comunicato ufficiale da parte del Comune di Palermo sulla fuoriuscita dei dati che risultano ad oggi accessibili online da chiunque. Qualora il comune di Palermo volesse contattarci per fare una dichiarazione sull’accaduto, saremo ben lieti di pubblicarla sulle pagine del nostro blog.

RHC monitorerà la questione in modo da pubblicare ulteriori news sulla vicenda sul blog, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda, oppure la stessa azienda voglia fare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…