La cultura hacker è nata grazie all’informatico Richard Greenblatt e al matematico Bill Gosper del Massachusetts Institute of Technology (MIT). Tutto è iniziato nel famoso Tech Model Railroad Club (TMRC) del MIT, di cui abbiamo parlato molte volte su Red Hot Cyber.

Oggi vorrei parlare del programmatore e informatico Richard Greenblatt, nato il giorno di Natale del 1944 a Portland, nell’Oregon. Greenblatt era un esperto giocatore di scacchi e dall’età di nove anni smontava vecchie radio e televisioni per capire come funzionavano al loro interno.

Costruiva anche amplificatori, modulatori, oscilloscopi e persino una macchina fotografica di base, puramente per interesse.

Greenblatt si iscrisse al MIT nell’autunno del ’62 e durante il suo secondo anno di università entrò a far parte del Tech Model Railroad Club insieme a Bill Gosper. Entrambi sarebbero stati in seguito considerati i “padri fondatori” della comunità degli hacker.

Dal 1961 il MIT disponeva di due grandi computer. Il primo era il gigantesco IBM 709, soprannominato “The Hulking Giant” (il gigante massiccio) dai membri del TMRC. Oltre al gigante IBM, c’era anche un TX-O.

La maggior parte degli studenti del MIT era attratta dall’IBM 709, che in seguito divenne il 704, creando così un certo disprezzo nei confronti di esso da parte dei membri del Club. Il TMRC preferiva l’efficiente TX-O, inizialmente sviluppato per scopi militari: uno dei primi computer realizzati con transistor che aveva persino un monitor collegato, una novità per l’epoca!

Successivamente, la DEC (Digital Equipment Corporation) donò all’università un altro computer, il PDP-I. Rispetto all’Hulking Giant e al TX-O, il PDP era molto più piccolo. Inoltre, era dotato di un monitor e di un telescrivente collegati, come abbiamo visto nel video di Steve Russell sul gioco “Spacewar!”.

Gli studenti del MIT adoravano giocare a “Spacewar!” con le luci spente nella Kluge Room, dove era installato sul PDP-I. Con le luci spente, i loro volti erano misteriosamente illuminati dalla luce del monitor, nel famoso Edificio 26. Pensiamo che tutto questo accadeva nei primi anni 60 ed era pura fantascienza!

Negli anni ’60, il costo di questi computer era proibitivo. A differenza della relativa accessibilità dei computer odierni, il costo all’epoca era di circa 120.000 dollari USA e l’accessibilità a questi fantastici strumenti era riservata solo al mondo accademico e a pochissime altre organizzazioni.

In quel periodo Peter Samson, membro del club, aveva scritto un programma in Fortran per “The Hulking Giant”, in grado di automatizzare gli scambi sulla grande rete di modellini di treni ospitata nella grande sala del Tech Model Railroad Club.

Richard, ispirato da Samson, iniziò a scrivere un compilatore Fortran che avrebbe funzionato sul nuovo PDP-I, poiché il PDP-I fu immediatamente adottato dal club come computer di riferimento.

La creazione di un nuovo programma, o anche di un compilatore, era considerata un’impresa davvero notevole per quel periodo soprattutto per ragazzi dell’università. Tuttavia, la cosa più sorprendente in tutto questo, attraverso un esercizio straordinario, era stato sviluppato un nuovo metodo che avrebbe portato a continui e incredibili miglioramenti in così poco tempo.

Era l’hacking, ovvero, effettuare cose strabilianti attraverso un metodo empirico di sperimentazione errori e correzioni.

Inoltre, nonostante il software per il computer fosse molto complesso, l’esplorazione e lo studio utilizzando questo nuovo metodo, consentiva non solo di comprendere il sistema in modo diverso (più rapido rispetto allo studio formale), ma anche di comprendere la tecnologia in modo completamente diverso, un processo mai visto prima.

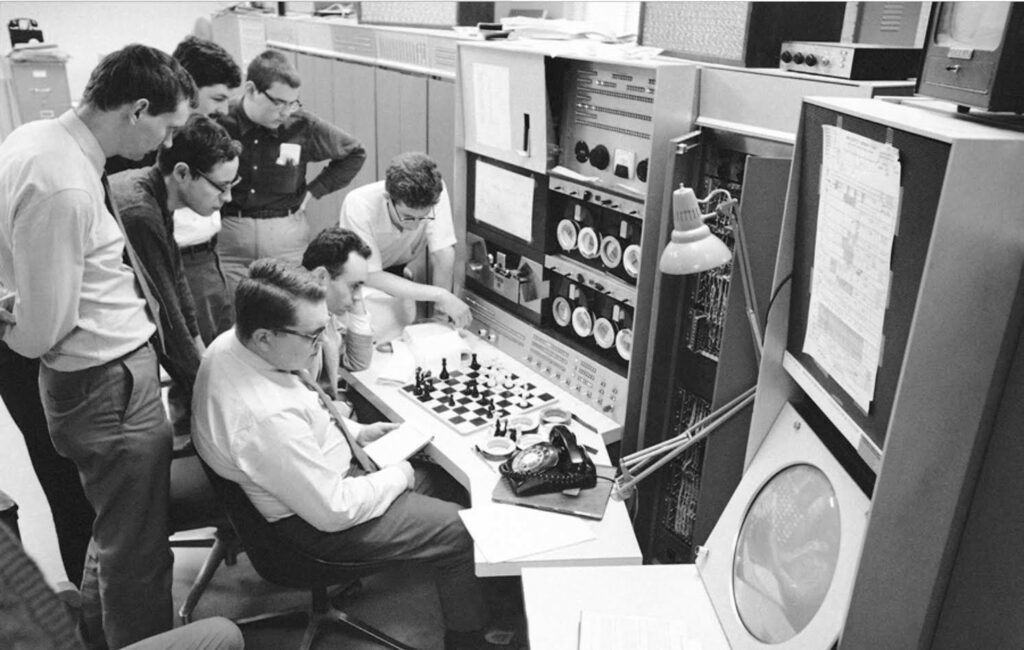

Greenblatt, sotto l’influenza di Alan Kotok, iniziò poi a lavorare presso il laboratorio di intelligenza artificiale (AI) del MIT, dove dalla metà di novembre del 1966 sviluppò un programma di scacchi chiamato “MAC Hack” o “Greenblatt Chess Program”. Questo software fu pubblicato nel 1969, dopo aver partecipato a diciotto tornei e centinaia di partite di scacchi individuali. Greenblatt, insieme a Tom Knight, aveva anche scritto un sistema operativo molto influente per i PDP, chiamato “Incompatible Time Sharing”.

Nel 1979, Greenblatt fondò la Lisp Machines Inc. (LMI), una società che costruiva e commercializzava computer che funzionavano con il software e il linguaggio di programmazione Lisp. La sua azienda era in concorrenza con la Symbolics, fondata in modo simile dai suoi ex colleghi del MIT AI.

Il MIT Tech Model Railroad Club era frequentato da persone come Greenblatt, Alan Kotok, Peter Samson, Steve Russell e Bill Gosper (co-fondatore con Greenblatt della comunità hacker e autore di HACKMEM). Essi avevano una visione chiara del loro obiettivo principale al MIT: esplorare e comprendere la tecnologia in un modo totalmente nuovo.

Questo approccio divenne noto come “hacking“.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…