Negli ultimi mesi il panorama del penetration testing sta vivendo una trasformazione profonda e accelerata. I cosiddetti tool agentici, ovvero strumenti capaci di orchestrare in autonomia più fasi di un assessment di sicurezza, si stanno diffondendo “a macchia d’olio”, soprattutto all’interno dell’ecosistema open source.

Questa evoluzione è figlia di due fattori principali: da un lato la maturità degli strumenti classici (Nmap, Nikto, SQLMap, Metasploit), dall’altro l’influenza dei modelli AI e dei workflow automatizzati, che stanno ridefinendo il concetto stesso di penetration testing. Il risultato è un nuovo approccio: meno operatore-centrico, più processo-centrico.

Il mondo open source, storicamente motore dell’innovazione offensiva, sta reagendo con una velocità sorprendente. Dopo i primi esperimenti embrionali, oggi iniziano ad apparire progetti strutturati, documentati e pensati per un utilizzo ripetibile.

In questo contesto si inserisce anche AutoPentestX, che non è una soluzione “agentica”, ma è un salto in avanti che arriva a consolidare una tendenza ormai evidente.

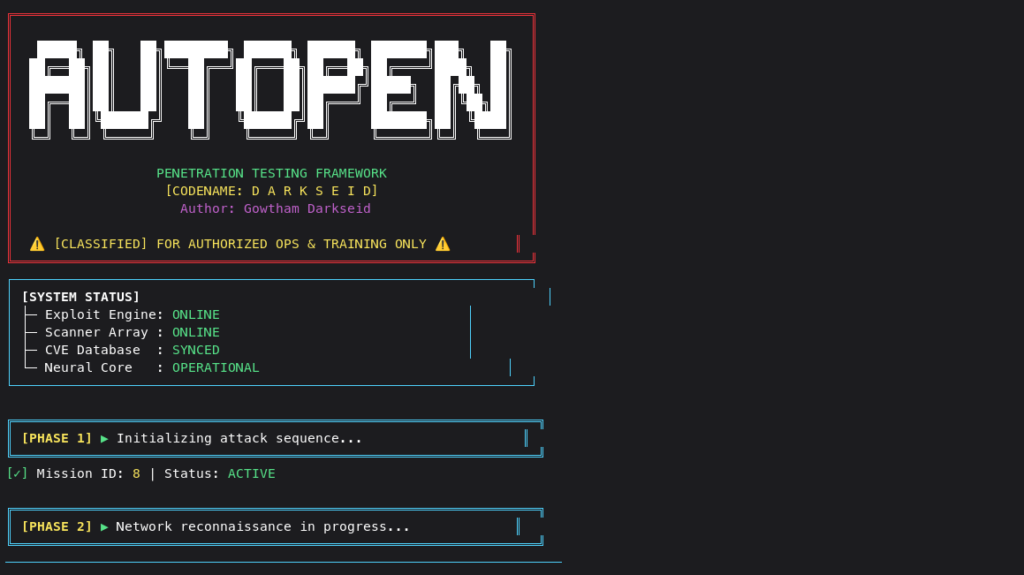

In questo scenario si colloca AutoPentestX, un toolkit open source che punta a un obiettivo chiaro: automatizzare l’intero ciclo di un penetration test con un singolo comando, mantenendo però un approccio deterministico e controllabile. A differenza di altri tool “AI-first”, AutoPentestX non utilizza modelli AI esterni, ma si basa su una pipeline logica interna ben definita.

Il funzionamento è completamente locale: AutoPentestX orchestra strumenti consolidati come Nmap, Nikto, SQLMap e Metasploit, raccoglie i risultati, li correla tramite moduli Python e li arricchisce con dati provenienti da API CVE esterne (CIRCL/MITRE) esclusivamente per la fase di vulnerability intelligence. Non c’è quindi analisi comportamentale basata su LLM, ma un motore di rischio deterministico fondato su CVSS, exploitability e contesto di esposizione.

Questa scelta progettuale rende AutoPentestX particolarmente interessante per ambienti enterprise e laboratori didattici: nessun dato sensibile viene inviato a servizi AI cloud, nessuna “black box decisionale”. Tutto il processo è tracciabile, loggato e replicabile, con un focus forte su safe exploitation e simulazione controllata.

Dal punto di vista operativo, AutoPentestX copre praticamente tutte le fasi di un penetration test infrastrutturale e web. A partire da un singolo IP o dominio, il tool esegue OS detection automatica, scansione completa delle porte TCP/UDP, identificazione dei servizi e delle versioni, per poi passare alla fase di vulnerability detection.

La parte web è affidata all’integrazione diretta di Nikto e SQLMap, mentre la correlazione delle vulnerabilità con CVE note avviene tramite lookup automatico su database pubblici. Il motore di rischio calcola uno score finale combinando CVSS, disponibilità di exploit pubblici e superficie di attacco, classificando i finding in CRITICAL, HIGH, MEDIUM e LOW.

Uno degli aspetti più maturi del progetto è la reportistica: AutoPentestX genera report PDF professionali, con executive summary, dettagli tecnici, scoring del rischio e raccomandazioni operative. Tutti i dati vengono inoltre salvati in un database SQLite locale, permettendo analisi storiche e confronti nel tempo. È qui che il tool mostra la sua vocazione “production-ready”, più vicina a un vulnerability management automatizzato che a un semplice script offensivo.

| Tool | Purpose | Integration |

|---|---|---|

| Nmap | Port scanning, OS detection, service enumeration | python-nmap library |

| Nikto | Web vulnerability scanning | Subprocess execution |

| SQLMap | SQL injection detection | Subprocess execution |

| Metasploit | Exploitation framework | RC script generation |

| CVE CIRCL | CVE database API | RESTful API calls |

| SQLite | Data persistence | Built-in Python sqlite3 |

| ReportLab | PDF generation | reportlab library |

AutoPentestX non è un caso isolato, ma l’ennesima conferma di una tendenza chiara: il penetration testing sta diventando sempre più orchestrazione di processi, meno dipendente dall’estro del singolo operatore e più orientato alla ripetibilità. I tool agentici, con o senza AI generativa, stanno ridefinendo i confini tra scanning, exploitation e reporting.

Nel mondo open source, questa evoluzione è particolarmente evidente. La combinazione di strumenti storici, automazione avanzata e – in alcuni casi – modelli AI locali, sta creando una nuova generazione di framework offensivi. Non sostituiscono il pentester, ma ne moltiplicano l’efficacia, soprattutto nelle fasi più ripetitive e time-consuming.

AutoPentestX si inserisce perfettamente in questo contesto: niente hype, niente cloud forzato, ma una visione chiara di cosa significhi oggi un pentest automatizzato, etico e documentabile. Ed è molto probabile che non sarà l’ultimo progetto di questo tipo a emergere nei prossimi mesi.

Per quanto strumenti come AutoPentestX rappresentino un’evoluzione significativa nell’automazione del penetration testing, è fondamentale chiarire cosa possono fare e cosa, strutturalmente, non potranno mai fare. Il rischio, altrimenti, è quello di confondere un assessment tecnico automatizzato con un vero test di impatto reale.

Il primo grande limite riguarda il contesto. AutoPentestX analizza host, servizi, versioni, vulnerabilità note e possibili exploit, ma non ha alcuna visibilità sul valore reale del sistema analizzato. Non conosce il ruolo del target nel business, la criticità dei dati trattati, né le conseguenze operative di una compromissione. Una vulnerabilità con CVSS elevato può essere irrilevante in un ambiente isolato e devastante in produzione: per il tool, però, il rischio resta puramente tecnico.

Un secondo limite cruciale è l’assenza di una dimostrazione concreta dell’impatto. Anche quando vengono individuate vulnerabilità critiche o exploit potenzialmente sfruttabili, AutoPentestX opera in modalità “safe”, senza eseguire attacchi reali. Non ottiene accessi, non compromette account, non dimostra esfiltrazioni né movimenti laterali. Di conseguenza, l’impatto rimane sempre ipotetico: ciò che viene misurato è la possibilità teorica di un attacco, non il danno effettivamente causabile.

C’è poi il tema della kill chain. Le soluzioni automatizzate lavorano per fasi lineari e correlate in modo statico: scansione, enumerazione, vulnerability detection, matching con exploit noti. Manca però la capacità di costruire catene di attacco complesse, combinando vulnerabilità minori, errori di configurazione, trust relationship e debolezze logiche. È proprio in queste concatenazioni che spesso si nascondono gli attacchi più gravi, quelli che un pentester umano individua ragionando come un attaccante reale.

Infine, il ricorso a metriche standard come il CVSS, sebbene corretto e utile, introduce un’ulteriore semplificazione. Il CVSS misura la gravità tecnica di una vulnerabilità, non il rischio reale per un’organizzazione specifica. Non tiene conto delle mitigazioni già presenti, delle capacità di detection, delle procedure di incident response o dell’esposizione reale dell’asset. Anche in questo caso, il risultato è un punteggio utile per fare ordine, ma insufficiente per guidare decisioni strategiche.

In sintesi, strumenti come AutoPentestX non vanno interpretati come sostituti del penetration testing manuale o delle attività di red teaming. Sono acceleratori, ottimi per ridurre il rumore soprattutto se utilizzati in fase di collaudo delle soluzioni in ambienti DevSecOps, standardizzare le verifiche e individuare rapidamente problemi evidenti.

Ma l’analisi dell’impatto reale, quella che risponde alla domanda “cosa può davvero succedere se questo sistema viene compromesso?”, resta ancora – e probabilmente resterà a lungo – una responsabilità umana.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.