Il 2026 sarà l’anno in cui il cybercrime diventerà completamente industrializzato. Il dato emerge da “The AI-fication of Cyberthreats – Trend Micro Security Predictions for 2026“, l’ultimo studio dedicato alle minacce informatiche di TrendAI™, business unit di Trend Micro™ e leader globale nella sicurezza dell’intelligenza artificiale.

Lo studio è stato rilasciato durante l’evento #SecurityBarcamp, l’approfondimento annuale di TrendAI™ dedicato agli scenari di cybercrime e di cybersecurity, ormai divenuto un importante e tradizionale momento di condivisione tra prestigiosi enti e aziende che collaborano al mantenimento della sicurezza a livello di sistema Paese.

In questa edizione, i rinomati e autorevoli ospiti sono stati: Andrea Angeletta, CISO, Aria S.P.A., Luca Bechelli, Membro del Comitato Direttivo, Clusit, Marco Fanuli, Technical Director, TrendAI™ Italia, Matteo Macina, Director, Head of Cyber Security, TIM, Salvatore Marcis, Country Manager, TrendAI™ Italia, Bharat Mistry, Director Product Management Global Evangelist and Alliance, TrendAI™, Luca Montanari, Capo Divisione Stato della Minaccia, Agenzia per la Cybersicurezza Nazionale(ACN).

Lo studio rivela che l’intelligenza artificiale e l’automazione stanno trasformando l’economia del crimine informatico e consentiranno ai cybercriminali di implementare intere campagne e attacchi in modo completamente autonomo a una velocità, complessità e portata mai viste.

I prossimi mesi saranno caratterizzati da campagne di intrusione autosufficienti capaci di adattarsi in tempo reale, da malware polimorfici in grado di riscrivere costantemente il proprio codice e da ingegneria sociale basata sui deepfake. Le innovazioni legate all’AI e all’automazione promuoveranno anche attacchi basati su codici sintetici, l’avvelenamento dei modelli di intelligenza artificiale e l’uso di moduli difettosi nascosti all’interno di workflow legittimi.

I principali obiettivi cybercriminali di quest’anno saranno gli ambienti cloud ibridi, le supply chain dei software e le infrastrutture di intelligenza artificiale. Come vettori comuni di attacco, i cybercriminali utilizzeranno pacchetti open source avvelenati, immagini di container dannose e identità cloud con troppi privilegi. Gruppi cyber sponsorizzati dagli stati, inoltre, utilizzeranno tattiche di raccolta e di decrittografia per azioni di spionaggio contro l’avanzata del quantum computing. Il ransomware evolverà in un ecosistema basato sull’intelligenza artificiale capace di autogestirsi, sarà in grado di identificare le vittime, sfruttare i punti deboli e persino negoziare tramite “bot di estorsione” automatizzati.

TrendAI™ consiglia alle organizzazioni di tutto il mondo di superare le tattiche di difesa reattiva e adottare una strategia di resilienza proattiva, implementando la sicurezza in ogni livello dell’infrastruttura di intelligenza artificiale, del cloud e della supply chain. Le organizzazioni che integrano un uso etico dell’AI con la difesa adattiva e la supervisione umana si troveranno nella posizione migliore per avere successo contro gli attacchi informatici, salvaguardando il business.

“Nel contesto di una crescente industrializzazione del cybercrime, l’intelligenza artificiale rappresenta una sfida ma anche un’opportunità strategica. Per chi opera a tutela di infrastrutture critiche, come fa ARIA per il comparto sanitario pubblico lombardo, la priorità è trasformare l’AI da fattore di rischio a strumento di rafforzamento della capacità difensiva”. Dichiara Andrea Angeletta, CISO, Aria S.P.A. “Solo riportando in equilibrio attacco e difesa, attraverso un uso governato e responsabile delle tecnologie avanzate, è possibile garantire continuità dei servizi essenziali, tutela dei dati e fiducia dei cittadini”.

“Lo scenario geopolitico incerto è un terreno di coltura per i cybercriminali. Le iniziative state-sponsored dei gruppi di pseudo-attivisti imperversano particolarmente in Europa, con l’obiettivo di creare caos e incertezza, talvolta con attacchi particolarmente sofisticati che i criminali non esitano a riutilizzare per le proprie finalità illecite. In questo contesto, viene meno il concetto di proporzionalità tra vittima e tipologia di attacco, essendo facilmente reperibili “armi digitali” di magnitudine sempre maggiore”. Afferma Luca Bechelli, Membro del Comitato Direttivo, Clusit. “Per questo motivo, le aziende di ogni settore e dimensione devono modificare la propria percezione del cyber risk: ritenersi, nel 2026, “non particolarmente interessanti” per i cybercriminali è ormai un errore, come testimoniano le statistiche più autorevoli sugli attacchi e sugli incidenti informatici.

“Nel 2026 la priorità nella cybersecurity sarà rafforzare la governance e i meccanismi di controllo dei sistemi basati su intelligenza artificiale. L’adozione di Agenti AI richiede nuove capability di security assessment, pensate non solo per il singolo sistema ma per le interazioni tra sistemi.” Dichiara Matteo Macina, Head of Cyber Security di TIM. “Il rischio principale non è un’AI intenzionalmente malevola, ma un’AI legittima che opera in modo autonomo senza essere pienamente compresa. In questi contesti, anche un errore può diventare operativo e propagarsi rapidamente. È su questo che va spostato il focus: prevenzione, controllo e responsabilità degli ecosistemi AI, prima che degli incidenti”.

“Il 2026 sarà ricordato come l’anno in cui il crimine informatico ha smesso di essere un settore basato sui servizi ed è diventato completamente automatizzato”. Afferma Salvatore Marcis, Country Manager di TrendAI™ Italia. “È iniziata l’era in cui agenti di intelligenza artificiale scoprono, sfruttano e monetizzano i punti deboli senza l’intervento umano. Il compito dei responsabili aziendali non è più solo quello di rilevare gli attacchi, ma di contrastare il ritmo sempre più frenetico delle minacce guidate dalle macchine”.

Il report integrale è disponibile a questolink

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cyber Italia

Cyber ItaliaL’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sistemi connessi è diventata l’anello debole della…

Cyber News

Cyber NewsUna nuova vulnerabilità scoperta dal ricercatore italiano Alessandro Sgreccia (rainpwn) del gruppo HackerHood di Red Hot Cyber è stata scoperta nei dispositivi ZYXEL permette di ottenere accesso root attraverso una configurazione apparentemente innocua del servizio…

Hacking

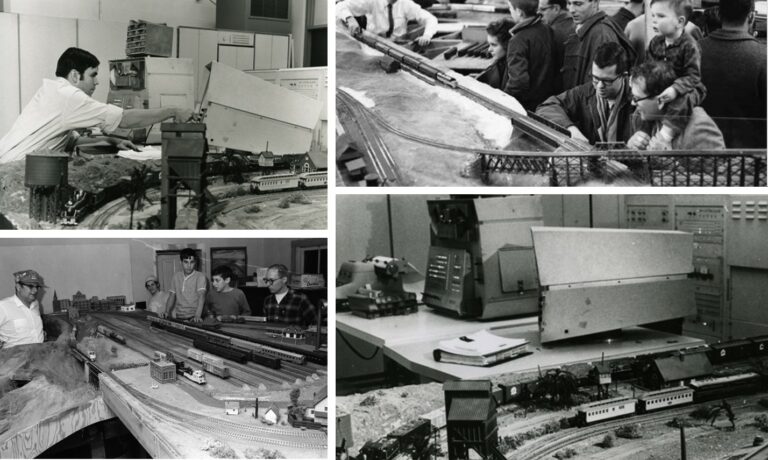

HackingLa parola hacking, deriva dal verbo inglese “to hack”, che significa “intaccare”. Oggi con questo breve articolo, vi racconterò un pezzo della storia dell’hacking, dove tutto ebbe inizio e precisamente nel piano terra dell’edificio 26…

Cyber News

Cyber NewsL’Italia è finita ancora una volta nel mirino del collettivo hacktivista filorusso NoName057(16). Dopo i pesanti disservizi che hanno colpito l‘Università La Sapienza e le Gallerie degli Uffizi all’inizio di questa settimana. L’offensiva digitale russa…

Cyber News

Cyber NewsSecondo quanto riportato dal Corriere della Sera, l’attacco informatico che ha paralizzato i sistemi dell’Università La Sapienza non sarebbe motivato da fini politici. Gli hacker avrebbero inviato messaggi di rivendicazione spiegando di non agire per…