Negli ultimi tempi la sicurezza informatica ha smesso di essere un tema per addetti ai lavori. È entrata, quasi senza bussare, nel dibattito geopolitico quotidiano. I dati più recenti raccontano una trasformazione che non riguarda solo i numeri, ma anche le intenzioni.

Quando si osserva il panorama globale degli attacchi sponsorizzati dagli Stati, emerge un quadro piuttosto sbilanciato. Alcuni Paesi hanno costruito nel tempo un ecosistema cyber strutturato, capace di operare in modo continuo e, soprattutto, coordinato.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Un recente rapporto, “2025 Threat Roundup”, pubblicato da Vedere Labs, una sussidiaria della società globale di sicurezza informatica Forescout, rivela che l’anno scorso il Partito Comunista Cinese (PCC) contava 210 gruppi di hacker.

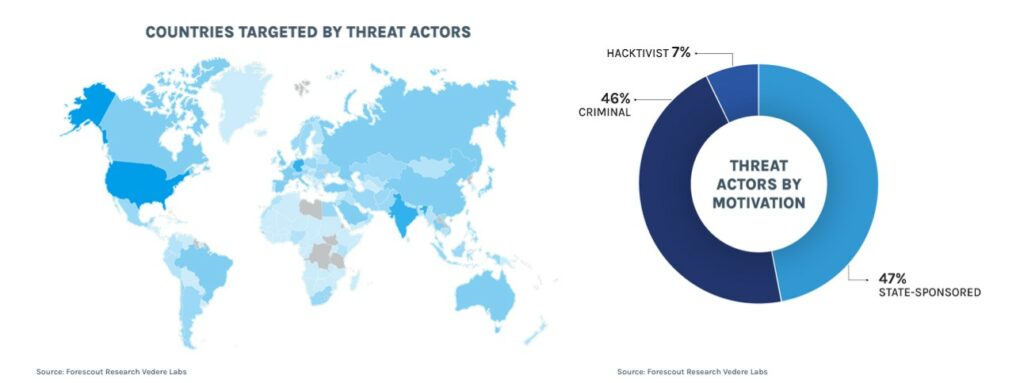

Il database di Vedere Labs evidenzia come gli hacker di Stato rappresentino il cuore pulsante delle minacce globali, costituendo il 47% di tutti i gruppi monitorati nel 2025. La forza d’urto è dominata da un “triumvirato” composto da Cina, Russia e Iran: con rispettivamente 210, 112 e 55 gruppi attivi, queste tre nazioni controllano da sole il 45% dell’intero ecosistema delle minacce statali mondiali.

Queste strutture governative hanno esteso il loro raggio d’azione su 178 Paesi, concentrando i propri sforzi bellici e di spionaggio in modo chirurgico. I bersagli primari restano invariati rispetto all’anno precedente, confermando una strategia di lungo periodo volta a colpire i pilastri della sovranità nazionale: governo, servizi finanziari e infrastrutture di telecomunicazione.

A differenza dei precedenti attacchi che si limitavano a rubare dati, gli hacker cinesi hanno sviluppato strategie di attacco altamente sofisticate, tra cui l’infiltrazione a lungo termine nelle reti centrali nazionali, lo sfruttamento di vulnerabilità software e hardware, attacchi DDoS (Distributed Denial-of-Service), ingegneria sociale e attacchi alla supply chain, con un conseguente aumento significativo della profondità di penetrazione.

Taiwan sta diventando, in pratica, il campo di prova della strategia cyber cinese, un laboratorio dove vengono testate tattiche, strumenti e vulnerabilità prima di una possibile espansione su scala globale. Secondo il rapporto dell’Ufficio per la Sicurezza Nazionale di Taiwan, il Partito Comunista Cinese lancerà in media 2,63 milioni di attacchi informatici al giorno nel 2025, con un incremento del 113% rispetto al 2023 e del 6% rispetto al 2024, concentrandosi inizialmente su governo, finanza e telecomunicazioni.

Gli attacchi testati a Taiwan includono infiltrazioni a lungo termine, sfruttamento di vulnerabilità software e hardware, DDoS e compromissioni della supply chain. Questa pratica consente ai gruppi hacker di affinare strumenti e metodologie, così da poterli replicare rapidamente contro infrastrutture critiche di altri Paesi. Reuters conferma che l’intensità e la regolarità degli attacchi a Taiwan sono tali da configurare un vero e proprio collaudo operativo, con le reti governative e industriali che diventano scenario di sperimentazione prima di eventuali campagne globali.

In pratica, Taiwan funge da banco di prova per la proiezione cyber globale della Cina, dove ogni successo nel compromesso di sistemi strategici permette di ampliare rapidamente la portata di futuri attacchi internazionali, sfruttando la vasta rete di APT disponibili. Questa strategia, combinata con l’uso crescente di intelligenza artificiale per automazione e scansione delle vulnerabilità, rende la capacità offensiva cinese non solo quantitativamente rilevante, ma anche qualitativamente avanzata, aumentando il rischio a livello mondiale.

Negli ultimi anni la Corea del Sud è diventata un vero laboratorio per lo spionaggio di Stato. Due ricercatori indipendenti, Saber e cyb0rg, hanno recentemente colpito al cuore il gruppo nordcoreano Kimsuky, riuscendo a penetrare una postazione di un loro operatore e recuperando 8,9 GB di dati che rivelano dettagli sulle tattiche di phishing, malware e raccolta di credenziali usate dal gruppo. Questa scoperta, pubblicata sulla rivista di hacker Phrack durante la conferenza DEF CON, ha acceso il dibattito sulla sofisticazione e la portata delle operazioni di spionaggio sponsorizzate da Stati.

Parallelamente, è emerso il caso critico del sistema Onnara, la piattaforma di gestione documentale del governo sudcoreano, compromessa per quasi tre anni (2022-2025). In questa vicenda, gli hacker hanno sottratto certificati digitali GPKI e accessi a postazioni amministrative, permettendo loro di impersonare dipendenti pubblici e ottenere accesso a infrastrutture governative centrali. Sebbene l’attribuzione formale resti complessa, indizi tecnici — come l’uso di traduzioni dal coreano al cinese, note in caratteri cinesi e il rispetto delle festività di Pechino — puntano verso un possibile coinvolgimento della Cina.

L’Italia non è più un Paese esente dalle grandi ondate di attacchi cyber: secondo il rapporto Clusit 2025, nel primo semestre dell’anno il nostro Paese ha subito circa il 10,2% degli attacchi informatici globali, una quota che era del 3,4% nel 2021 e continua a crescere costantemente con il passare degli anni. In particolare, gli attacchi contro il settore governo e difesa sono aumentati del 600% in un anno, a dimostrazione che gli hacker non colpiscono più solo aziende private o istituzioni minori, ma lanciano offensive su obiettivi strategici di rilevanza nazionale.

Questi attacchi non sono mera casualità: secondo gli esperti, a fianco del tradizionale cybercrime stanno emergendo campagne di tipo hacktivista e politicamente motivate, spesso attribuite a gruppi sponsorizzati o tollerati da Stati stranieri come la Russia e altri attori esterni. Il dato positivo però è che l’Italia sta reagendo con consapevolezza crescente.

Sul fronte istituzionale, infatti, Roma ha cominciato ad integrare strumenti e capacità di difesa cibernetica nelle procedure di sicurezza nazionale. Negli ultimi anni sono state approvate misure come la Legge sulla cybersicurezza e il recepimento della direttiva NIS2, con l’obiettivo di rafforzare la governance della sicurezza digitale e aumentare la resilienza delle infrastrutture critiche.

Parallelamente, il Ministro della Difesa ha annunciato la creazione di una “cyber army” nazionale, una forza specializzata composta da personale civile e militare dedicato a monitorare e contrastare attacchi 24/7 su tutto il territorio nazionale e non solo, con l’ambizione di operare in modo autonomo su tutti gli aspetti della sicurezza digitale.

In Parlamento è stato discusso anche un disegno di legge che amplierebbe le competenze delle Forze Armate nel cyberspazio, riconoscendo la possibilità di operare anche in tempo di pace o al di fuori di scenari bellici tradizionali per proteggere infrastrutture critiche e interessi nazionali. Questo rappresenterebbe un passo verso una dottrina più proattiva che include, teoricamente, strumenti di contrattacco legittimato dallo Stato nei casi in cui sia identificata una minaccia diretta e attribuita con certezza a un attore esterno.

Nonostante le sfide restino enormi — come la difficoltà di attribuzione degli attacchi e la mancanza di una cultura cyber diffusa tra molte PMI — la direzione è chiara: rafforzare le difese, sviluppare capacità offensive legittime controllate dallo Stato e inserire l’Italia nel contesto della cyber deterrenza internazionale rimangono priorità strategiche per i prossimi anni.

Saremo capaci a portare avanti questo difficile compito per salvaguardare la nostra Sicurezza Nazionale?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.