C’è stato un tempo in cui l’Italia non inseguiva l’innovazione elettronica: la guidava.

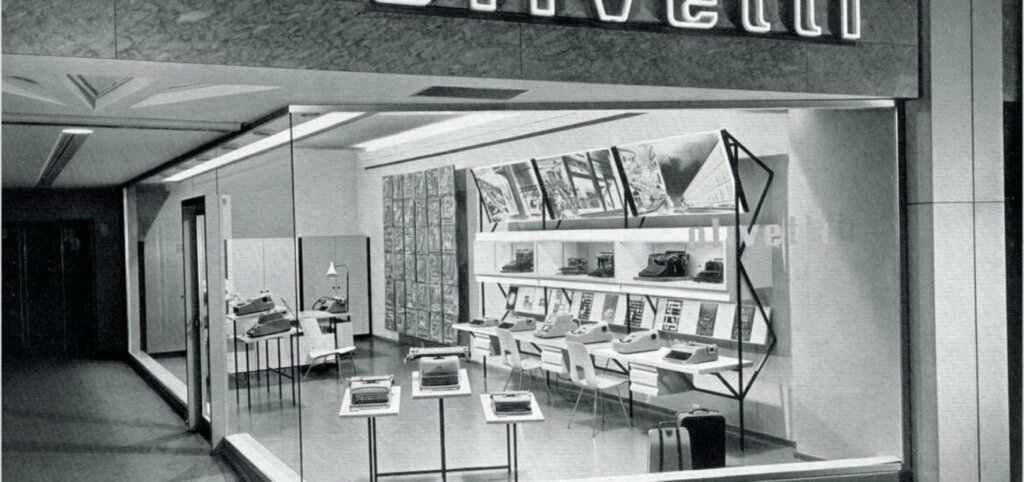

Tra la fine degli anni Cinquanta e la metà dei Sessanta, mentre negli Stati Uniti nascevano i grandi colossi dell’informatica, a Ivrea prendeva forma una visione industriale e culturale che non aveva eguali al mondo. L’Olivetti di Adriano Olivetti non era solo un’azienda, ma un laboratorio di futuro, capace di coniugare tecnologia, design e responsabilità sociale.

In quegli anni l’elettronica italiana era all’avanguardia, come riconosciuto anche da storici dell’informatica del MIT e dal Computer History Museum di Mountain View, che ancora oggi conserva diversi sistemi Olivetti come testimonianza di quell’epoca irripetibile.

È in questo contesto che nasce una delle invenzioni più sorprendenti della storia del calcolo: la Olivetti Programma 101, progettata da Pier Giorgio Perotto e dal suo team. Un oggetto compatto, elegante, rivoluzionario. Ma per capire davvero quanto fosse avanti, bisogna entrare nel cuore della sua tecnologia: la memoria a filo.

La memoria a filo, più correttamente chiamata memoria a linea di ritardo, rappresenta una delle soluzioni più affascinanti dell’informatica pionieristica. Il suo funzionamento si basava sul fenomeno della magnetostrizione, un principio fisico noto già nell’Ottocento e studiato in ambito industriale e militare, come documentato da testi storici dell’IEEE.

In pratica, applicando un impulso magnetico a un filo metallico – spesso in nichel – si generava una minuscola deformazione meccanica che si propagava lungo il filo sotto forma di onda. Un po’ come quando si colpisce una corda tesa: l’onda viaggia da un’estremità all’altra e può essere rilevata da un sensore. Nella memoria a linea di ritardo, questa onda rappresentava un bit: una direzione per lo 0, l’altra per l’1.

All’estremità del filo, una bobina captava il segnale e lo trasformava nuovamente in informazione elettrica. Dopo la lettura, lo stesso dato poteva essere reinserito nel sistema, mantenendo attiva la sequenza: una sorta di RAM primitiva e ciclica, come spiegato anche nei manuali tecnici Olivetti conservati presso l’Archivio Storico di Ivrea.

Dal punto di vista tecnico, queste memorie potevano contenevano circa 240 byte (suddivisi in registri), e avevano tempi di accesso nell’ordine dei millisecondi. L’accesso era sequenziale: per leggere un’informazione bisognava attendere che il bit “passasse” fisicamente davanti al sensore. Un limite enorme se confrontato con le memorie moderne, ma perfettamente accettabile per l’epoca.

Il vero vantaggio era un altro: affidabilità e costo. Le alternative basate su valvole termoioniche erano ingombranti, instabili e soggette a continui guasti. Le memorie a linea di ritardo, invece, erano robuste e relativamente economiche, motivo per cui furono adottate anche da altri pionieri del calcolo.

Sebbene il concetto di memoria a caldo, intesa come memoria volatile basata sul principio della linea di ritardo, sia stato ideato tra gli anni Quaranta nel mondo anglosassone – in particolare nel Regno Unito e negli Stati Uniti, nell’ambito della ricerca militare e dei primi calcolatori come l’EDSAC di Cambridge e l’UNIVAC americano – la sua prima reale elaborazione commerciale e orientata all’uso individuale va attribuita all’Italia.

Presentata nel 1965 al BEMA di New York, la Programma 101 viene oggi considerata da molti storici – inclusi quelli del Computer History Museum – come il primo personal computer commerciale. Era programmabile, compatta, pensata per essere usata su una scrivania e non in una sala macchine. Il suo prezzo, circa 3.500 dollari dell’epoca, la rese accessibile a studi professionali, laboratori e aziende, soprattutto negli Stati Uniti, dove fu acquistata persino dalla NASA per i calcoli della missione Apollo.

Fu infatti Olivetti, con la Programma 101 progettata da Pier Giorgio Perotto, a trasformare la soluzione della memoria a caldo da componente sperimentale da laboratorio in un elemento centrale di un prodotto compatto, affidabile e destinato al mercato degli uffici. In questo passaggio, più che nell’invenzione del principio fisico, risiede il vero contributo italiano: aver reso una tecnologia complessa utilizzabile, replicabile e vendibile su scala industriale, anticipando di fatto il concetto di personal computing.

Al centro di questo capolavoro c’era proprio la memoria a filo: una scelta ingegneristica audace, figlia di un’epoca in cui l’eleganza delle soluzioni contava quanto la loro efficienza.

La storia della Programma 101 e della visione di Adriano Olivetti resta uno dei capitoli più straordinari dell’ingegno italiano. Come spesso accade, non sempre queste intuizioni ricevettero in patria il sostegno che meritavano, ma la loro portata rivoluzionaria è oggi riconosciuta a livello internazionale.

E se c’è una lezione da trarre, è questa: l’Italia è già stata una potenza dell’elettronica. Non per caso, ma per visione, cultura e coraggio.

E ricordate tutti, quelli che pensano che ricordare il passato non serve per migliorare il presente. Raccontare queste storie non è nostalgia: è memoria tecnologica. E forse, anche un invito a tornare a crederci.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…