Gli analisti di HP Wolf Security hanno esaminato i recenti attacchi contro gli utenti francesi e hanno scoperto che il malware AsyncRAT è stato distribuito utilizzando un codice dannoso chiaramente creato con l’aiuto dell’intelligenza artificiale.

In precedenza, gli specialisti della sicurezza informatica avevano già avvertito che i criminali informatici possono utilizzare l’intelligenza artificiale generativa per creare e-mail di phishing convincenti, deepfake vocali e altre attività poco legali.

Inoltre, si è già arrivati all’utilizzo dell’intelligenza artificiale per sviluppare malware. Così, nella primavera di quest’anno, i ricercatori della società Proofpoint hanno avvertito che per distribuire l’infostealer Rhadamanthys è stato utilizzato uno script PowerShell, probabilmente creato utilizzando LLM.

Un nuovo caso simile è stato registrato dagli specialisti di HP Wolf Security all’inizio di giugno.

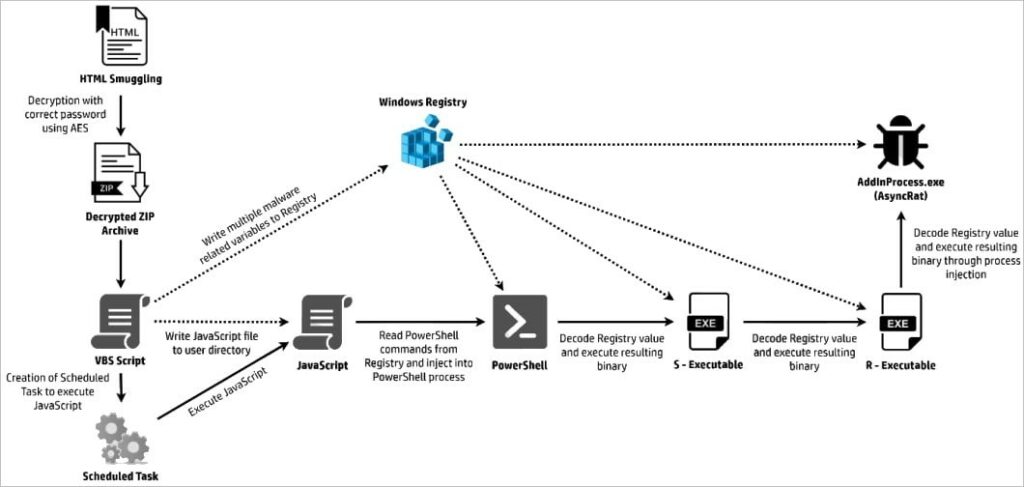

Gli attacchi sono iniziati con normali e-mail di phishing contenenti l’esca sotto forma di fattura sotto forma di allegato HTML crittografato.

“In questo caso, gli aggressori hanno inserito una chiave AES in JavaScript all’interno di un allegato. Ciò non accade molto spesso e questo è stato il motivo principale per cui abbiamo prestato attenzione a questa minaccia”, spiegano gli esperti e aggiungono che sono riusciti a bypassare la crittografia utilizzando la forza bruta regolare, poiché si sapeva che il file decrittografato doveva essere un archivio ZIP.

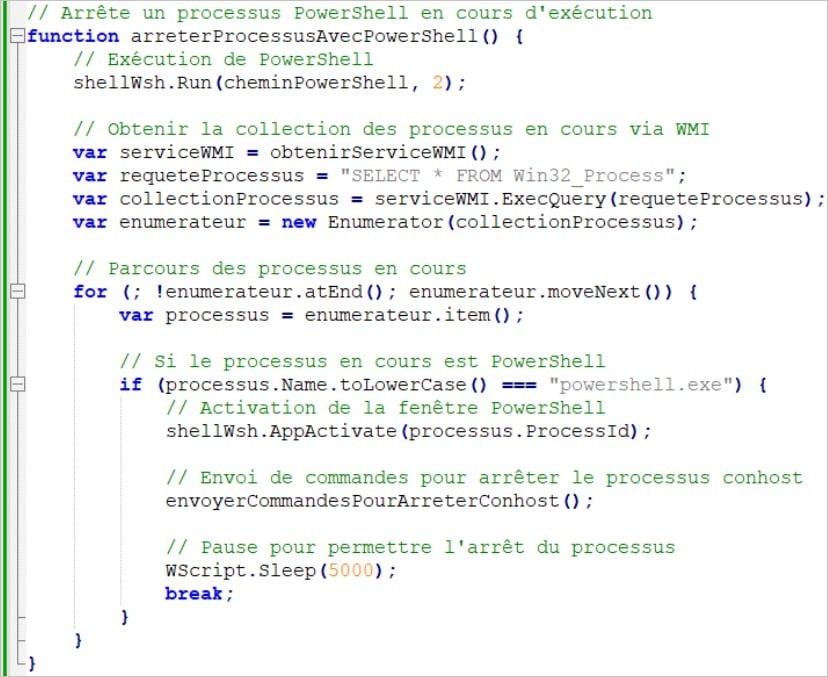

L’allegato decriptato conteneva VBScript, dall’esame del quale è emerso che “l’aggressore ha commentato e strutturato attentamente tutto il codice”, cosa che accade raramente se il codice è stato elaborato da una persona (gli aggressori di solito cercano di nascondere il funzionamento del loro malware). Lo scopo di VBScript era di rimanere attaccato alla macchina infetta, creando attività pianificate e nuove chiavi nel registro di Windows.

“Questi commenti descrivevano in dettaglio esattamente lo scopo del codice. Questo è ciò che di solito fanno i servizi di intelligenza artificiale generativa quando forniscono esempi di codice con spiegazioni”, scrivono gli esperti.

Inoltre, il lavoro dell’IA, secondo gli esperti, è stato indicato dalla struttura degli script, dai commenti su ogni riga, nonché dalla scelta del francese per i nomi delle funzioni e delle variabili.

Di conseguenza, AsyncRAT è stato scaricato ed eseguito sul sistema della vittima. Si tratta di un malware gratuito e open source che consente di intercettare le sequenze di tasti, fornisce una connessione crittografata al computer della vittima e può anche scaricare payload aggiuntivi.

I ricercatori concludono che l’intelligenza artificiale generativa può aiutare i criminali poco qualificati a scrivere malware in pochi minuti e ad adattarlo per attaccare diverse piattaforme (Linux, macOS, Windows, ecc.). E anche se gli aggressori sofisticati non utilizzano l’intelligenza artificiale per lo sviluppo vero e proprio, possono utilizzarla per accelerare le cose.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…