La banda di Lockbit Ransomware, nota anche come Bitwise Spider, è una delle bande di ransomware più attive e popolari. Il 16 marzo 2022, hanno iniziato ad annunciare continuamente nuove vittime sul loro sito underground molto più velocemente di qualsiasi gruppo di ransomware. SOCRadar ha rilevato più di 22 vittime riportate nel loro data leak site (DLS) in 48 ore.

LockBit ha iniziato le sue operazioni a settembre 2019 chiamandosi ABCD per poi cambiare il loro nome in Lockbit. Hanno cambiato il marchio e sono tornati con un ransomware ancora migliore a giugno 2021, come Lockbit 2.0.

Abbiamo visto che il ransomware Lockbit 2.0 ha introdotto nuove funzionalità come la copia shadow e l’eliminazione dei file di registro per rendere più difficile il recupero per le vittime. Inoltre, Lockbit ha la velocità di crittografia più elevata tra le bande di ransomware più popolari, con circa 25mila file crittografati in meno di un minuto.

Ma ora la cybergang vuole fare molto ma molto di più.

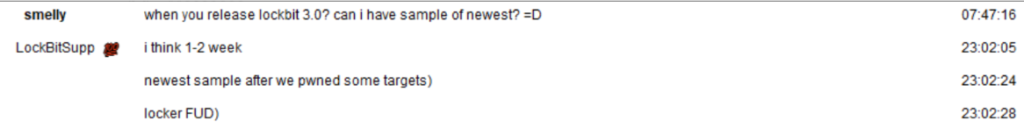

Ne aveva anticipato la notizia il canale twitter vx-underground recentemente con degli screenshot che riportavano che LockBit 3.0 sarebbe stato rilasciato al più presto, ma oggi possiamo finalmente vedere in cosa consiste.

Intanto accedendo al data leak site (DLS), il sito si mostra in maniera completamente diversa e totalmente rinnovata.

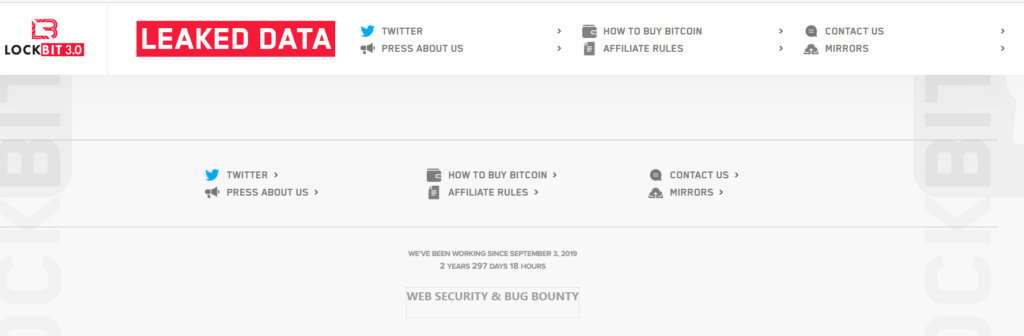

La prima cosa che salta all’occhio è l’aggiunta di una icona Twitter (anche se non si tratta del loro canale ma solo un modo per ricercare le fonti), mentre la seconda è un programma denominato “Web security & Bug Bounty”.

Al momento sembra che non ci siano vittime all’interno del sito, anche se viene mantenuta la versione vecchia per le vittime violate prima della data del rilascio della versione 3.0

Si tratta di un programma di Bug Bounty privato, dove è possibile segnalare dei bug e ricevere delle ricompense.

Il programma si articola nelle seguenti macro aree:

Come una grande azienda consapevole del rischio informatico, Lockbit avvia un programma di bug bounty sulle sue infrastrutture puntando a fare community con i ricercatori di bug per rendere le proprie risorse sempre più sicure e resilienti ad un eventuale attacco informatico.

Questo lo fa attraverso una piattaforma di bug bounty sugli strumenti che utilizza e soprattutto per risolvere i bug delle piattaforme che tutelino al massimo il loro anonimato come la rete TOR e il messenger TOX.

Gli specialisti della sicurezza delle informazioni e i cacciatori di bug sono scettici sulla dichiarazione degli hacker. Dubitano fortemente della realtà dei pagamenti per le vulnerabilità rilevate e non pensano che Bug Bounty di LockBit attirerà molte persone che vogliono guadagnare denaro extra.

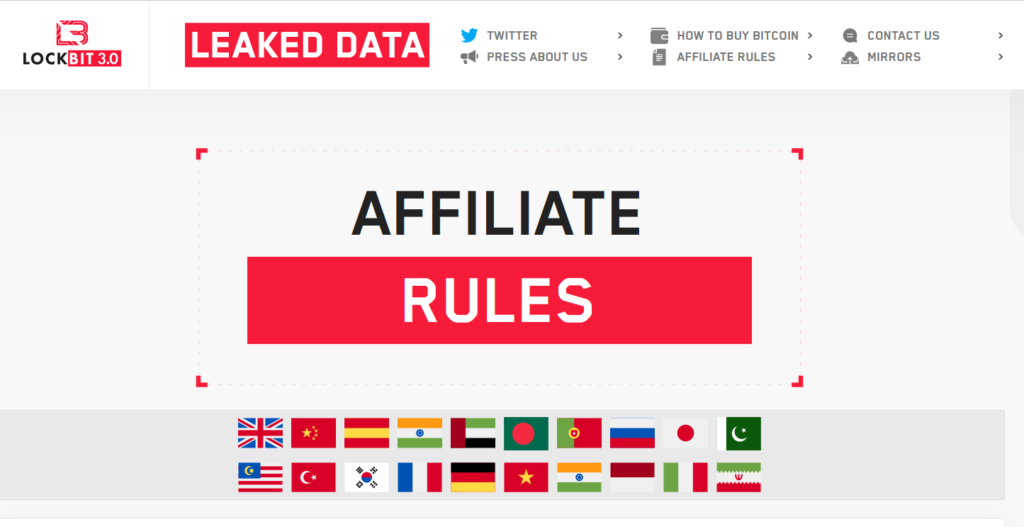

In questa sezione LockBit Riporta quanto segue:

Il più antico programma di affiliazione LockBit internazionale [Ransomware] ti dà il benvenuto.

Ci troviamo nei Paesi Bassi, completamente apolitici e interessati solo al denaro.

Abbiamo sempre un numero illimitato di affiliati, spazio sufficiente per tutti i professionisti. Non importa in quale paese vivi, che tipo di lingua parli, che età hai, in quale religione credi, chiunque sul pianeta può lavorare con noi in qualsiasi momento dell'anno.

Innanzitutto, stiamo cercando team di penetration tester coesi ed esperti.

Nel secondo turno siamo pronti a lavorare con i broker di accesso: vendita o su una percentuale di riscatto, ma devi fidarti completamente di noi. Forniamo un processo completamente trasparente: puoi controllare la comunicazione con la vittima. Nel caso in cui l'azienda sia stata crittografata e non abbia pagato, vedrai i dati rubati nel blog.

Lavoriamo anche con chi non cripta le reti, ma vuole solo vendere i dati rubati, pubblicandoli sul più grande blog del pianeta.

Anche la sezione contatti è completamente rinnovata dove viene riportato:

Puoi contattare l'amministratore di sistema principale ai contatti sottostanti, l'attesa di una risposta può richiedere del tempo da 1 minuto a diversi giorni a seconda del carico di lavoro.

Le domande sulla decrittazione sono da scrivere solo nella chat del sito, se la persona che ha crittografato la tua rete non ti risponde per più di due giorni o hai altri problemi, puoi contattarmi.

Per favore, scrivi un singolo messaggio e indica l'intero punto, non scrivere solo "ciao", "qui?", "posso farti una domanda?" e altri messaggi simili.

PGP KEY, per la crittografia di alcuni messaggi o file molto importanti, la chiave privata è nelle mani di una persona, su un computer crittografato del principale sviluppatore e organizzatore del programma di affiliazione, senza accesso a Internet, PGP KEY non è mai stato trasferito e non sarà trasferito ad altre persone.

Il principale canale di comunicazione è un messenger TOX, il canale di comunicazione di riserva, in caso di problemi con TOX è un messenger Sonar nel browser Tor.

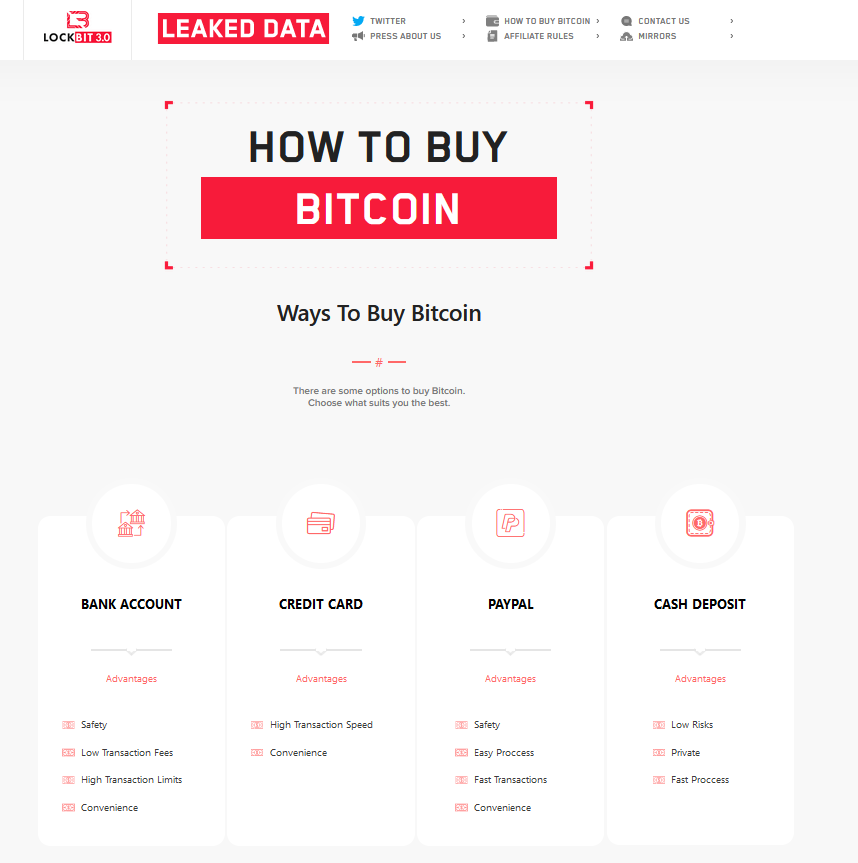

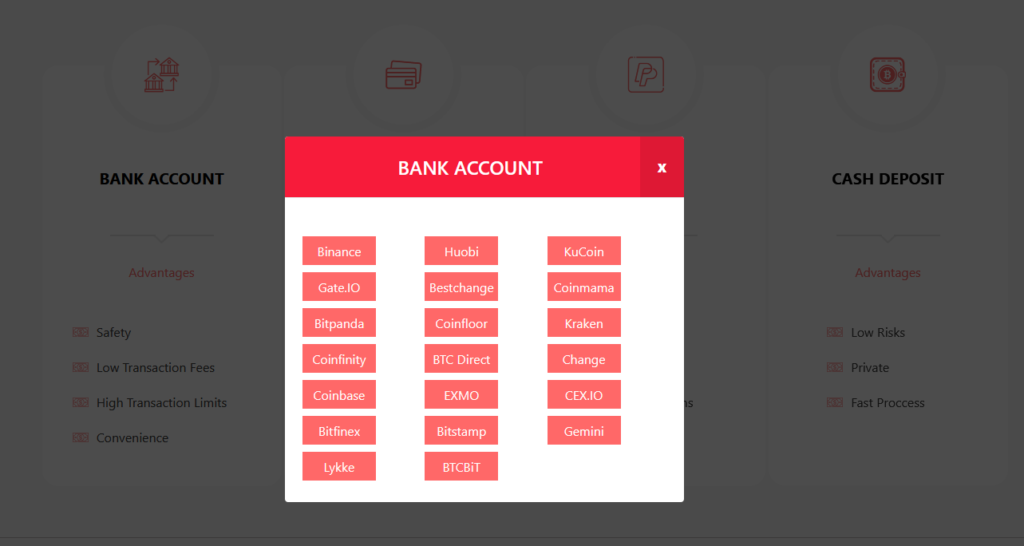

Anche questa sezione è una nuova funzionalità del sito introdotta nel nuovo LockBit 3.0

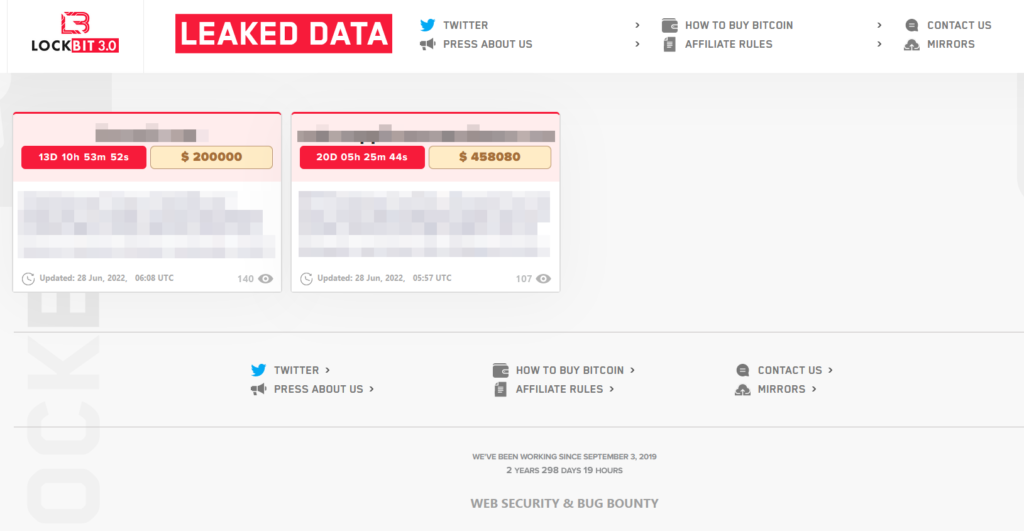

Dalle prime vittime che sono state pubblicate nel Data Leak Site di LockBit, sembra che le tecniche e tattiche di estorsione siano completamente cambiate rispetto alle precedenti.

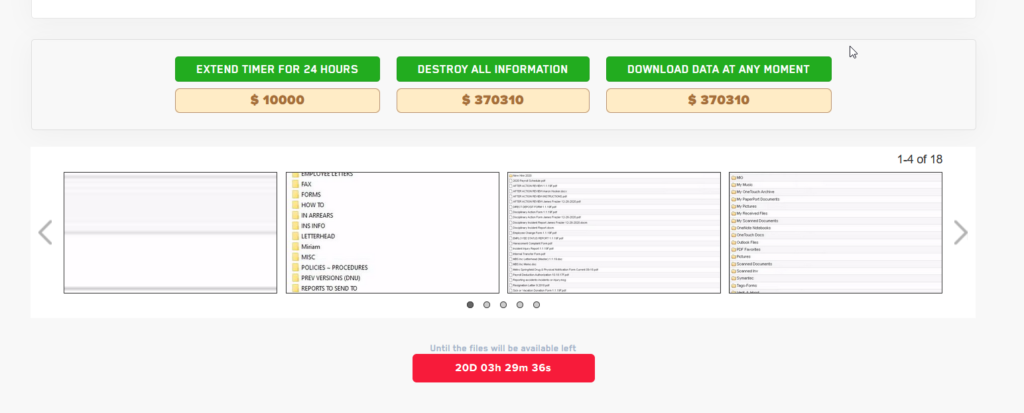

LockBit, nella versione 3.0 del loro DLS introduce ulteriori modalità di monetizzazione e relativa pressione verso le vittime e sono:

Ovviamente il costo per ogni tipologia di “servizio” è differente, come potete vedere nella schermata sotto riportata e si può pagare in Bitcoin o in Monero.

AL momento LockBit sta mantenendo attivi entrambi i DLS. Il vecchio dove ancora si stanno ultimando le transazioni con le aziende vittime del ransomware, mentre il nuovo, riporta gli ultimi hack e i countdown in corso.

Ricordiamo che le aziende che vengono pubblicate, non hanno accettato di pagare il riscatto, pertanto la pubblicazione con il relativo countdown significa aumentare la pressione verso l’aziende tentando la monetizzazione, aggiungendo ulteriore forme di servizi.

Dopo la scomparsa di Conti, LockBit 2.0 ha iniziato a dominare l’arena dei criminali informatici ed è stato responsabile del 40% di tutti gli attacchi ransomware di maggio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…