Come avevamo riportato recentemente, il fenomeno delle combolist dilaga nel mare delle underground e costantemente gli analisti di RHC vengono in contatto con venditori che reclamizzano credenziali di accesso (normalmente utenza e password) nei mercati della criminalità informatica.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

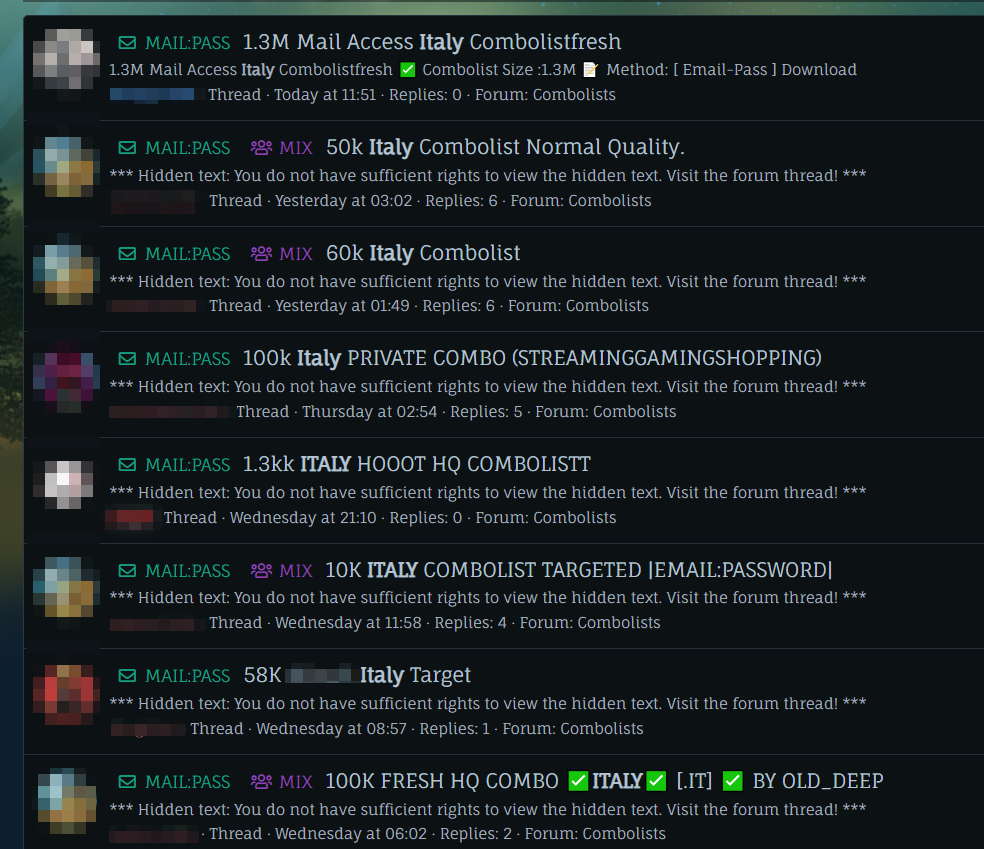

Normalmente queste combo vengono vendute specificando il livello di qualità, ovvero quanto tali credenziali siano aggiornate e quindi recenti e il target, in questo caso abbiamo analizzato l’Italia.

Generalmente i post vengono corredati con tale informazione, che spesso viene etichettata come Normale, buona o ottima qualità (spesso con gli acronimi Normal, HQ, Hoot).

Ovviamente, maggiore è la qualità delle combo, maggiore è il prezzo.

Infatti avevamo riportato recentemente che 300.000 account (user e password) di posta elettronica erano stati reclamizzati su Breach Forums, pronti ad essere scaricati gratuitamente, ma in effetti, la maggior parte erano informazioni datate e poco utili per effettuare attacchi mirati.

Di seguito riportiamo un altro forum underground che vende “combo”, dove vengono messi in vendita moltissime liste di credenziali di italiani.

Avendo a disposizione tali credenziali, qualora l’utente non abbia abilitato la Multi Factor Authentication (MFA), è possibile accedere ai servizi quali la posta elettronica e quindi curiosare all’interno della webmail ma anche accedere ad informazioni riservate per poter colpire con un attacco mirato.

Inoltre, oggi è tutto nel cloud, comprese le credenziali, e i criminali informatici già da tempo ne stanno approfittando creando le combolists as a service (CaaS).

Si tratta di modello di business che prevede un abbonamento dove gli acquirenti interessati pagano una tariffa mensile per accedere ai dati.

Il modello di abbonamento fornisce ai criminali informatici un facile accesso a una vasta gamma di credenziali rubate. Questi dati possono quindi essere utilizzati in attacchi di riempimento delle credenziali o nelle campagne mirate per tentare di ottenere l’accesso agli account. Man mano che CaaS diventa più diffuso, gli elenchi diventano sempre più sofisticati.

Ovviamente nelle combolist ci sono account di servizi utilizzati dalle organizzazioni ma anche dai privati. Ma cosa occorre fare per metterci al riparo dai criminali informatici che utilizzano il CaaS o le combo in generale?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.