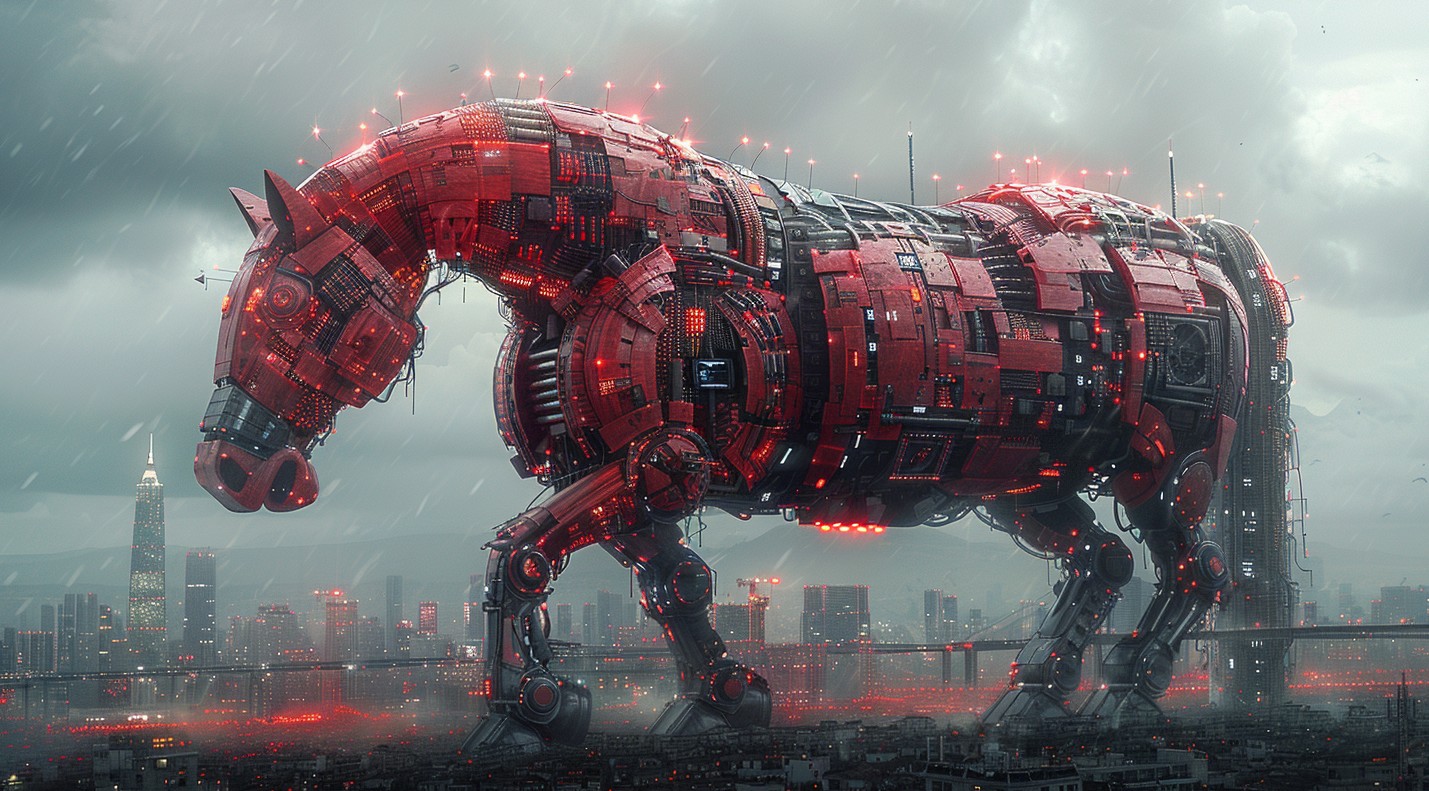

Mispadu è un malware che mira a rubare le credenziali bancarie e di altri servizi online degli utenti. Si tratta di un trojan, ovvero un programma che si nasconde dietro un’apparenza innocua, ma che in realtà esegue operazioni dannose.

Mispadu si diffonde tramite email di spam che contengono un allegato PDF con un link trappola. Se l’utente clicca sul link, scarica un archivio ZIP che contiene il codice malevolo. Questo si attiva si connette a due server remoti: uno per scaricare ulteriori payload e uno per inviare le credenziali rubate. Mispadu è in grado di intercettare i dati inseriti dall’utente tramite falsi popup, screenshot e keylogger.

Supporta Red Hot Cyber

Mispadu è stato rilevato per la prima volta nel 2019, quando ha colpito gli utenti di America Latina, in particolare di Brasile e Messico. Da allora, ha ampliato il suo raggio d’azione, prendendo di mira anche utenti in Italia, Polonia e Svezia. La campagna in corso ha interessato vari settori, tra cui quello finanziario, dei servizi, della produzione di veicoli a motore, degli studi legali e delle strutture commerciali.

Secondo le analisi degli esperti di sicurezza, Mispadu ha sfruttato una vulnerabilità di Windows SmartScreen, il sistema di protezione integrato nel sistema operativo, per eludere i controlli e infettare i dispositivi. La vulnerabilità, identificata con il codice CVE-2023-36025; questa vulnerabilità è di tipo cross-site scripting (XSS) che riguarda il componente Windows SmartScreen di Microsoft Edge. Questo componente è responsabile di bloccare i siti e i file potenzialmente pericolosi, mostrando un avviso all’utente.

Tuttavia, la vulnerabilità permette a un attaccante di iniettare del codice HTML o JavaScript malevolo nell’avviso, che viene poi eseguito dal browser dell’utente. In questo modo, l’attaccante può rubare le informazioni personali, le credenziali, i cookie o altri dati sensibili dell’utente, o reindirizzarlo verso altri siti dannosi. La vulnerabilità è stata scoperta da un ricercatore indipendente, che ha segnalato la problematica a Microsoft nel febbraio 2023. Microsoft ha rilasciato un aggiornamento di sicurezza nel marzo 2023, che risolve la vulnerabilità e assegna il livello di gravità “importante”. Gli utenti di Microsoft Edge sono invitati a installare l’aggiornamento il prima possibile per proteggersi da possibili attacchi.

Mispadu ha causato il furto di migliaia di credenziali, tra cui quelle di oltre 200 servizi online. Queste credenziali sono state inviate a un server remoto, che attualmente contiene più di 60.000 file. Questo significa che la sicurezza e la privacy di innumerevoli utenti e aziende sono state compromesse. Il rischio è che i dati rubati possano essere usati per compiere frodi, estorsioni, ricatti o altri reati. Per difendersi da Mispadu, è necessario adottare alcune precauzioni, tra cui:

La consapevolezza e l’aggiornamento costante delle difese informatiche sono essenziali per proteggersi da minacce come Mispadu. L’espansione di Mispadu in Europa è un campanello d’allarme per la sicurezza informatica globale. È fondamentale che le organizzazioni rafforzino le loro misure di sicurezza e che gli utenti siano educati sui pericoli del phishing e delle email sospette. Solo attraverso un approccio proattivo e collaborativo sarà possibile contrastare efficacemente questa minaccia in evoluzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.