Sembrerebbe essere una cosa che sfiori il paradosso, ma le organizzazioni russe potranno essere vittime del ransomware creato dagli hacker criminali Russi.

Il gruppo di hacker Network Battalion 65 (collegato ad Anonymous) infatti, ha utilizzato il codice sorgente del ransomware Conti trapelato online recentemente, per creare il proprio ransomware ed effettuare attacchi informatici contro la Russia.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Non molto tempo fa, il gruppo NB65 si vantava pubblicamente di aver fatto trapelare il codice sorgente dei prodotti Kaspersky e di aver fatto trapelare 786 GB di dati VGTRK. In realtà tutte queste dichiarazioni si sono rivelate nient’altro che fake news, uno stratagemma di PR ad uso e consumo della stampa occidentale.

Le fughe dei dati, come abbiamo riportato su RHC, erano una raccolta di informazioni spazzatura e file senza valore. Tuttavia, questa non è la prima volta che questo è accaduto in questa “Guerra informatica” tra hacktivismo, propaganda e fake news.

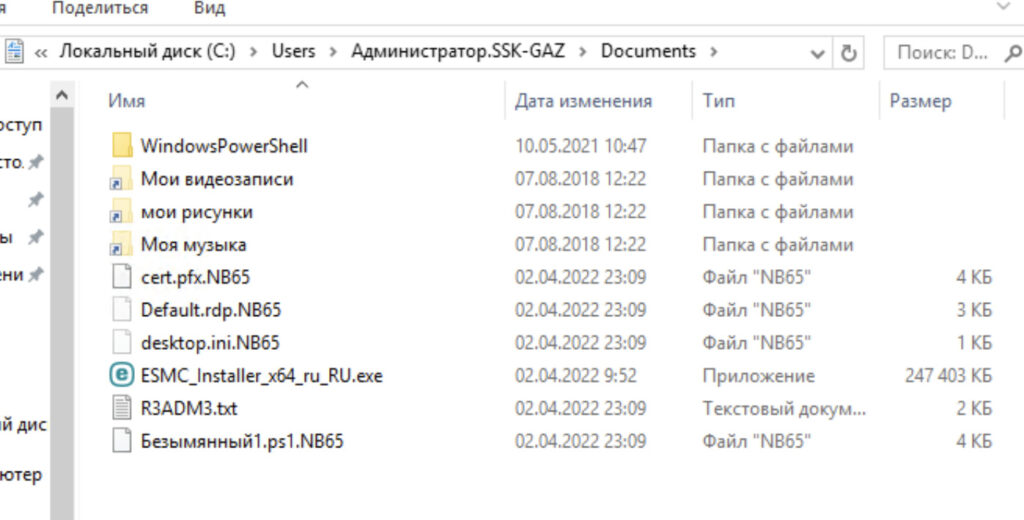

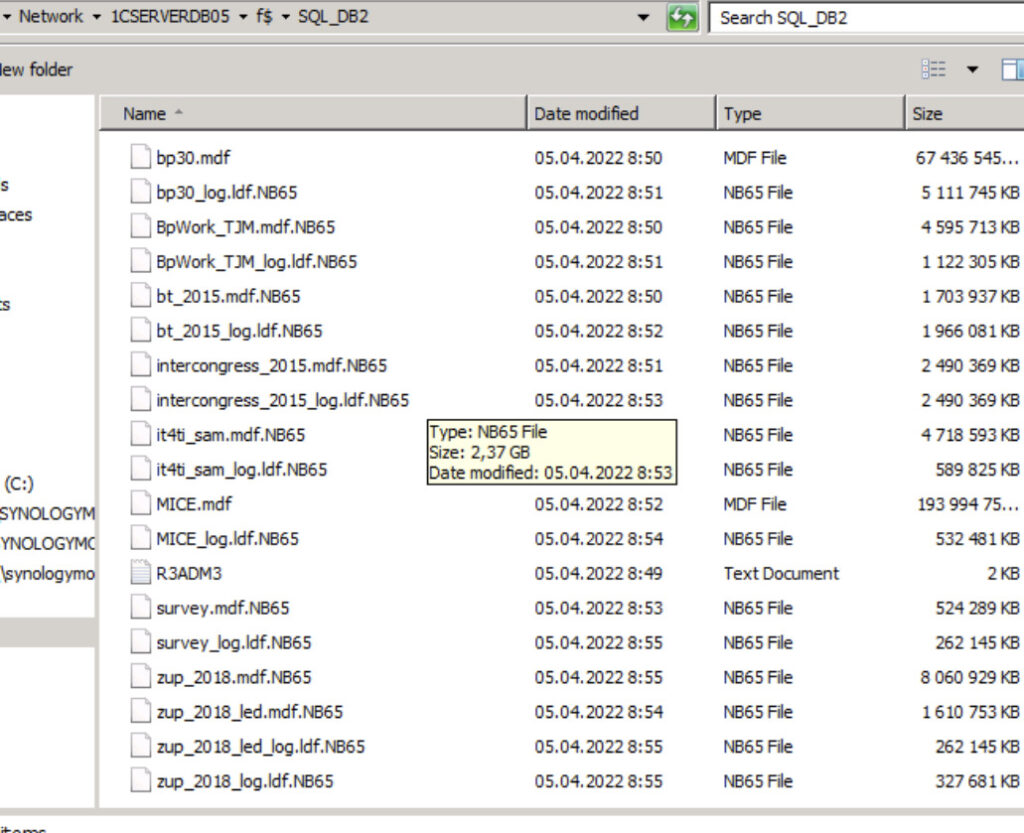

Rendendosi conto della goffa figura fatta, NB65 ha pensato di fare di meglio e stupire tutti, e quindi utilizzare il software trapelato da Conti ransomware, per creare il loro malware per poi condurre estorsioni.

Ricordiamo che il codice sorgente del ransomware Conti è trapelato online recentemente, comprese le sue chat internet, probabilmente a causa di un affiliato Ucraino scontento a seguito della posizione del gruppo a sostegno della Russia.

Secondo la società Intezer, il nuovo ransomware “brandizzato” NB65 contiene il 66,4% di codice Conti ed è stato caricato per la prima volta su Virus Total il 07-04-2022.

Il ransomware utilizza una estensione proprietaria .nb65.

Il motivo degli attacchi informatici di NB65 è stato giustificato come un’operazione speciale verso le forze armate russe in Ucraina:

“Non attaccheremo i paesi dalla Russia. Dopo Bucha, abbiamo deciso di prendere di mira alcune società di proprietà di civili, questo avrà un impatto sulla capacità della Russia di funzionare normalmente … Gruppi come Conti e Sandworm, insieme ad altri russi Gli APT, da anni colpiscono l’Occidente con ransomware, attacchi alle catene di approvvigionamento (Solarwinds o appaltatori della difesa)”

Intanto NB65 ha dichiarato sul loro twitter che i riscatti pervenuti dai pagamenti a seguito delle operazioni con il ransomware, verranno devoluti a supporto dell’Ucraina.

NB65 è attivamente coinvolto nella criminalità informatica da più di un mese, mentre anche in questo caso, come per Anonymous, le agenzie di intelligence occidentali tacciono e chiudono gli occhi, anche se si tratta di pura criminalità informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.