La National Security Agency (NSA) degli Stati Uniti ha pubblicato i primi due documenti della serie Zero Trust Implementation Guidelines (ZIGs), con l’obiettivo di offrire indicazioni pratiche e operative per supportare le organizzazioni nell’adozione del modello di sicurezza Zero Trust.

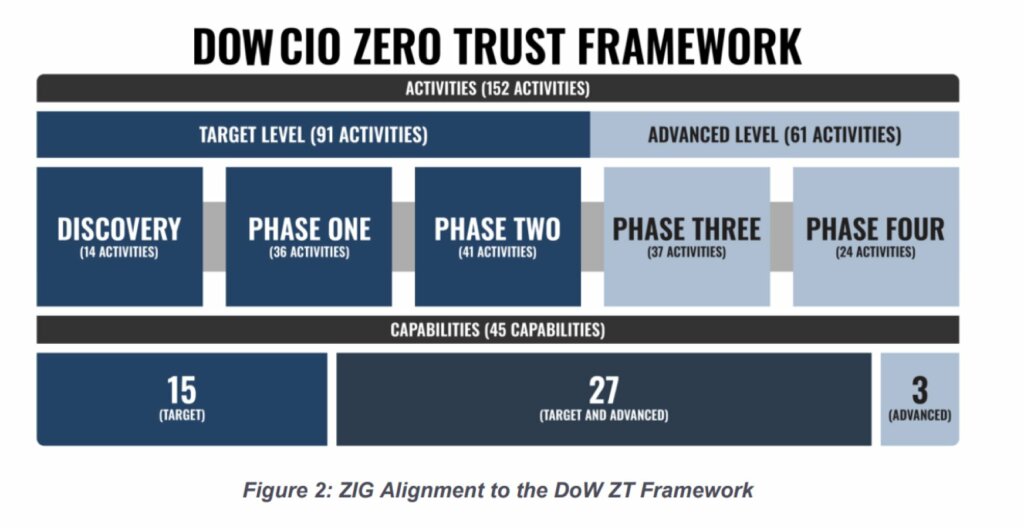

Le linee guida si inseriscono nel quadro del Zero Trust Maturity Engineer Guidelines descrivono i passaggi necessari per implementare tecnologie e processi in grado di raggiungere le capacità, le attività e i risultati attesi definiti a livello “Target”.

I due documenti rilasciati riportano il concetto di Primer e Discovery Phase, rappresentano la fase introduttiva del percorso Zero Trust. La loro funzione è preparare le organizzazioni all’adozione delle successive fasi operative, denominate Phase 1 e Phase 2, che saranno pubblicate successivamente.

Il Primer illustra l’approccio strategico utilizzato per sviluppare l’intera serie di ZIGs e fornisce una visione d’insieme su come sfruttare al meglio questi strumenti. Un elemento centrale è la struttura modulare delle linee guida, pensata per consentire anche a organizzazioni con diversi livelli di maturità Zero Trust di selezionare e applicare solo le capacità più pertinenti al proprio contesto operativo.

La Discovery Phase è invece dedicata alla costruzione delle fondamenta. L’obiettivo è aumentare la visibilità sull’ambiente IT, identificando dati critici, applicazioni, asset, servizi e flussi di accesso già presenti nell’architettura. Questa fase consente di definire una baseline affidabile, indispensabile per stabilire priorità e pianificare interventi coerenti nelle fasi successive.

Secondo la NSA, responsabili di sistema, professionisti della cybersecurity e stakeholder dovrebbero analizzare attentamente questi documenti preliminari per acquisire una comprensione approfondita delle attività Zero Trust e del proprio perimetro operativo prima del rilascio delle prossime linee guida.

Le ZIGs chiariscono un punto fondamentale: Zero Trust non è un prodotto né una singola tecnologia, ma un modello operativo di sicurezza. A differenza degli approcci tradizionali, che si basano sull’idea di un perimetro fidato, Zero Trust assume che ogni richiesta di accesso possa essere potenzialmente ostile, indipendentemente dalla sua origine.

La diffusione del cloud, del lavoro da remoto, delle architetture API e delle applicazioni SaaS ha reso inefficaci i modelli basati esclusivamente sulla difesa del perimetro. In questo contesto, Zero Trust mira a limitare i movimenti laterali, ridurre l’impatto delle compromissioni e impedire che una violazione iniziale si trasformi in un incidente sistemico.

L’espressione “never trust, always verify” non implica il blocco indiscriminato delle attività. Significa, piuttosto, che la fiducia deve essere esplicita, limitata nel tempo, circoscritta e continuamente rivalutata. La posizione di rete o il possesso di un dispositivo aziendale non sono più sufficienti per concedere accesso.

Nel modello Zero Trust, l’attenzione si sposta dalle reti alle risorse. La domanda di sicurezza non è più “da dove arriva il traffico”, ma “questa identità, con questo dispositivo e in questo contesto, può compiere questa azione su questa risorsa in questo momento?”.

I sistemi tradizionali presupponevano che le minacce fossero prevalentemente esterne. Oggi, molte violazioni avvengono tramite credenziali valide ottenute con phishing o altri attacchi basati sull’identità. Una volta superato il perimetro, reti piatte e controlli interni deboli facilitano l’escalation dei privilegi e l’esfiltrazione dei dati.

Zero Trust parte dall’assunto che una violazione sia prima o poi inevitabile e concentra gli sforzi sulla limitazione dell’impatto e sulla capacità di contenere rapidamente un attacco.

Un’architettura Zero Trust definisce come vengono prese, applicate e monitorate le decisioni di accesso. A livello concettuale, include tre funzioni principali: un componente decisionale che valuta le richieste, un livello amministrativo che traduce le decisioni in regole operative e punti di enforcement che applicano i controlli.

Questo approccio consente di centralizzare le policy mantenendo distribuita l’applicazione dei controlli, sia in ambienti on-premise sia nel cloud o in contesti ibridi. La separazione tra logica di policy e topologia di rete garantisce coerenza anche in ambienti eterogenei.

Nel modello Zero Trust, l’identità rappresenta il principale confine di sicurezza. Non riguarda solo gli utenti, ma anche applicazioni, servizi e componenti infrastrutturali. Autenticazione forte, gestione dei privilegi e separazione degli account diventano elementi centrali.

L’uso della multi-factor authentication è considerato il requisito minimo, mentre per contesti ad alto rischio sono preferite soluzioni resistenti al phishing. Il principio del least privilege riduce l’accesso permanente e favorisce l’uso di privilegi temporanei e just-in-time.

L’identità, da sola, non è sufficiente. Anche un utente legittimo può rappresentare un rischio se utilizza un dispositivo compromesso. Per questo, lo stato di sicurezza degli endpoint diventa un segnale essenziale nelle decisioni di accesso.

Zero Trust non impone necessariamente l’uso esclusivo di dispositivi aziendali, ma richiede che il livello di rischio del dispositivo influisca sui permessi concessi. La perdita di conformità può comportare la revoca dinamica degli accessi, riducendo il tempo di permanenza degli attaccanti.

La rete non scompare, ma perde il suo ruolo di elemento fiduciario. L’accesso non è più basato sull’appartenenza a una rete interna, bensì su criteri legati all’identità e al contesto. Gli utenti accedono alle singole applicazioni, non a interi segmenti di rete.

Questo approccio limita drasticamente i movimenti laterali e semplifica la gestione degli accessi, soprattutto in ambienti complessi e distribuiti.

Il successo di Zero Trust dipende dalla capacità delle applicazioni di supportare controlli di autorizzazione granulari. Le architetture moderne utilizzano token con permessi limitati e identità di servizio robuste, evitando credenziali statiche incorporate nel codice.

L’obiettivo finale resta la protezione dei dati. La sicurezza deve arrivare fino al livello informativo, con controlli basati su identità, stato del dispositivo e rischio contestuale, anche a livello di singoli record o campi.

Le policy non sono statiche: vengono rivalutate continuamente in base ai segnali raccolti. Un accesso valido al momento del login può essere revocato se cambiano le condizioni di rischio.

La visibilità è un prerequisito. Ogni evento di accesso genera dati utili al rilevamento di anomalie. L’automazione consente di reagire rapidamente, isolando dispositivi o revocando credenziali senza intervento manuale.

Zero Trust richiede anche un modello di governance condiviso, che coinvolga più team e preveda la gestione strutturata delle eccezioni, sempre documentate e limitate nel tempo.

I progressi non si valutano in base agli strumenti adottati, ma alla riduzione del rischio. Indicatori chiave includono la diminuzione dei privilegi permanenti, l’aumento dell’uso di MFA, la riduzione delle possibilità di movimento laterale e una risposta più rapida agli incidenti.

Un ambiente maturo non elimina le violazioni, ma ne limita l’impatto e migliora la capacità di rilevazione precoce.

L’implementazione di Zero Trust rappresenta una trasformazione strategica di lungo periodo. Non elimina la fiducia, ma la rende controllata, temporanea e misurabile. Le organizzazioni che adottano con successo questo modello non si limitano a introdurre nuove tecnologie, ma ripensano in modo strutturale il concetto stesso di accesso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…