Gli attacchi che utilizzano l’ingegneria sociale primitiva si sono dimostrati ancora una volta efficaci in aree in cui molti si considerano al sicuro.

Nel febbraio 2026, gli specialisti di Huntress hanno indagato su un attacco informatico iniziato con il ClickFix, uno schema in cui le vittime vengono convinte a eseguire autonomamente un comando dannoso.

All’utente viene mostrato un messaggio plausibile e gli viene chiesto di copiare e incollare il comando in una finestra Esegui o in un terminale. L’utente installa quindi di fatto il malware, aggirando i filtri di posta elettronica e le misure di sicurezza convenzionali.

In questo caso, ClickFix ha portato all’installazione di Matanbuchus 3.0, un downloader malware-as-a-service a pagamento. È stato promosso da un aggressore con lo pseudonimo di BelialDemon sui forum in lingua russa dal 2021. Mentre in precedenza il prezzo di noleggio mensile era di 2.500 dollari, la terza versione ora costa 10.000 dollari per la versione HTTPS e 15.000 dollari per la versione più stealth basata su DNS. Questo prezzo è tipico degli attacchi mirati a obiettivi di alto valore, non delle campagne di mailing di massa.

Dopo l’infezione, riportano gli specialisti, un pacchetto MSI è stato installato sul computer senza essere rilevato. Il malware si è camuffato da prodotti antivirus fittizi, ha decompresso l’archivio utilizzando una versione rinominata di 7-Zip e ha utilizzato file antivirus legittimi di Zillya per caricare la sua libreria. All’interno era presente il componente SystemStatus.dll, che si è rivelato essere Matanbuchus 3.0 .

Gli sviluppatori hanno complicato notevolmente l’analisi. Il bootloader era pieno di chiamate a funzioni di sistema prive di senso e loop vuoti per confondere i ricercatori e rallentare le sandbox. Tutte le stringhe sono state crittografate utilizzando l’algoritmo ChaCha20. Persino la chiave per la fase successiva è stata sottoposta a forza bruta, verificando che il frammento decrittografato corrispondesse al codice caratteristico di Heaven’s Gate, che consente a un processo a 32 bit di passare alla modalità a 64 bit e bypassare l’intercettazione delle chiamate di sistema.

Dopo la decrittazione, è stato eseguito un codice che ha scaricato il modulo principale da un server remoto. Anche la risposta è stata crittografata con ChaCha20 e ricomposta. Ma la catena non si è fermata qui. Matanbuchus ha scaricato un altro pacchetto, questa volta contenente una copia di java.exe e una libreria jli.dll falsa. La sostituzione di queste librerie ha avviato la fase successiva.

Prima di proseguire, il malware ha rimosso gli hook da kernel32.dll e ntdll.dll. Molti sistemi di rilevamento incorporano hook in queste librerie per monitorare le chiamate sospette. Il loader ha sostituito la sezione .text con una copia pulita dalla directory KnownDlls, creata dal sistema stesso all’avvio. Dopodiché, ha ottenuto l’accesso alle funzioni di sistema senza essere monitorato dagli strumenti di sicurezza .

Successivamente, è stato avviato l’interprete Lua integrato, versione 5.4.7. Il programma ha estratto lo script crittografato dal file SySUpd presente nelle vicinanze, lo ha decrittografato con un semplice XOR e lo ha eseguito. Lo script ha decodificato circa 200 kilobyte di dati, convertendoli in 151 kilobyte di codice macchina. Si trattava di un caricatore riflessivo che creava una libreria completa a partire da un formato binario non standard, ripristinava la tabella di importazione, applicava le rilocazioni e avviava la fase successiva.

Il payload finale si è rivelato essere uno strumento di controllo remoto precedentemente non descritto, denominato AstarionRAT. Memorizzava l’indirizzo del server di comando e controllo in forma crittografata e simulava la telemetria dell’applicazione inviando richieste al percorso /intake/organizations/events?channel=app. I dati venivano inseriti in un cookie e la connessione iniziale veniva crittografata tramite RSA.

AstarionRAT supporta 24 comandi. Può avviare processi, rubare credenziali, falsificare token, visualizzare e copiare file, creare proxy SOCKS5 , scansionare porte ed eseguire codice arbitrario direttamente in memoria senza scrivere su disco. In sostanza, l’operatore ha a disposizione uno strumento completo per radicarsi e avanzare ulteriormente all’interno della rete.

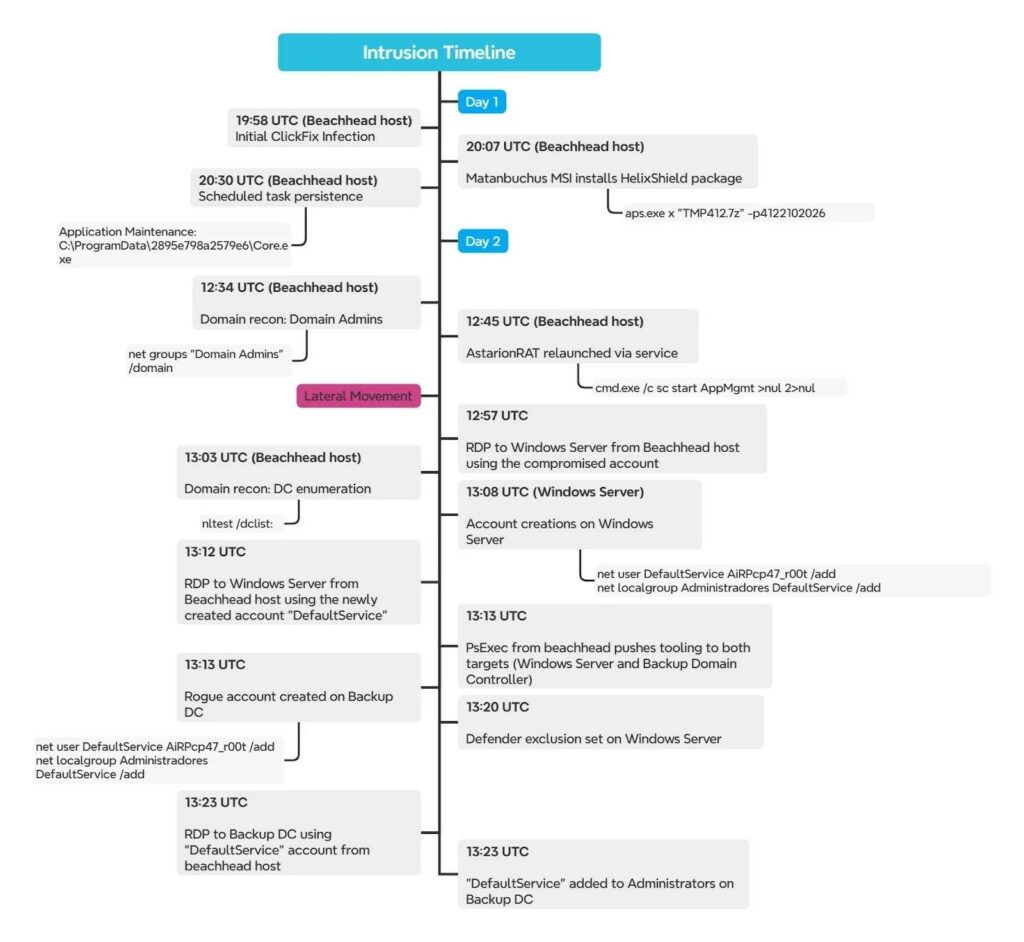

Ed è esattamente quello che è successo. Dopo 17 ore, l’aggressore è tornato e ha iniziato a muoversi attivamente nell’infrastruttura. Ha creato un’attività pianificata chiamata Manutenzione Applicazioni per la persistenza, quindi ha avviato il servizio Gestione Applicazioni ed eseguito comandi per la ricognizione del dominio. Gli strumenti si trovavano nella directory C:ProgramDataUSOShared, che assomiglia alla cartella Aggiornamenti di Windows.

Su uno dei server, l’aggressore ha creato l’account DefaultService con una password e lo ha aggiunto al gruppo Administrators locale. È interessante notare che ha prima provato a utilizzare il nome spagnolo del gruppo, Administradores, e poi quello inglese. Si è quindi connesso tramite desktop remoto con il nuovo account e ha iniziato a distribuire strumenti tramite PsExec ad altri nodi, incluso il controller di dominio di backup .

AstarionRAT non è riuscito a distribuire completamente il malware su due server. Windows Defender è riuscito a isolare la libreria jli.dll dannosa prima che fosse caricata completamente. Dopo il rilevamento, si è verificato un tentativo di aggiungere un’esclusione di directory. Tuttavia, l’aggressore ha mantenuto gli account creati e le sessioni di accesso remoto attive, quindi ha tentato di accedere al controller di dominio primario. Anche questo tentativo è stato sventato.

La natura dell’attacco, che includeva il rapido spostamento verso i controller di dominio, la creazione di account nascosti e l’esclusione di virus antivirus, suggerisce che l’obiettivo finale fosse l’installazione di software di crittografia o il furto di dati. L’attacco è avvenuto entro poche decine di minuti dalla fase attiva.

La storia dimostra che anche strumenti costosi e sofisticati possono accedere alle reti con una semplice richiesta: “digita questo comando e premi Invio”. Finché gli utenti saranno disposti a seguire tali istruzioni, gli aggressori avranno un valido punto di ingresso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.