Il Rafel RAT, un malware Android, inizialmente utilizzato per spionaggio, ha evoluto le sue funzionalità fino a diventare uno strumento di ransomware.

Questo malware sfrutta tecniche avanzate per infettare dispositivi e criptare dati, richiedendo un riscatto per la loro decrittazione. La sua diffusione avviene principalmente tramite applicazioni infette scaricate al di fuori degli store ufficiali, rendendo cruciale per gli utenti Android scaricare solo da fonti sicure (Check Point Research).

Il file msedge.exe è il processo eseguibile del browser Microsoft Edge. Tuttavia, alcuni malware possono camuffarsi con nomi simili per nascondersi nel sistema. Per verificare se msedge.exe è legittimo, bisogna controllare la sua posizione nel sistema (deve trovarsi in C:\Program Files (x86)\Microsoft\Edge\Application\) e la sua dimensione (2.964.368 byte). Eventuali discrepanze potrebbero indicare la presenza di malware, richiedendo una scansione del sistema con un software anti-malware (SpyHunter).

Un recente articolo di Forbes ha evidenziato un avvertimento di Google riguardo nuove vulnerabilità nelle versioni di Android utilizzate dai dispositivi Samsung, Pixel e Xiaomi. Queste vulnerabilità potrebbero essere sfruttate da attaccanti per eseguire codice arbitrario o ottenere privilegi elevati, compromettendo la sicurezza dei dati degli utenti. È essenziale mantenere aggiornato il proprio dispositivo e installare patch di sicurezza non appena disponibili (Check Point Research).

APT-C-35, noto anche come Donot Team è un gruppo APT (Advanced Persistent Threat) noto per le sue operazioni in Asia meridionale, utilizzando un malware modulare per compiere spionaggio e altre attività malevole. I loro attacchi sono altamente mirati e sfruttano vulnerabilità specifiche nei sistemi delle vittime. Documenti pubblicati su VX-Underground illustrano le tecniche avanzate utilizzate dal DoNot Team, tra cui l’uso di moduli personalizzati per raccogliere informazioni sensibili e mantenere la persistenza nel sistema compromesso (Check Point Research).

APT-C-35 adotta tecniche avanzate per infiltrarsi nei sistemi delle vittime e mantenere l’accesso a lungo termine. Le principali tattiche includono:

Rafel RAT (Remote Access Trojan) è uno degli strumenti principali utilizzati da APT-C-35. Originariamente progettato per operazioni di spionaggio, è stato recentemente aggiornato per includere funzionalità di ransomware, ampliando così il suo spettro di minacce.

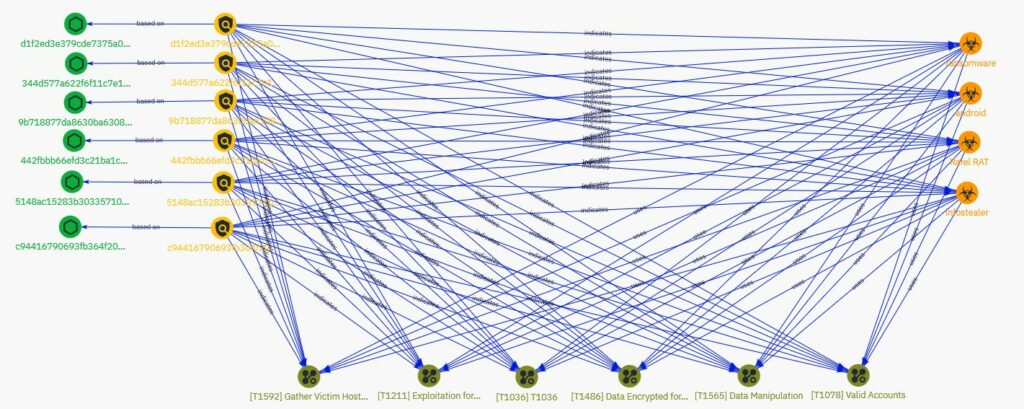

[T1592] Gather Victim Host Information: Rafel RAT utilizza scanner di Internet per cercare pattern associati a contenuti malevoli progettati per raccogliere informazioni sull’host dai visitatori. Questo gli consente di identificare potenziali bersagli e di personalizzare le sue campagne di phishing o di exploit.

[T1211] Exploitation for Defense Evasion: Rafel RAT sfrutta le vulnerabilità dei software installati sui sistemi infetti per eludere le misure di sicurezza e ottenere privilegi elevati. Questo gli permette di eseguire il payload del ransomware, disabilitare i processi di sicurezza o iniettare codice maligno in processi legittimi. Per rilevare l’exploitation del software, si possono monitorare le anomalie nei processi, come il crash, la scrittura di file sospetti sul disco o le evidenze di Process Injection.

[T1036] Masquerading: Rafel RAT può usare tecniche di mascheramento per nascondere la sua presenza o la sua origine sui sistemi compromessi. Può ad esempio modificare il nome, il percorso o l’hash dei file eseguibili, o usare nomi simili a quelli di processi o applicazioni legittime. Per rilevare il mascheramento, si possono raccogliere e confrontare gli hash dei file, i nomi dei file sul disco e nelle risorse dei binari, e gli argomenti della riga di comando. Si possono anche cercare indicazioni di caratteri comuni che possono indicare un tentativo di ingannare gli utenti sul tipo di file, come uno spazio come ultimo carattere del nome del file o i caratteri di override da destra a sinistra “\u202E”, “[U+202E]”, e “%E2%80%AEâ€.

[T1486] Data Encrypted for Impact: Rafel RAT può usare tecniche di cifratura dei dati per impedire l’accesso o il recupero delle informazioni sui sistemi infetti. Può ad esempio criptare i file, le partizioni o i dischi, o alterare le impostazioni di avvio per rendere il sistema inutilizzabile. Per rilevare la cifratura dei dati, si possono usare il monitoraggio dei processi per controllare l’esecuzione e i parametri della riga di comando dei binari coinvolti nell’attività di distruzione dei dati, come vssadmin, wbadmin e bcdedit. Si può anche monitorare la creazione di file sospetti e l’attività di modifica dei file insolita. In particolare, si può cercare una grande quantità di modifiche di file nelle directory degli utenti. In alcuni casi, il monitoraggio dell’attività di installazione di driver del kernel insolita può aiutare nella rilevazione. Negli ambienti cloud, si può monitorare gli eventi che indicano che gli oggetti di archiviazione sono stati sostituiti in modo anomalo da copie.

[T1565] Data Manipulation: Rafel RAT può usare tecniche di manipolazione dei dati per alterare o falsificare le informazioni sui sistemi infetti o durante la loro trasmissione. Può ad esempio modificare i file, i database, le configurazioni, i log o i dati in transito per danneggiare, ingannare o compromettere le operazioni o le decisioni degli utenti. Per rilevare la manipolazione dei dati, si possono ispezionare, dove applicabile, gli hash, le posizioni e le modifiche dei file importanti per cercare valori sospetti o inaspettati. Con alcuni processi critici che coinvolgono la trasmissione dei dati, il controllo manuale o fuori banda dell’integrità dei dati può essere utile per identificare i dati manipolati.

[T1078] Valid Accounts: Rafel RAT può usare account validi per accedere ai sistemi o ai servizi compromessi. Può ad esempio usare credenziali rubate, create o modificate, o sfruttare le configurazioni di default o le chiavi SSH. Per rilevare l’uso di account validi, si possono configurare politiche di audit robuste e consistenti sull’attività degli account in tutta l’impresa e con i servizi accessibili esternamente. Si può cercare un comportamento sospetto degli account tra i sistemi che condividono gli account, sia utente, amministratore o di servizio. Esempi: un account collegato a più sistemi simultaneamente; più account collegati alla stessa macchina simultaneamente; account collegati a orari insoliti o al di fuori degli orari di lavoro. L’attività può essere da sessioni di login interattive o da proprietà di processi da account usati per eseguire binari su un sistema remoto come un determinato account. Si possono correlare altri sistemi di sicurezza con le informazioni di login (ad esempio, un utente ha una sessione di login attiva ma non è entrato nell’edificio o non ha accesso VPN). Si possono eseguire audit regolari degli account di dominio e di sistema locale per rilevare gli account che possono essere stati creati da un avversario per la persistenza. I controlli su questi account potrebbero anche includere se gli account predefiniti come Guest sono stati attivati. Questi audit dovrebbero anche includere controlli su eventuali dispositivi e applicazioni per le credenziali di default o le chiavi SSH, e se ne vengono scoperte, dovrebbero essere aggiornate immediatamente.

Rafel RAT è spesso distribuito tramite spear-phishing e altre tecniche di social engineering. Una volta installato, il malware stabilisce una connessione con il server C2 (Command and Control), attraverso il quale gli attaccanti possono inviare comandi e ricevere dati esfiltrati. La modularità di Rafel RAT permette di scaricare ed eseguire ulteriori moduli malevoli secondo le necessità dell’attaccante.

L’attività di APT-C-35 e l’evoluzione di Rafel RAT evidenziano la crescente sofisticazione delle minacce informatiche moderne. Le organizzazioni devono adottare misure di sicurezza robuste per proteggere i loro sistemi, tra cui:

APT-C-35, con il suo strumento avanzato Rafel RAT, rappresenta una minaccia significativa nel panorama della cybersecurity. La capacità del malware di adattarsi e includere nuove funzionalità, come il ransomware, evidenzia l’evoluzione continua delle tattiche di questi gruppi di cyber spionaggio. È essenziale per le organizzazioni adottare misure di sicurezza robuste, includendo soluzioni di rilevamento e risposta avanzate, per mitigare i rischi associati a tali minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…