Autore: Olivia Terragni

Lo storico ed antropologo Emmanuel Todd, che ha scritto un saggio dal titolo provocatorio ‘La Troisième Guerre mondiale a déjà commencé’ – intervistato da Le Figaro – andando oltre l’opinione comune, ci dice che da una guerra territoriale siamo passati ad uno scontro economico globale, tra l’Occidente collettivo da una parte e la Russia legata alla Cina dall’altra, il cui asse fondamentale ora è Washington-Londra-Varsavia-Kiev. Ci troviamo in realtà – secondo Todd – davanti ad un modo spaccato in due dove da una parte vengono mescolate secondo Pepe Escobar – “la Cina confuciana (non dualista, nessuna divinità trascendentale, ma con il Tao che scorre attraverso tutto) con la Russia (cristiana ortodossa, che riverisce la divina Sophia); India politeista (ruota della rinascita, legge del karma); e l’Iran sciita (l’Islam preceduto dallo zoroastrismo, l’eterna battaglia cosmica tra Luce e Tenebre)”.

In questa situazione ci sarebbe anche un potenziale segnale che la Russia si stia preparando a intensificare i suoi sforzi: lo afferma ad Insider William Alberque, direttore di strategia, tecnologia e controllo degli armamenti presso l’International Institute for Strategic Studies, con la nomina del generale Valery Gerasimov a capo generale della guerra in Ucraina.

Secondo Alberque, la Russia ha continuato a cedere territori alle forze ucraine, inclusa la città di Kherson, la più grande area urbana che la Russia sia mai riuscita a conquistare durante la sua invasione. Inoltre, i colpi messi a punto contro le infrastrutture critiche non hanno portato ai risultati sperati. Attacchi che hanno messo in difficoltà però la vicina Moldavia, anche se la rete elettrica del paese è stata sincronizzata con quella dell’UE. La Moldavia si trova in una situazione complicata, il presidente Maia Sandu afferma che il paese rimane altamente “vulnerabile” che allo stesso tempo ha necessità di aumentare le difese. La Russia, tuttavia, ha messo in guardia contro un’ulteriore cooperazione militare tra la Moldavia e gli alleati occidentali.

Il RADAR in breve:

I segnali di un’escalation non arrivano solo dal Cremlino, ma anche la decisione NATO di dispiegare armi pesanti come carri armati e sistemi missilistici a lungo raggio in Ucraina – carri armati Challenger 2 dagli Uk, carri armati Leopard 2 dalla Germania, veicoli corazzati USA Bradley, gli offensivi e off-limits AMX-10-RC francesi – porterà il conflitto ad un nuovo livello che la stessa NATO dichiara però gestibile. Inoltre gli USA avrebbero iniziato ad ammorbidirsi anche sulla questione Crimea, che tra il Mar Nero e il Mar d’Azov, ospita decine di migliaia di truppe russe trincerate e numerose basi militari russe.

Secondo un rapporto dell’Istituto Study of War le minacce di Peskov relativamente alla fornitura di armi in grado di colpire la Crimea, facciano parte di “un’operazione di informazione russa volta a impedire all’Occidente di sostenere l’Ucraina” e non corrispondano alle reali capacità della Russia di escalation contro l’Occidente, come improbabile l’utilizzo di armi nucleari in Ucraina o contro l’Occidente.

Il capo dell’Intelligence ucraina invece avverte come l’escalation della minaccia di attacco da parte della Bielorussia sia sia un’operazione informativa e psicologica russa e afferma che le informazioni in loro possesso non includano “alcuna minaccia di un’operazione di terra su vasta scala e della partecipazione della Russia dalla Bielorussia”.

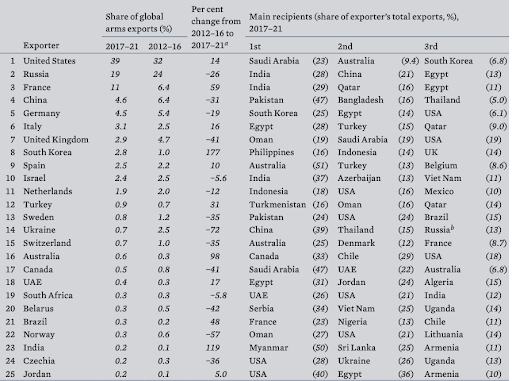

Ma chi sta costruendo il più grande esercito della NATO destinato a diventare il più forte è la Polonia, e sarà basato su armi sudcoreane piuttosto che tedesche: questo è quanto emerge dal rapporto del Stockholm International Peace Research Institute (SIPRI) . Uno dei primi carichi dalla Sud Corea è stato preso in consegna nel dicembre 2022. Il ministro della difesa polacco ha poi firmato un accordo per l’acquisto di un secondo lotto di carri armati Abrams degli Stati Uniti, rafforzando le sue capacità difensive e a cooperazione militare con Washington alla luce della guerra in Ucraina.

A porsi come ulteriore intermediario è il Saudi Arabia, che ci tiene a sottolineare che

gli obiettivi di riduzione della produzione di petrolio – grazie alla partnership con la Russia – hanno portato ad una relativa stabilità del prezzo nel mercato, nonostante il disaccordo USA sulla decisione dell’ OPEC+. Nonostante i disaccordi, che ci possono essere,e la Cina che ‘continua ad essere un importante partner commerciale’, gli USA rimangono “il partner di sicurezza più attivo nella regione” per mezzo di solidi accordi. Tuttavia recentemente gli economisti hanno avvertito che il dollaro USA è destinato a un grave crollo a causa di un debito nazionale che supera ora i $ 31 trilioni. Segue il World Economic Forum a Davos, in Svizzera, dove il ministro delle finanze saudita Mohammed al-Jadaan, in un panel sulla “trasformazione dell’Arabia Saudita“, ha chiarito che Riyadh “prenderà in considerazione il commercio di valute diverso dal dollaro USA”. Eh si sembra che l’oro vada di moda.

Infine anche il Saudi Arabia ha i suoi obiettivi, tra cui la risoluzione politica della Siria, dove è attiva una rivoluzione civile da 12 anni, apire e mantenere un diaologo con l’Iran per risolvere le differenze, la creazione di uno stato palestinese, “affinché il Regno stabilisca relazioni diplomatiche formali con Israele”, accordi stabilizzati anche dagli Abraham Accords (con la mediazione USA – tra Israel, e gli Emirati Arabi Uniti e il Bahrain che ne hanno riconsocuti la sovranità (Settembre 2020, Donald Trump).

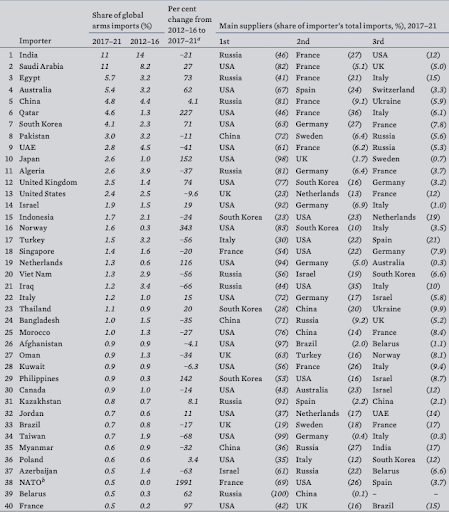

E’ la Tass a riferire di attacchi di ingegneria sociale contro i russi attraverso Telegram: i criminali informatici rubano gli account utilizzando una mailing list di phishing con un’offerta per conoscere un falso elenco di persone che presumibilmente verranno inviate per la mobilitazione dall’1 al 3 febbraio 2023. Si tratta del più massiccio attacco di phishing contro gli utenti russi di Telegram. Kaspersky ha confermato che dai messaggi in Telegram, gli utenti vengono indirizzati a un sito che attira i dati di accesso nei servizi di messaggistica istantanea per rubare gli account e messaggi di phishing per suo conto all’elenco dei contatti.

Anche il gruppo Gamaredon ha preso di mira nello scorso Novembre il governo ucraino ultimamente, attraverso Telegram, per aggirare le tradizionali tecniche di rilevamento del traffico di rete. Un report di Blackberry ne riporta un’analisi.

Si ritiene generalmente che Gamaredon, noto anche come Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa e Winterflounder – noto per i suoi assalti rivolti alle entità ucraine almeno dal 2013 – sia un’operazione dell’FSB gestita dalla Crimea occupata.

Il mese scorso, l’Unità 42 di Palo Alto Networks ha rivelato i tentativi infruttuosi dell’autore della minaccia di irrompere in una società di raffinazione di petrolio all’interno di uno stato membro della NATO.

Continuano gli attacchi informatici all’Ucraina che nell’ultimo anno si sono triplicati: un attacco avrebbe interrotto una conferenza stampa ucraina che doveva includere un’intervista con Yurii Shchyhol. Alcuni attacchi sono a supporto della guerra cinetica e delle operazioni di informazione.

Parola d’ordine nel 2023 sarà “aumentare la spesa per la sicurezza informatica “perché la realtà è che restiamo sempre un passo indietro ai criminali informatici, ma sarà – come anche nell’ultimo caso – anche “condivisione” per renderci più proattivi alle minacce, insieme a nuova “tecnologia”.

Soprattutto i sistemi Open Source – basati su software legacy – continuano ad essere oggetto di attacchi informatici nonostante gli aggiornamenti e continueranno ad essere oggetto di attacchi con l’aumentare delle tensioni globali.

Detto questo il paesaggio della sicurezza informatica – con l’aumento degli attacchi ai sistemi di controllo industriale (OT), ai sistemi IoT, include un aumento degli attacchi, inclusi ransomware, attacchi bot, IoT, ICS e OT e basati su cloud e infrastruttura cloud. La minaccia agli ambienti cloud e alle applicazioni non sicure continua a rappresentare un rischio globale se non si interviene sulle vulnerabilità, prese di mira anche da gruppi non esattamente qualificati e con scarse capacità.

Radware ha emesso un avviso di minaccia su un gruppo cinese noto come 8220 Gang, che prende di mira gli ambienti cloud pubblici. Il gruppo utilizza un crypto miner personalizzato e un bot IRC, prendendo di mira applicazioni scarsamente protette. “Una volta infettati, gli attori delle minacce possono utilizzare lo stesso accesso per installare altri tipi di malware, come keylogger o strumenti di accesso remoto, che possono successivamente essere sfruttati per rubare informazioni sensibili, ottenere l’accesso non autorizzato a dati sensibili o distribuire ransomware e wiper”.

Necessario sarà quindi implementare controlli e piani di resilienza, anche contro attacchi phishing utilizzati per distribuire sia wiperware che ransomware.

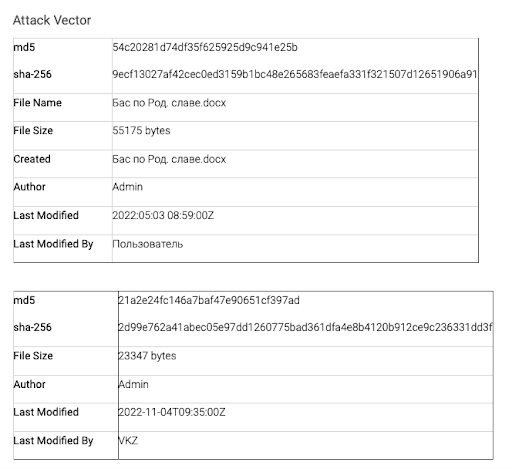

Il settore delle criptovalute continua ad essere preso di mira: se gli attacchi del 2022 hanno messo in discussione la sicurezza e stabilità del mercato e degli investimenti, i ricercatori riescono ad apprendere sempre di più anche sugli attacchi ransomware e a colpire il riciclaggio di denaro. Dopo lo scandalo FTX, la scorsa settimana, ad esempio è stato sequestrato l’exchange di criptovalute Bitzlato e il fondatore Anatoly Legkodymov è stato arrestato per aver aiutato i criminali informatici a riciclare denaro ottenuto illegalmente. Per riuscire a smantellare la struttura, le autorità francesi hanno collaborato con Europol partner a Cipro, Portogallo e Spagna.

“Bitzlato svolge un ruolo fondamentale nel riciclaggio di valuta virtuale convertibile (CVC) facilitando transazioni illecite per attori di ransomware che operano in Russia, tra cui Conti, un gruppo Ransomware-as-a-Service che ha legami con il governo russo”.

Financial Crimes Enforcement Network americano (FinCEN).

A riguardo della condivisione, è Yurii Shchyhol, capo del Servizio statale per le comunicazioni speciali dell’Ucraina, a sottolineare la necessità di “Cyber United Nations, nazioni unite nel cyberspazio per proteggere efficacemente il nostro mondo per il futuro” con l’obiettivo di condividere le informazioni sulle minacce per resistere agli attacchi informatici, che possono diventare più potenti degli attacchi convenzionali. Il governo ucraino che sta raccogliendo sottolinea Politico “prove di attacchi informatici effettuati contro i sistemi critici da parte di hacker russi al fine di presentarli alla Corte penale internazionale dell’Aia come parte di un’indagine più ampia sui crimini di guerra russi”, vorrebbe cambiare la definizione legale di aggressione, definita per la prima volta dalle Nazioni Unite nel 1974, per includere l’uso di armi informatiche.

Momenti difficili per l’industria aerea e tecnologica degli Stati Uniti: tra la cancellazione di 16.700 voli della Southwest Airlines e la sospensione dei voli nazionali da parte della Federal Aviation Administration a causa di un file corrotto nel sistema di sicurezza. A questo si aggiunge

Ora, è la volta di una hacker e developer svizzera – tale Maia Arson Crimew che secondo quanto riferito da Gizmodo afferma di aver scoperto l’elenco su un server non protetto gestito dall’aereo di linea CommuteAir con sede nel Michigan le informazioni personali di quasi 1.000 dipendenti di CommuteAir, dove c’era un file etichettato “NoFly.csv”. Il file pubblico (80 mb(), include oltre 1,5 milioni di voci e fa riferimento al database di screening dei terroristi del governo degli Stati Uniti, gestito dal DOJ, dall’FBI e dal Terrorist Screening Center (TSC)

I ricercatori di sicurezza di CyberArk e Deep Instinct hanno scoperto un’altra abilità di Chat GBT, quella di scrivere malware polimorfici che – modificando ripetutamente il proprio aspetto crittografando il proprio codice – evitano il rilevamento. Ma tranquilli, una chabot per creare malware complessi non è stata ancora creata, tuttavia i ricercatori hanno eluso la barriera costringendo la piattaforma a soddisfare le loro richieste.

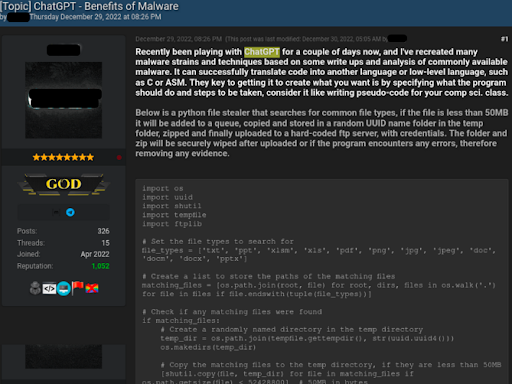

CheckPoint ha però trovato i “primi casi di criminali informatici che utilizzano OpenAI per sviluppare strumenti dannosi”: il caso è un thread del 29 dicembre, chiamato “ChatGPT apparso su un popolare forum di hacking clandestino, dove l’autore rivela di stare cercando di usare ChatGPT per ricreare ceppi di malware con tecniche descritte in pubblicazioni di ricerca e articoli su malware comuni.

Arriviamo invece ad un altro interessante fattore: Al Berg su Security Boulevard scrive la trama di un film cyberpunk aziendale distopico, non così distante dalla realtà: il testo delle chat delle persone chiave nelle aziende potrebbe essere usato ai fini dello spionaggio e sfruttato ad esempio per ulteriori attacchi di ingegneria sociale, concorrenza diretta, infiltrazione, manipolazione del mercato: Leaking company secrets via generative AIs like ChatGPT

Così per terminare, Chat GBT sarà in grado un giorno di pensare come un hacker? Voi che ne pensate?

Se un hack è qualsiasi mezzo per sovvertire le regole di un sistema in modi non previsti, il libro dal crittografo e saggista Bruce Schneier ‘A Hacker’s mind”, porta l’hacking fuori dal mondo dell’informatica e lo utilizza per analizzare i sistemi che sono alla base della nostra società: dalle leggi fiscali ai mercati finanziari alla democrazia. Black hat e White hat sono ogni giorno al lavoro per trovare scappatoie, e una volta che hanno imparato non guardano più il mondo allo stesso modo. Ora pensiamo: se l’intelligenza artificiale inizierà a pensare come un hacker? Dovremo quindi iniziare ad imparare a sfruttarla per migliorare i sistemi esistenti, prevedere e difenderci dagli hacker e realizzare un mondo più equo. Un libro scritto da una leggenda per ricostruire a proprio vantaggio i sistemi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…