Il gruppo di hacker SiegedSec ha annunciato degli attacchi a ricevitori satellitari e sistemi di controllo industriale sul loro canale Telegram. In precedenza, gli aggressori hanno affermato di aver compiuto attacchi in risposta alla discriminazione contro le minoranze sessuali e ai divieti di aborto negli Stati Uniti.

I membri di SiegedSec affermano di aver effettuato un “attacco unico alla catena di approvvigionamento” che ha permesso loro di gestire gli account di diverse società che monitorano ricevitori satellitari, VSAT, servizi VOIP e altri, tra cui Halliburton, Shell, Helix Energy e Oceaneering.

Tra gli obiettivi attaccati c’erano i ricevitori satellitari Trimble netR9, che vengono spesso utilizzati con sicurezza disabilitata o con credenziali standard. Si ritiene che alcuni di questi ricevitori siano utilizzati su piattaforme petrolifere offshore.

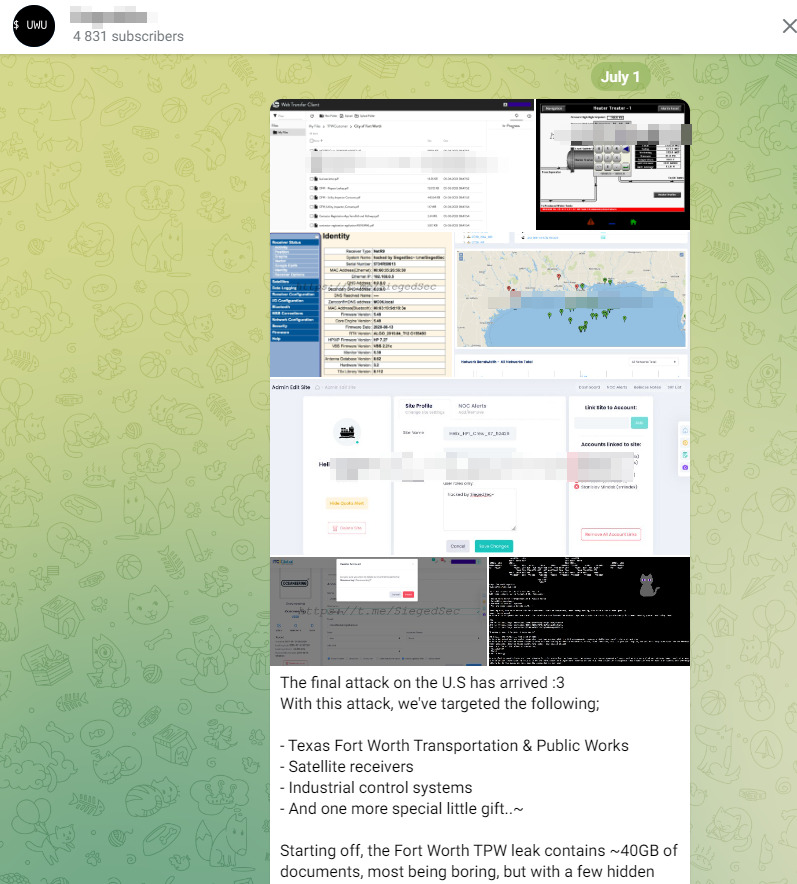

Screenshot del post su Telegram di SiegedSec

Sul loro post nel canale Telegram hanno riportato quanto segue:

L'attacco finale agli Stati Uniti è arrivato :3

Con questo attacco, abbiamo preso di mira quanto segue;

- Texas Fort Worth Trasporti e lavori pubblici

- Ricevitori satellitari

- Sistemi di controllo industriale

- E un altro regalino speciale ...

Iniziando, la fuga di notizie di Fort Worth TPW contiene ~ 40 GB di documenti, la maggior parte noiosi, ma con alcune gemme nascoste; (scusa kevin gunn)

Abbiamo anche preso di mira vari ricevitori satellitari e sistemi di controllo industriale in tutto il paese, in particolare negli stati che vietano l'assistenza per l'affermazione di genere.

PERDERE:

LINK 0: https://mega.nz/folder/*******************

LINK 1: https://mega.nz/folder/*******************

LINK 2: https://mega.nz/folder/*******************

"sono venuto. ho visto. ho hackerato. sono tornato"

E ora... il finale... l'ultimo attacco~!

Abbiamo preso di mira varie grandi aziende che hanno collaborato con il governo degli Stati Uniti, attraverso un delizioso attacco alla catena di approvvigionamento

Siamo stati in grado di controllare i loro account utilizzati per il monitoraggio di ricevitori satellitari, VSAT, servizi VOIP, ecc. Come puoi immaginare, non abbiamo potuto farne a meno ^w^ abbiamo rimosso i loro account, cancellato i loro siti di monitoraggio e causato il caos!

Ecco alcune delle aziende interessate;

- Halliburton

- Shell

- Helix Energy

- Oceaneering

Siamo lieti di partecipare a questi attacchi di questa operazione, abbiamo visto il sostegno e l'incoraggiamento di molti e siamo molto lieti che i nostri attacchi abbiano ispirato altri ad agire da soli <3

Questa sarà la conclusione degli attacchi di SiegedSec contro gli Stati Uniti. L'intenzione durante questa operazione era quella di fare una dichiarazione e incoraggiare gli altri a fare lo stesso.

Siamo riusciti con orgoglio nel nostro obiettivo.

Alla prossima volta~Al momento su Shodan puoi trovare circa 1374 ricevitori, ma alcuni di essi sono delle esche. Lo screenshot pubblicato dagli hacker mostrava una mappa con punti situati vicino alla costa del Texas, dove sono concentrati un gran numero di impianti di petrolio e gas. Inoltre, Helix Energy fornisce servizi all’industria dell’energia marina.

Secondo gli hacker, l’obiettivo principale dell’attacco era ITC Global, una società specializzata nella fornitura di dispositivi satellitari e di altro tipo. Il gruppo ha affermato che l’interazione con ITC Global non si limita alla semplice cancellazione degli account, ma gli hacker non hanno approfondito i dettagli.

Gli autori hanno sottolineato che “si concentrano più sul messaggio che sul denaro”. Il loro obiettivo non è fare soldi, ma ottenere una certa reazione. Secondo gli stessi criminali informatici, nella maggior parte dei casi “vogliono solo divertirsi e distruggere qualcosa”.

SiegedSec ha dichiarato questa settimana di aver effettuato attacchi informatici su siti web governativi in cinque stati degli Stati Uniti, inclusi siti relativi alla magistratura, ai servizi sociali e alla polizia. Secondo gli hactivisti, hanno lanciato tutti i loro attacchi in risposta al divieto di aborto e identificazione di genere a livello statale.

Oltre a questi incidenti, il 23 giugno gli hacker di SiegedSec hanno attaccato il governo di Fort Worth in Texas. Gli aggressori hanno pubblicato parte dei documenti sul loro canale Telegram e hanno spiegato il loro atto come una sorta di opposizione alla politica statale.

Dalla sua fondazione nel febbraio 2022, il gruppo SiegedSec ha ricevuto dati classificati, email, dati da almeno 30 aziende diverse. I criminali informatici hanno pubblicato i dati rubati su vari forum di hacker, ma non hanno utilizzato ransomware né venduto i dati rubati a scopo di lucro.

I numerosi obiettivi del gruppo includono l’India NewsVoir, Atlassian e il governo colombiano. Poiché alcune delle aziende colpite sono piccole imprese, ci sono stati pochi annunci pubblici sugli attacchi SiegedSec.

Attualmente è stata avviata un’indagine negli Stati Uniti contro il gruppo SiegedSec per scoprire le vere motivazioni del gruppo e identificare i suoi membri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.