Gli specialisti della società di sicurezza informatica iraniana Amnpardaz hanno affermato di aver scoperto un rootkit unico, nascosto nel firmware dei dispositivi HP iLO e utilizzato in attacchi reali per cancellare i server delle organizzazioni iraniane.

Il rootkit si chiama iLOBleed e, secondo i ricercatori, utilizza soluzioni hardware HP iLO (Integrated Lights-Out) che possono essere aggiunte a server e workstation come componente hardware aggiuntivo.

Gli iLO sono dotati di processore, spazio di archiviazione, RAM e scheda di rete propri e operano separatamente dal sistema operativo locale. Il loro compito è fornire agli amministratori la possibilità di connettersi in remoto ai sistemi (anche se questi sistemi sono spenti) ed eseguire operazioni di manutenzione, incluso l’aggiornamento del firmware, l’installazione di aggiornamenti di sicurezza o la reinstallazione di software difettoso.

Amnpardaz riferisce che dal 2020 i suoi esperti hanno indagato su diversi incidenti durante i quali un utente malintenzionato sconosciuto ha compromesso degli obiettivi e si è nascosto all’interno degli iLO per resistere a una reinstallazione del sistema operativo e ottenere un punto d’appoggio sulla rete della vittima.

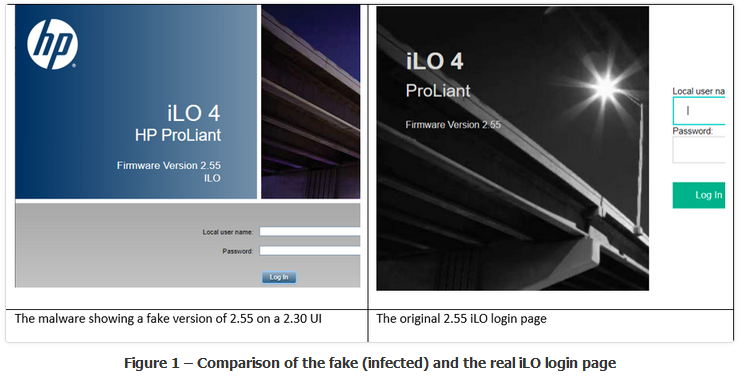

Per evitare il rilevamento, l’autore dell’attacco ha camuffato il rootkit iLOBleed come modulo firmware iLO e ha anche creato un’interfaccia utente di aggiornamento falsa che veniva mostrata agli amministratori di sistema se tentavano di aggiornare il firmware.

“Il malware ha fatto del suo meglio per imitare il processo di aggiornamento anche se è sorto un altro problema: HP ha cambiato in modo significativo l’interfaccia utente di iLO”

affermano gli esperti.

Va notato che il rilevamento stesso di iLOBleed è già un risultato, poiché pochissimi strumenti e prodotti di sicurezza sono in grado di rilevare l’attività di malware a livello di iLO, che funziona più in profondità del sistema operativo stesso.

Sebbene il rootkit fornisse il controllo completo sugli host infetti, gli aggressori sembravano utilizzarlo solo per cancellare i sistemi infetti come parte di alcune operazioni distruttive di eliminazione dei dati.

“Naturalmente, il costo e l’esecuzione di un tale attacco lo colloca nella categoria APT. Ma l’utilizzo di un malware così potente e costoso per qualcosa come la distruzione dei dati, un’attività che aumenta solo la probabilità che venga rilevato malware, ci sembra un errore lampante da parte di questi criminali “

scrivono gli esperti. Ma saranno stati proprio questi gli intenti?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…