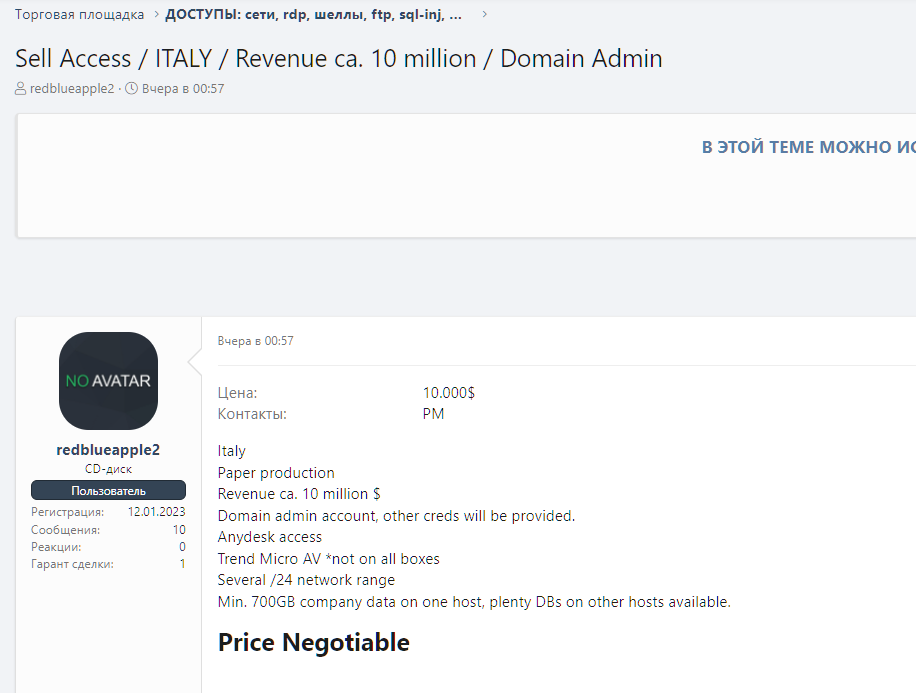

Nelle ultime ore è comparso su sul noto forum underground chiuso in lingua russa XSS un annuncio particolarmente interessante pubblicato dall’utente redblueapple2. L’inserzione propone la vendita di accesso amministrativo a un’infrastruttura aziendale italiana operante nella produzione cartaria, con un fatturato dichiarato di circa 10 milioni di dollari.

L’accesso offerto include credenziali di Domain Admin, con la possibilità di ottenere ulteriori credenziali, accesso remoto tramite AnyDesk, e una vasta quantità di dati aziendali, stimati in almeno 700 GB su un singolo host, oltre a numerosi database su altri server. L’inserzione segnala anche la presenza di Trend Micro AV (antivirus) su alcuni sistemi, ma non su tutta la rete. La rete interessata comprende diversi segmenti /24 (tipiche classi di sottoreti IP).

Il prezzo richiesto è 10.000 dollari, con la possibilità di trattativa.

Se questa offerta fosse reale e concreta, le conseguenze per l’azienda sarebbero gravissime:

L’autore dell’annuncio, redblueapple2, si è registrato a gennaio 2023 e ha una bassa attività (10 post, nessuna reazione). Questo solleva alcuni dubbi:

Nei forum underground, la credibilità degli Initial Access Broker (IAB) è fondamentale: i venditori consolidati pubblicano prove di accesso (screenshot di sistemi interni, liste di host, ecc.), accettano escrow (servizi di deposito a garanzia) e ricevono feedback positivi. Questo annuncio, per ora, non mostra tali prove pubbliche.

Gli Initial Access Broker (IAB) sono figure chiave nell’ecosistema cybercriminale. Il loro compito è ottenere accessi a reti aziendali (tramite phishing, exploit, vulnerabilità RDP, ecc.) e rivenderli ad altri attori malintenzionati, come:

Gli IAB riducono i tempi e i costi di un attacco, permettendo ai gruppi specializzati di concentrarsi sulle fasi più redditizie (esfiltrazione, ransomware deployment, estorsione).

Questo tipo di annuncio sottolinea ancora una volta l’importanza di rafforzare la sicurezza interna, implementare monitoraggi avanzati delle reti, controllare rigorosamente gli accessi remoti, e mantenere antivirus e sistemi sempre aggiornati. Se confermato, l’accesso venduto rappresenta una minaccia seria non solo per l’azienda specifica, ma anche per l’intero ecosistema economico e industriale italiano.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…