Una pericolosa estensione di Google Chrome, mascherata da strumento per aumentare la produttività di Meta Business Suite, è stata individuata durante il furto di dati sensibili relativi all’autenticazione e a informazioni riservate delle aziende.

L’estensione, ancora attiva sul Chrome Web Store al momento della stesura di questo articolo, rappresenta un rischio significativo per le organizzazioni che gestiscono la presenza del proprio marchio sulle piattaforme Meta.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

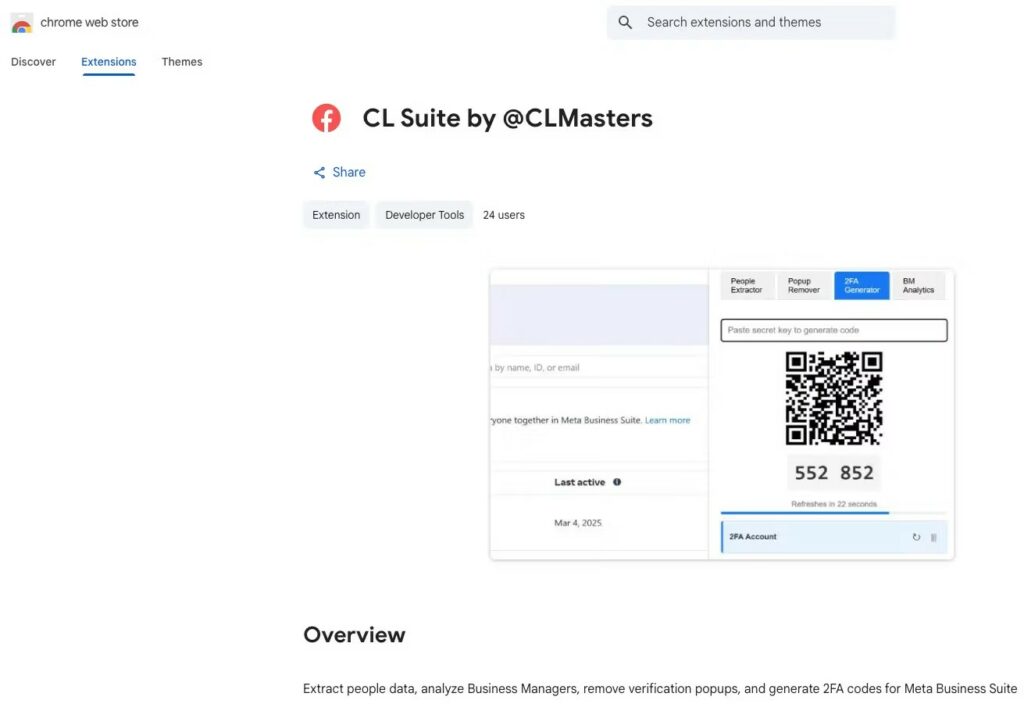

Gli esperti del Threat Research Team di Socket hanno scoperto un’estensione denominata “CL Suite by @CLMasters” che promette di agevolare la gestione degli account aziendali su Facebook e Instagram.

A prima vista, CL Suite offre funzionalità utili per i social media manager: esportazione in blocco di elenchi di utenti, rimozione di fastidiosi popup di verifica e generazione di codici 2FA direttamente nel browser.

Si rileva purtroppo un mezzo di furtiva sottrazione di informazioni, in quanto indirizza verso un server sotto il controllo di un’entità malintenzionata i dati sensibili interni dell’azienda e i codici di autenticazione a due fattori (2FA).

Il malware include un modulo di analisi “a prova di errore” che mappa l’intera infrastruttura pubblicitaria di un’organizzazione, inclusi i “dettagli di configurazione di fatturazione e pagamento (quali account pubblicitari utilizzano quali fonti di finanziamento)”. Questi dati forniscono agli aggressori un modello per le frodi finanziarie.

L’analisi di Socket rivela che il codice backend dell’estensione raccoglie sistematicamente i segreti che afferma di proteggere. “In pratica, il codice trasmette seed TOTP e codici di sicurezza monouso correnti , esportazioni CSV di Meta Business ‘People’ e dati analitici di Business Manager a un backend di getauth[.]pro”, afferma il rapporto .

La minaccia più critica rappresentata da CL Suite è la sua capacità di bypassare l’autenticazione a due fattori. Rubando il seed TOTP, la chiave segreta utilizzata per generare i codici 2FA, gli aggressori possono generare codici di accesso validi all’infinito, disattivando di fatto l’autenticazione a due fattori.

Una volta in possesso del seed, gli aggressori non hanno più bisogno del dispositivo della vittima. Possono semplicemente generare i propri codici per accedere all’account, a patto di conoscere anche la password.

Gli sviluppatori hanno adottato ogni misura per sembrare legittimi, pubblicando un documento che descrive come vengono gestite le informazioni personali, documento che specifica in modo chiaro che i codici di autenticazione a due fattori (2FA) vengono conservati sul dispositivo dell’utente. Come riportato nel documento di valutazione, “il documento che descrive la gestione della privacy specifica che i codici 2FA vengono conservati nella memoria del browser dell’utente e non vengono inviati ai nostri server”.

Le organizzazioni che hanno installato questa estensione dovrebbero considerare compromessi i propri account Meta Business, revocare tutte le sessioni attive, reimpostare le password e, soprattutto, rigenerare immediatamente nuovi segreti 2FA.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.