Red Hot Cyber. El blog de la seguridad informática

La mente dietro le password: quando squilla il telefono. Puntata 8

Nelle puntate precedenti abbiamo visto che la sicurezza non crolla perché non conosciamo le regole, ma perché la mente lavora per automatismi. Fiducia, riconoscimento, continuità. Meccanismi normali, ...

Campagne zero-day e ransomware su larga scala: più attacchi ma meno riscatti

Le campagne di estorsione di dati su larga scala che sfruttano vulnerabilità zero-day stanno gradualmente perdendo efficacia, anche quando gli aggressori riescono ad accedere a preziosi sistemi aziend...

Non puoi riavviare la tua mente. Eppure la stai lasciando senza patch

Passiamo ore a ottimizzare il nostro lavoro, i nostri tool e i nostri processi, ma abbiamo dimenticato di proteggere l’unico sistema operativo che non possiamo riavviare: la nostra mente. Il problema ...

TikTok sotto accusa dalla Commissione europea: il punto di vista del MOIGE

La Commissione europea ha avviato diverse indagini contro TikTok per presunte violazioni del Digital Services Act (DSA), con particolare attenzione al design e l’impatto per il benessere degli utenti,...

Il gioco è gratis, il malware no (e lo stai pagando carissimo)

Un gioco gratuito può rivelarsi l’acquisto più costoso quando si trasforma in un accesso al computer. I ricercatori di sicurezza informatica mettono in guardia da una campagna che si nasconde nei prog...

E se oggi ricevessi 2.000 Bitcoin in regalo? Su Bithumb è successo davvero

Venerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore u...

Campagna di phishing su Signal in Europa: sospetto coinvolgimento di attori statali

Le autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si conce...

Robot in cerca di carne: Quando l’AI affitta periferiche. Il tuo corpo!

L’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “...

DKnife: il framework di spionaggio Cinese che manipola le reti

Negli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’ana...

Così tante vulnerabilità in n8n tutti in questo momento. Cosa sta succedendo?

Negli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici ...

Articoli in evidenza

Cultura

CulturaNelle puntate precedenti abbiamo visto che la sicurezza non crolla perché non conosciamo le regole, ma perché la mente lavora per automatismi. Fiducia, riconoscimento, continuità. Meccanismi normali, indispensabili per vivere, che nel digitale diventano punti…

Cybercrime

CybercrimeLe campagne di estorsione di dati su larga scala che sfruttano vulnerabilità zero-day stanno gradualmente perdendo efficacia, anche quando gli aggressori riescono ad accedere a preziosi sistemi aziendali. Un nuovo rapporto di Coveware mostra che…

Cultura

CulturaPassiamo ore a ottimizzare il nostro lavoro, i nostri tool e i nostri processi, ma abbiamo dimenticato di proteggere l’unico sistema operativo che non possiamo riavviare: la nostra mente. Il problema non è la tecnologia,…

Diritti

DirittiLa Commissione europea ha avviato diverse indagini contro TikTok per presunte violazioni del Digital Services Act (DSA), con particolare attenzione al design e l’impatto per il benessere degli utenti, in particolare minori con dei risultati preliminari il 6 febbraio…

Cybercrime

CybercrimeUn gioco gratuito può rivelarsi l’acquisto più costoso quando si trasforma in un accesso al computer. I ricercatori di sicurezza informatica mettono in guardia da una campagna che si nasconde nei programmi di installazione di…

Ultime news

Se usi questi Xiaomi Redmi Buds, potresti essere spiato a tua insaputa

La storia dell’Apple Lisa: Il computer da 10.000 dollari seppellito in una discarica

Musk contro OpenAI: 134 miliardi di dollari di risarcimento per non essere una no-profit

LinkedIn nel mirino dello spionaggio cinese: l’allerta del MI5 al Parlamento

Phishing su Booking: quando una prenotazione reale diventa una trappola

Zero-click su Android: il punto debole nascosto nei decoder audio

Forensic Timeliner 2.2: analisi forensi avanzate attraverso l’unificazione dei dati

Redazione RHC - 4 Gennaio 2026

Patchwork è tornato: il gruppo di hacker che spia i militari con un virus scritto in Python

Bajram Zeqiri - 4 Gennaio 2026

Google presenta il nuovo modello di intelligenza artificiale Nano Banana 2 Flash

Luca Vinciguerra - 4 Gennaio 2026

Vulnerabilità critica in GNU Wget2: gli aggressori possono sovrascrivere file. 8.8 di score

Massimiliano Brolli - 3 Gennaio 2026

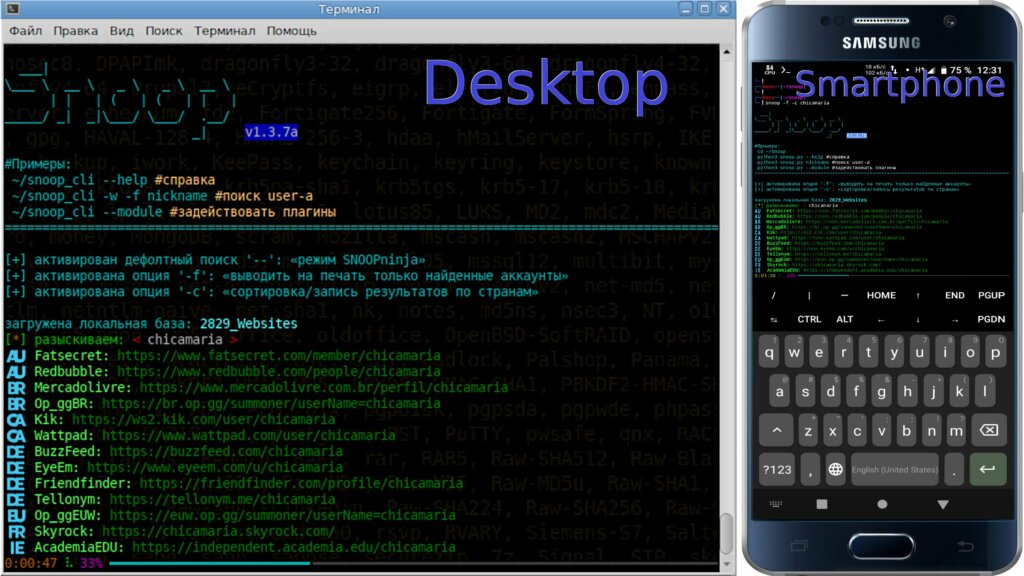

OSINT: Qualcuno usa il tuo nickname? Scoprilo con il nuovo database di Snoop Project

Redazione RHC - 3 Gennaio 2026

Incredibile scoperta in Cina: Trovato un “Proto-Computer” di 2000 anni che usava il codice binario

Redazione RHC - 3 Gennaio 2026

Neuralink 2026: L’era dei “Super-Umani” di Elon Musk ha una data di inizio

Redazione RHC - 3 Gennaio 2026

Buon compleanno Bitcoin! 3 gennaio 2009: il giorno in cui un blocco ha cambiato il mondo

Massimiliano Brolli - 3 Gennaio 2026

Le AI stanno diventando “vettori Zero-Day”! il 2026 sarà l’anno del caos digitale?

Pietro Melillo - 2 Gennaio 2026

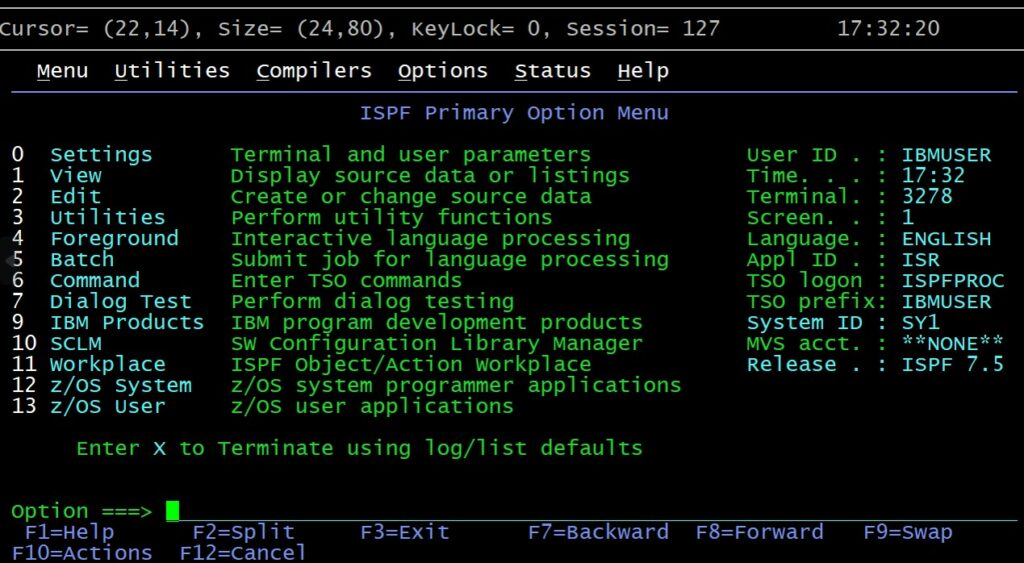

66 anni e ancora imbattibile: come il COBOL domina silenziosamente il mondo bancario

Redazione RHC - 2 Gennaio 2026

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE