Un Mac retrò nel palmo di una mano: l’hack con Raspberry Pi che ricrea un classico Apple

Un appassionato del canale YouTube This Does Not Compute ha realizzato un progetto che unisce nostalgia informatica e ingegneria fai-da-te: un mini Mac perfettamente funzionante che entra nel palmo di...

Il futuro della cybersecurity in Italia è nelle mani dei giovani! L’evento della Polizia Postale a Roma

«Tutto inizia da una semplice email, da un sito apparentemente banale… ma sempre più spesso dietro queste azioni si nasconde l’intelligenza artificiale». Con queste parole si apre la conferenza “Forma...

1,75 milioni di app bloccate: la risposta AI di Google al malware Android

L’ecosistema Android è enorme, e quando dici enorme forse non rende davvero l’idea. Milioni di app, sviluppatori ovunque, utenti che ogni giorno installano qualcosa con una certa fiducia. È proprio qu...

Android compromesso alla nascita: la backdoor Keenadu arriva già nel firmware

Gli esperti di Kaspersky Lab hanno scoperto una nuova backdoor per Android, Keenadu, che si infiltra nei dispositivi attraverso diversi canali: firmware infetto, app di sistema e il Google Play Store ...

L’AI scrive il codice… e spariscono 1,78 milioni! Il bug “Vibe” che riaccende le discussioni

E si riaccende la polemica “vibe coding si” o “vibe coding no”! Quando si parla di finanza decentralizzata, di solito si pensa a un mondo di innovazione e progresso, ma anche di rischi e vulnerabilità...

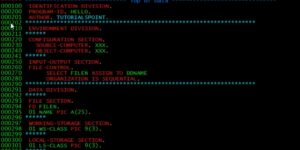

Ritorno al COBOL: L’Italia cerca esperti. Perché questo linguaggio è ancora fondamentale?

Nel contesto attuale dell’ICT pubblico italiano, Sogei – la Società Generale d’Informatica controllata dal Ministero dell’Economia e delle Finanze – è un attore chiave nella gestione dei sistemi infor...

Microsoft Copilot: un bug permette l’accesso alle email riservate mentre l’Europa riflette sul Cloud

Per settimane, senza che molti se ne accorgessero, alcune email riservate sono finite nel raggio d’azione dell’intelligenza artificiale. Non per scelta degli utenti, ma a causa di un errore tecnico ch...

Arriva il CARINT: Le auto connesse sono computer e di conseguenza sotto sorveglianza!

L’auto di oggi non è più soltanto qualcosa che ci porta da un punto A a un punto B. È uno spazio che ci accompagna ogni giorno, che ascolta, registra, decide. Mentre guidiamo quasi senza pensarci, sot...

Notepad++ rafforza la sicurezza contro gli attacchi degli hacker cattivi

Notepad++ negli ultimi giorni è divenuto oggetto di discussione, per i suoi pregressi bug ma anche per un attacco alla supply chain. Sono stati quindi implementati dei miglioramenti nella sicurezza de...

Intelligenza Artificiale e lavoro: la minaccia è reale, la risposta pure (spoiler: attenzione al ritardo)

Ci sono momenti in cui si sente nell’aria un cambiamento enorme. Quel senso che qualcosa non è solo “nuovo”, ma proprio destinato a riscrivere le regole. Ecco, leggendo quello che ha scritto su Matt S...

Articoli più letti dei nostri esperti

Campagne zero-day e ransomware su larga scala: più attacchi ma meno riscatti

Bajram Zeqiri - 10 Febbraio 2026

Humanoid presenta KinetIQ: il sistema di controllo degli sciami robot

Redazione RHC - 10 Febbraio 2026

Malware nel download di 7-Zip! Come il tuo PC diventa un proxy per i criminali

Redazione RHC - 9 Febbraio 2026

Scoperta una falla critica nei router TP-Link: un bug per il controllo totale

Redazione RHC - 9 Febbraio 2026

La Norvegia si prepara a un livello di minaccia informatica senza precedenti

Roberto Villani - 9 Febbraio 2026

Non puoi riavviare la tua mente. Eppure la stai lasciando senza patch

Daniela Farina - 9 Febbraio 2026

La CISA ordina alle agenzie statunitensi di rafforzare la sicurezza dei dispositivi edge

Redazione RHC - 9 Febbraio 2026

TikTok sotto accusa dalla Commissione europea: il punto di vista del MOIGE

Stefano Gazzella - 9 Febbraio 2026

Attenzione alla truffa Apple Pay: come evitare di cadere nella trappola

Redazione RHC - 9 Febbraio 2026

Non è l’attacco informatico a farti cadere. È solo l’abitudine!

Roberto Villani - 9 Febbraio 2026

Ultime news

BitLocker sotto accusa: Microsoft ammette di consegnare le chiavi di cifratura all’FBI

FRANCE TRAVAIL, multa da 5 milioni per violazione dati personali

WhatsApp cambia pelle: Arriva la modalità “Paranoia” (e no, non è per tutti)

Il CISA ci insegna come farsi un Data Leak da soli, senza nemmeno assoldare un hacker

Smartphone in affitto a tua insaputa: Google smantella una rete proxy globale

Nike indaga su un presunto attacco hacker: “Sottratti 1,4 TB di dati”

America Latina sotto assedio digitale: i numeri che preoccupano gli esperti

Allerta n8n: Scoperte due falle RCE critiche (CVE-2026-1470). Aggiorna ora!

Telnet, il ritorno di un fantasma. Un bug del 2015 sfruttato nel 2026: 800.000 dispositivi a rischio

Vulnerabilità Fortinet CVE-2026-24858: Hacker Dentro le Reti con Credenziali Legittime

NSA pubblica le prime linee guida operative sullo Zero Trust

VApache Hadoop a rischio: una falla di memoria può mandare in crash i Big Data

Scopri le ultime CVE critiche emesse e resta aggiornato sulle vulnerabilità più recenti. Oppure cerca una specifica CVE