Nel ciclo mediatico della cyber-threat intelligence c’è un momento ricorrente: l’apparizione improvvisa di un nuovo nome. Di un nuovo gruppo criminale.

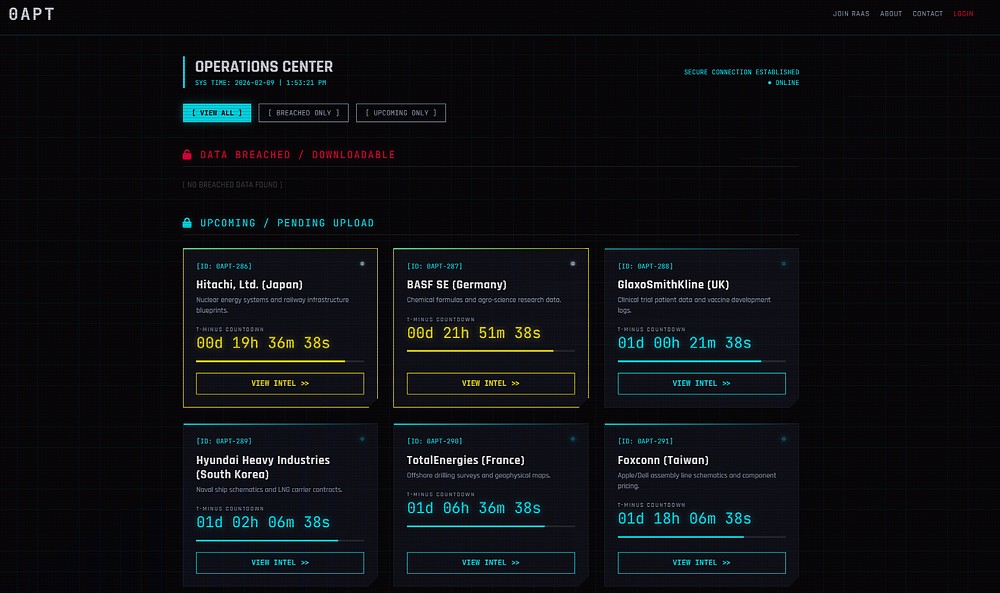

Una sigla aggressiva, un data leak site con centinaia di presunte vittime, qualche screenshot, dichiarazioni altisonanti. Poi il rimbalzo su blog, aggregatori, newsletter. Nel febbraio 2026 il nome è stato 0APT. Premesso che l’obiettivo non è negare l’esistenza di un malware, ma piuttosto mettere in discussione l’effettiva esistenza di un’operazione, e questa è una distinzione cruciale.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

La differenza tra codice e campagna è fondamentale.

Creare un ransomware non è particolarmente difficile per qualcuno con competenze intermedie in sviluppo e crittografia applicata, ma organizzare una campagna su larga scala, con compromissioni verificabili, esfiltrazione strutturata, infrastruttura resiliente e negoziazione attiva, è tutta un’altra storia. Il nome 0APT appare all’improvviso, legato a un sito di data leak con un numero anomalo di presunti bersagli.

Il primo elemento che desta sospetti non è il nome o la grafica del sito .onion, ma la scala dichiarata come riportano i ricercatori di sicurezza di Raven Files. Nel 2026, un nuovo gruppo che afferma di aver compromesso centinaia di organizzazioni in poche settimane rompe il modello di crescita storicamente osservato nei gruppi reali. Anche i gruppi più aggressivi come Clop o ALPHV hanno mostrato una curva di crescita riconoscibile, con fasi di test, prime vittime, consolidamento dell’infrastruttura e solo successivamente operazioni su larga scala.

Nel caso di 0APT, questa fase iniziale sembra mancare. Il secondo punto da considerare è la mancanza di correlazione nell’OSINT. Quando un gruppo colpisce su larga scala, emergono inevitabilmente segnali secondari. Ci sono submission di sample su piattaforme di analisi pubblica, richieste di supporto tecnico nei forum specializzati, disclosure regolamentari, report di incident response, e persino semplici interruzioni di servizio che possono essere rilevate indirettamente. Non è necessario che tutte le vittime parlino pubblicamente: basta che si manifesti un certo schema.

Nel caso di 0APT, non si nota un pattern coerente. Non ci sono, nelle fonti aperte consultabili, campagne di phishing attribuibili con certezza al gruppo, né exploit kit riutilizzati, né C2 riconducibili a una stessa impronta infrastrutturale. Questo non prova che l’attore non esista, ma rende statisticamente improbabile che ci sia un’operazione delle dimensioni dichiarate. Alcune analisi, riportate, evidenziano proprio questa discrepanza: molte delle aziende menzionate nel leak site non mostrano evidenze pubbliche di compromissione che siano coerenti con una campagna ransomware attiva nello stesso periodo.

In un ecosistema in cui i team SOC condividono indicatori in tempo reale, il silenzio è un dato significativo. La questione dei campioni di malware è più complessa. Esistono file etichettati come 0APT. Tuttavia, la semplice presenza di un eseguibile con funzionalità di cifratura non dimostra che sia stato utilizzato in modo operativo. Dal punto di vista tecnico, un ransomware moderno ed efficace segue una pipeline ben definita. L’accesso iniziale è spesso acquistato da broker di credenziali o ottenuto tramite exploit su servizi esposti. A questo segue una fase di escalation dei privilegi e di discovery interna, durante la quale vengono enumerati domain controller, share SMB, hypervisor e backup server. La cifratura è l’atto finale, non il primo.

Prima avviene quasi sempre l’esfiltrazione, oggi spesso tramite strumenti legittimi come Rclone o attraverso protocolli HTTPS mimetizzati nel traffico ordinario. Nel caso di 0APT, non ci sono stati log di esfiltrazione pubblicamente correlati, né schemi di traffico anomalo che possano essere ricondotti a un’infrastruttura duratura.

Non emergono TTP ripetute. Non si osserva un’impronta crittografica riconoscibile nelle presunte vittime. Questo è un punto cruciale: i gruppi reali tendono a riutilizzare porzioni di codice, chiavi di configurazione, strutture di ransom note, identificatori di build. Sono dettagli che consentono attribuzione tecnica. Qui manca la ripetibilità. Se si guarda alla questione dal punto di vista crittografico, un ransomware credibile utilizza quasi sempre un modello ibrido: cifratura simmetrica per i file (AES-256 o equivalente) e protezione della chiave simmetrica tramite cifratura asimmetrica (RSA-2048 o superiore, oppure curve ellittiche, consentendo scalabilità e velocità operativa.

Tuttavia, anche in assenza del codice sorgente, un’analisi forense dei file cifrati permette di riconoscere pattern di implementazione, modalità di padding, header aggiunti, estensioni uniformi. Finora non è emersa una massa critica di file cifrati attribuiti con sicurezza a 0APT tale da permettere questa caratterizzazione. Questo sposta l’attenzione da un ambito puramente tecnico ad uno strategico.

Se 0APT non ha dimostrato di aver condotto attacchi su larga scala, perché costruire una presenza così strutturata? Nel mondo del cybercrimine, la reputazione è un capitale. Un marchio percepito come efficace attira affiliati. Un sito di leak con molte vittime comunica potenza, anche in assenza di prove verificabili. È un’operazione di signaling. Il paradosso è che nel sistema mediatico della cybersecurity, la sola apparizione di un nome può generare sufficiente visibilità per consolidare quel segnale.

Entriamo nel vivo della questione investigativa. Oggi, l’ecosistema della threat intelligence è incredibilmente reattivo: blog, newsletter e feed automatizzati diffondono rapidamente ogni nuovo attore. Questo porta a una superficie vulnerabile alla manipolazione narrativa. Un gruppo può creare una presenza che sembra tecnicamente credibile, anche se non ha dimostrato operativamente la sua esistenza, eppure riesce a catturare attenzione, analisi e citazioni. In altre parole, può diventare un argomento di discussione prima ancora di agire concretamente. Affermare che 0APT “non esiste” sarebbe tecnicamente impreciso.

C’è una presenza online. Ci sono file legati a quel nome. C’è una narrativa. Tuttavia, al momento, non ci sono prove pubblicamente verificabili di una campagna ransomware che possa essere attribuita con alta certezza a questo gruppo. Non ci sono compromissioni confermate che possano essere collegate tramite indicatori tecnici coerenti. Nel campo dell’intelligence, la distinzione tra assenza di prova e prova di assenza è sempre delicata.

Quando si parla di operazioni che dichiarano centinaia di vittime, l’assenza totale di correlazioni verificabili diventa di per sé un indicatore. 0APT si presenta quindi come un caso di studio più affascinante come fenomeno informativo piuttosto che come minaccia tecnica concreta. Dimostra che nel 2026, costruire credibilità nel cybercrime richiede tanto l’estetica e la narrativa quanto il codice stesso. E per distinguere tra ciò che è reale e ciò che è simulato, non basta guardare un sito onion o un comunicato aggressivo: servono artefatti, ripetibilità e coerenza tecnica. Fino a quando questi elementi non emergeranno, 0APT rimarrà in una zona grigia ben definita: presente digitalmente, ma operativamente non dimostrato. E in un settore dove la reputazione si basa su prove tecniche, questa distinzione è fondamentale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.