Autore: Olivia Terragni

Migliaia di server down in tutto il mondo in Francia, Finlandia, Nord America, Canada e Stati Uniti e alcuni in Italia (Csirt-IT). Cosa è successo? Una campagna di attacco ha preso di mira gli hypervisor VMware ESXi con l’obiettivo di distribuire ransomware ESXiArgs. L’attacco secondo TheStack colpisce 20 macchine ogni ora: “i dati di Shodan mostrano che la maggior parte è ospitata da OVHcloud, ma il raggio di azione si sta espandendo rapidamente”.

Ne parla RedHotCyber in “Un massiccio attacco ransomware globale minaccia i server ESXi. Attenzione all’esposizione su internet!”.

Nel radar di oggi abbiamo intanto intervistato un esperto di sistemi VMware, Leonardo Nicolini, consulente di sicurezza informatica.

Il radar in breve:

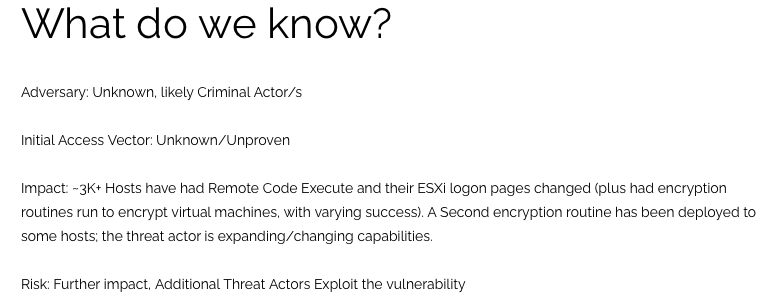

Intanto la Francia è il paese più colpito e il Cert-FR ha avvertito che presa di mira è una vulnerabilità di esecuzione di codice remoto vecchia di due anni. L’avviso del Cert-FR è del 3 febbraio 2023: il difetto di sicurezza tracciato come CVE-2021-21974 – allerta il Cert-FR e per la per la quale è disponibile una patch dal 23 febbraio 2021 – è causato da un problema di heap overflow nel servizio OpenSLP (porta 427) che può essere sfruttato da attori di minacce non autenticati in attacchi a bassa complessità.

Gli attacchi sembrano essere automatizzati e i sistemi interessati sono:

Gli Hypervisor VMware ESXi sono stati già oggetto di attacco: nel settembre del 2022 Mandiant ha rilevato un attore di minacce con sede in Cina che ha utilizzato una nuova tecnica preoccupante per installare più backdoor persistenti sugli hypervisor ESXi affermando che altri attacchi si sarebbero verificati a breve. L’attacco includeva “il mantenimento dell’accesso amministrativo permanente all’hypervisor ESXi; invio di comandi dannosi alla VM guest tramite l’hypervisor, trasferimento file tra l’hypervisor ESXi e le macchine guest, manomissione dei servizi di registrazione, ed esecuzione comandi arbitrari tra guest VM sullo stesso hypervisor”.

VMware, aveva valutato la gravità di questo problema con un punteggio CVSSv3 di gravità massimo 8,8, il 23 febbraio 2021. Nell’avviso si leggono i vettori di attacco: “un attore malintenzionato che risiede nello stesso segmento di rete di ESXi che ha accesso alla porta 427 potrebbe essere in grado di attivare il problema di overflow dell’heap nel servizio OpenSLP con conseguente esecuzione di codice in modalità remota”. Nelle note invece, veniva consigliato di disabilitare il servizio OpenSLP in ESXi se non utilizzato.

“Si perde l’accesso a tutti i dati, la macchina virtuale e i dati contenuti “spariscono”, e l’azienda che queste macchine è ferma. E’ un danno economico”.

[Leonardo Nicolini]

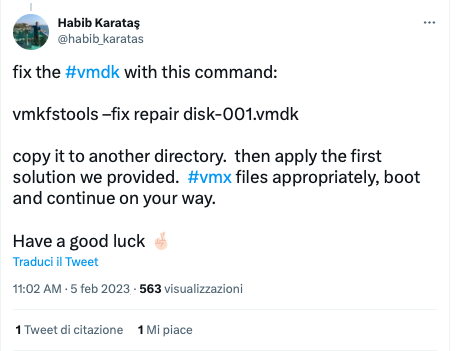

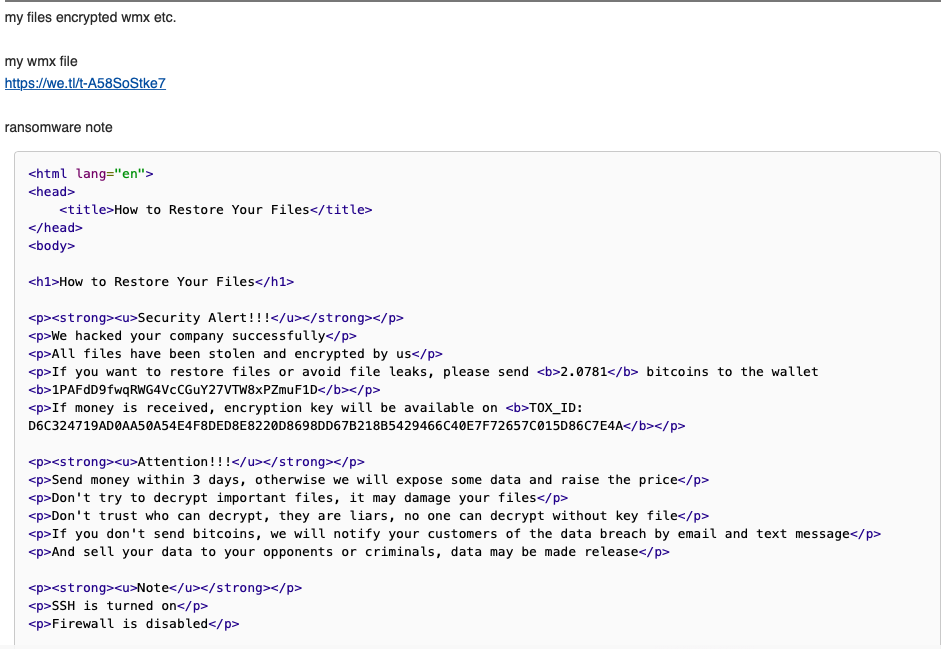

Sul forum di BleepingComputer intanto dal 3 febbraio sono iniziati a circolare messaggi di aiuto, dove i servizi sembravano interrotti, con i file utilizzati dalle VM aperti e non scrivibili, ed l’ESXI violato. Dalle note di riscatto i ricercatori ipotizzano che si tratti di un nuovo gruppo di ransomware.

Weathering the storm – ovvero ‘Resistere alla tempesta” è il Global Incident Response Threat Report 2022 di VMware sull’ondata incessante di attacchi ed incidenti che dobbiamo affrontare oggi in “una tempesta che può sembrare senza fine”. Una situazione che oramai dura da prima della pandemia e continua parallela al conflitto russo-ucraino (periodo che secondo gli intervistati non ha fatto che aumentare a dismisura gli attacchi a +65%, dati 2022, basati su quelli che realmente si possono vedere) tra malware ed exploit zero day da parte di attori nation-state, con il capitale necessario per scoprire vulnerabilità software e backdoor. Non solo: i gruppi stati-nazione e i cartelli del cyber crime stanno unendo le forze per creare nuovi e distruttivi attacchi. Per la maggioranza dei casi, un attacco ha scoperto una vulnerabilità che non sapevano nemmeno di avere.

“Sfortunatamente, la prevenzione al 100% degli zero day è quasi impossibile”.

Tom Kellermann, responsabile della strategia di sicurezza informatica di VMware

Le famiglie di malware distruttivi, come Emotet, che si presume siano state eliminate dai governi occidentali, stanno tornando in linea con i recenti eventi geopolitici. Emotet, insieme a malware come QBOT e XMRING sono stati i malware più diffusi globalmente negli ultimi mesi. A questi si aggiungono i malware come WhisperGate e HermeticWiper, utilizzati per distruggere i sistemi informatici ucraini, rendendoli così inutilizzabili e malware personalizzati che rendono complicata la loro rilevazione, diretti contro paesi a sostegno dell’Ucraina, soprattutto paesi come Stati Uniti e Regno Unito.

“Non c’è attacco significativo che non implichi l’inizio in un punto e lo spostamento in un altro. Sempre più attacchi si verificano all’interno dell’hypervisor e molte organizzazioni semplicemente non hanno le capacità per vederlo”.

Global Incident Response Threat Report 2022 di VMware

Se poi chiudiamo con le campagne multilivello mirate all’estorsione informatica, le potenziali minacce poste dal furto di informazioni e dalla tecnologia deepfake, la situazione non sembra delle migliori: anche se la capacità di difesa aumenta obbligata dalla situazione, i metodi utilizzati dai criminali informatici sono sempre più complessi ed in grado di eludere le difese e contrastare le risposte agli incidenti: restano a volte semplicemente in attesa, nascosti nella rete, per poi fare più danno possibile, o lanciare un attacco ransomware.

Come le geopolitica si evolverà nel cyber? Bisogna studiare pedissequamente le alleanze che si sono formate e che si stanno ancora formando sotto l’aspetto di un camaleonte. Inoltre alle battute di arresto militari potrebbe corrispondere un aumento nell’attività informatica con azioni non solo dirette verso l’Ucraina ma verso tutti i paesi che la stanno sostenendo. Quindi una “cyber war” rimane una possibilità certa e da tenere sotto la giusta considerazione per tutta la durata della guerra. Consideriamo l’ipotesi seguente: se la guerra diventerà sempre più violenta, perché il cyberspazio non dovrebbe farlo? Un’ultima cosa da considerare è quella di non tenere in conto solo la Russia come avversario in rete, nel caso, poiché anche i suoi alleati hanno obiettivi economici, politici e militari. Infine, senza molte acrobazie intellettuali, teniamo conto che non sempre sarà possibile la giusta e legale attribuzione dell’attacco, rilevabile in modo certo – e in molti casi – solo attraverso l’azione diretta della rete di agenti [segreti] delle agenzie di intelligence.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…