San Carlo Gruppo Alimentare S.p.A. è un’azienda italiana con sede a Milano e specializzata nella produzione di patatine, grissini, crostini, popcorn, pangrattato, toast, piadine e tramezzini.

Nel 1936 Francesco Vitaloni apre a Milano insieme alla moglie Angela una rosticceria in via Lecco 18, che chiama San Carlo come la vicina chiesa di San Carlo al Lazzaretto. Nel negozio si frigge di tutto, dal pollo alla verdura.

Arriviamo fino ad i giorni di oggi, dove nessun italiano non conosce questa grandissima azienda italiana che rallegra le nostre tavole durante le feste e i banchetti. Ma nella giornata di venerdì 22 ottobre 2021, qualcosa è andato storto all’interno dei sistemi informativi dell’azienda. Di seguito pubblichiamo la Timeline degli eventi relativi all’incidente di sicurezza dell’azienda San Carlo.

L’attacco ransomware alla San Carlo è stato sferrato dalla cyber-gang Conti nella giornata di venerdì 22 ottobre, mentre tutta l’Italia stava leggendo le notizie dell’incidente avvenuto alla SIAE. Inizialmente non sono state riportate notizie sui media main-stream fino al successivo 25/10, data della pubblicazione del post sul DLS (data-leak-site) Conti News della nota cyber Gang.

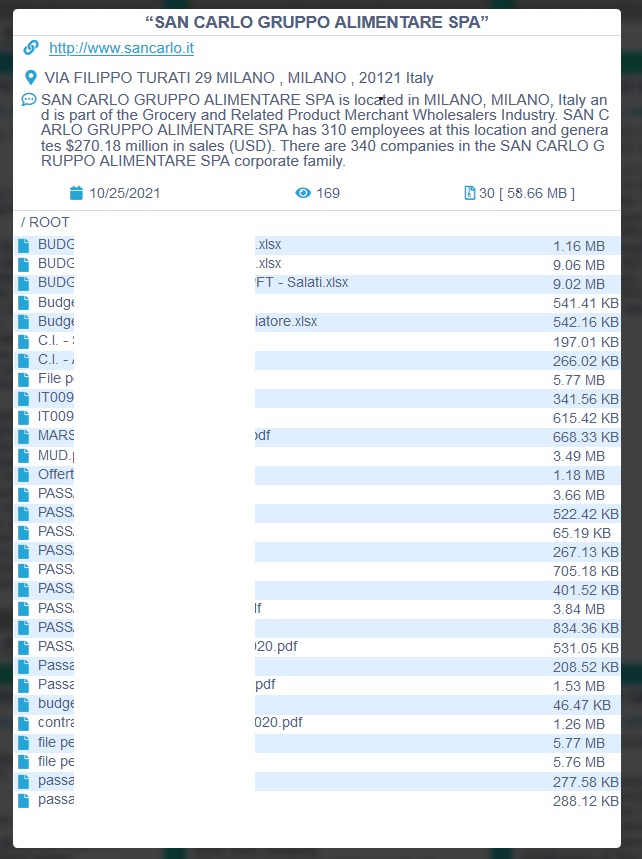

Nella tarda serata del 25/10, intorno alle 19:00 circa, viene pubblicato all’interno del data-leak-site di Conti Ransomware, un post che riporta la violazione, con il nome dell’azienda con 60MB di dati trafugati, con dei sample che ne attestano la reale violazione.

Red Hot Cyber è la prima rivista che ha pubblicato questa news sul proprio sito.

All’interno del post di Conti, viene riportato oltre al sito internet della SAN CARLO GRUPPO ALIMENTARE SPA, anche:

SAN CARLO GRUPPO ALIMENTARE SPA si trova a MILANO, Italia e fa parte del settore dei grossisti di generi alimentari e prodotti correlati. SAN CARLO GRUPPO ALIMENTARE SPA ha 310 dipendenti in questa sede e genera 270,18 milioni di dollari di vendite (USD). Sono 340 le aziende della famiglia aziendale SAN CARLO GRUPPO ALIMENTARE SPA.

Red Hot Cyber ha immediatamente avviato delle analisi per comprendere sia l’entità del danno che l’autenticità dei dati accedendo al sito di Conti News.

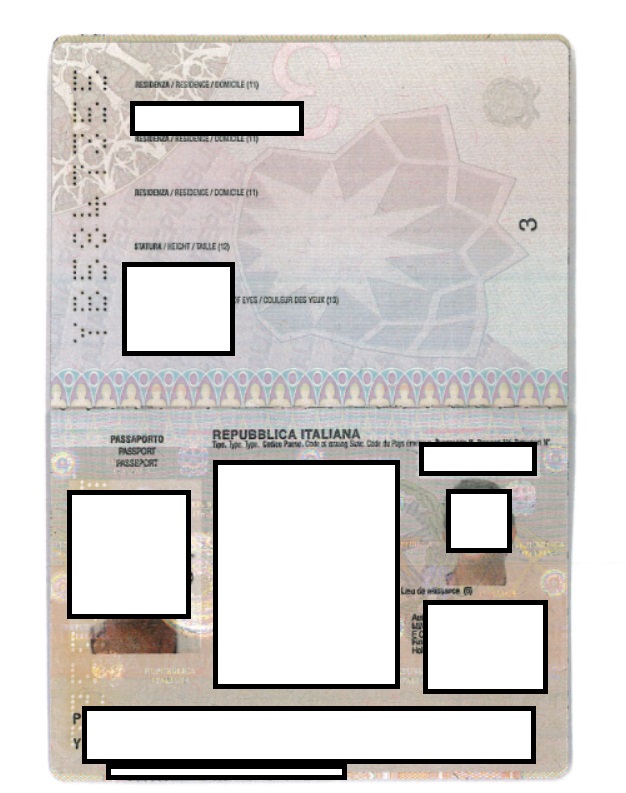

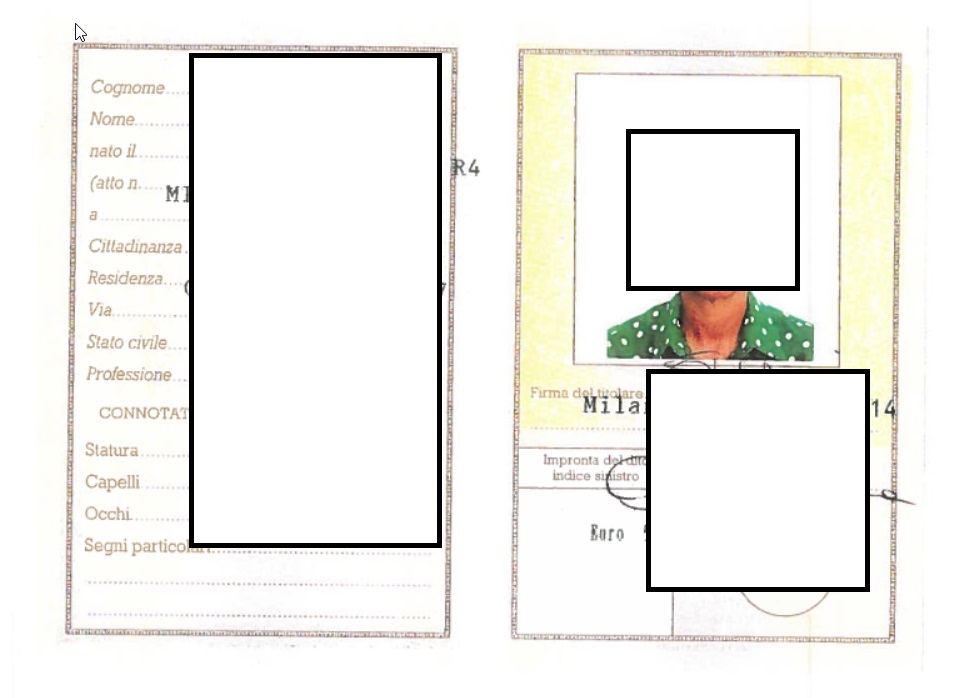

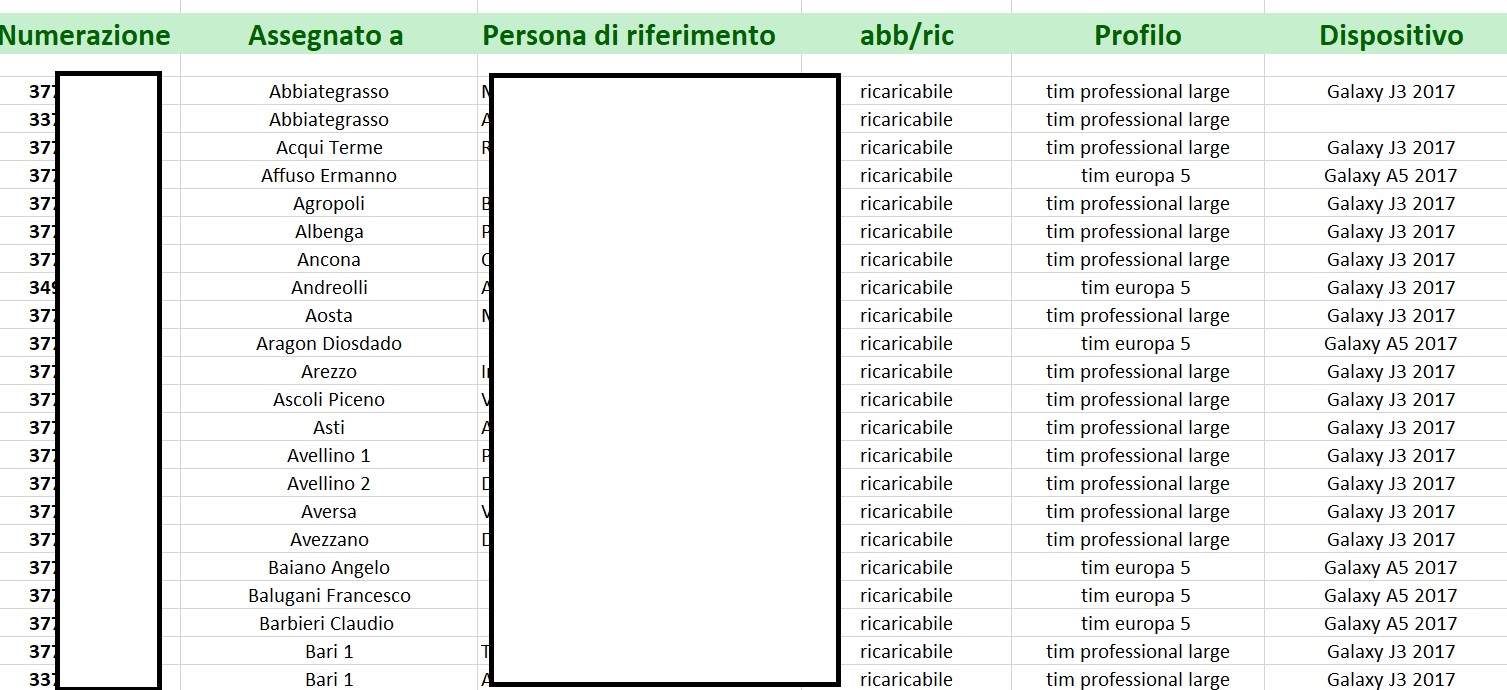

I dati presenti nel post non erano molti, come detto in precedenza si trattava di 60 MB ma tra queste informazioni erano presenti dei passaporti, delle carte di identità, delle informazioni di budget, delle fatture e dei numeri di cellulari associati a delle persone e a delle (presumibilmente) filiali.

Al momento non era conosciuta la richiesta di riscatto e se erano in corso trattative tra la San Carlo e la cyber-gang Conti. Di seguito vengono riportati alcuni sample che risultavano accessibili sul DLS di Conti alla data del 25/10, i quali sono stati analizzati come autentici.

Sample di passaporto riportato nel DLS di Conti

Sample di carta di identità riportato nel DLS di Conti

Sample di numeri di cellulari e utenze riportate nel DLS di Conti

Nella giornata del 26, la San Carlo emana una nota che spiega l’accaduto riportando che l’azienda:

“ha riscontrato un’intrusione nei nostri sistemi informatici e sono state immediatamente attivate tutte le procedure di sicurezza per isolare e contenere la minaccia. Al momento alcuni servizi informatici sono solo parzialmente funzionanti, ma l’operatività’ del Gruppo è comunque garantita, dalla produzione, alla distribuzione, alla vendita dei nostri prodotti”

Inoltre la San Carlo ha aggiunto:

“L’azienda ha già provveduto ad informare le autorita’ compenti (Garante Privacy e Polizia Postale) e sta procedendo ad analizzare i dati che potrebbero essere stati danneggiati o trafugati, procedendo altresi’ a informare le persone che possono essere state interessate”.

Sembra quindi che l’incidente non abbia arrecato particolari danni all’azienda, la quale informa che non intende pagare nessuna forma di riscatto.

Sempre il 26/10, i quotidiani nazionali si accorgono dell’attacco informatico e iniziano a circolare su internet una serie di articoli che parlano della violazione del ransomware Conti delle infrastrutture della San Carlo.

Nella tarda serata del 26, sul DLS di Conti viene aggiornato il post relativo a San Carlo, eliminando qualsiasi riferimento ai dati (i 60MB che in precedenza erano disponibili e scaricabili).

Questo potrebbe significare un avvio delle trattative tra gli affiliati di Conti e la San Carlo.

Ma è anche vero che Conti ricorda che:

“Se sei un cliente che ha rifiutato l’accordo e non ha trovato i suoi dati sul sito o non ha trovato file di valore, questo non significa che ci siamo dimenticati di te, significa solo che i dati sono stati venduti e quindi non sono stati pubblicati in accesso libero!”

Emanuele De Lucia, membro della community di Red Hot Cyber ed esperto di sicurezza informatica ed indagini forensi, ha commentato l’episodio del ransomware San Carlo riportando quanto segue:

“Gli attacchi a scopo estorsivo stanno pericolosamente monopolizzando le cronache italiane di settore. Questo potrebbe dipendere da alcuni fattori confluenti come una aumentata attenzione delle gang verso organizzazioni italiane ed una postura difensiva deficitaria di molte realtà'”

Inoltre, rispetto alle notizie di oggi relative all’annuncio di “associazione” da parte di Groove ransomware verso altre cyber gang per andare contro gli Stati Uniti D’America ha detto:

“recentemente sia il collettivo criminale Groove che la stessa gang Conti hanno espresso la volontà di vendicarsi delle operazioni USA che hanno causato il takedown di Revil. Nello specifico Groove, all’interno di un forum chiuso, ha esplicitamente indicato gli ospedali italiani come ottimi bersagli da usare nelle azioni di vendetta. Queste minacce andrebbero prese seriamente poiché sono un potenziale preludio di incidenti molto gravi”

Come sempre abbiamo riportato su questo blog, risulta essenziale avviare un rapido cambiamento nei confronti della sicurezza informatica e speriamo che i fondi del PNRR (Piano Nazionale di Ripresa e Resilienza) ci consentano di rendere finalmente l’Italia resiliente agli attacchi informatici. Non avremo altre alternative.

Red Hot Cyber sta monitorando la vicenda da vicino e abbiamo appena inviato una richiesta di chiarimento al gruppo San Carlo. Qualora ci saranno delle novità su questo incidente di sicurezza, verranno riportate su questo post.

Se ci sono persone a conoscenza di ulteriori informazioni sulla vicenda, scrivete alla redazione di RHC, all’indirizzo email [email protected].

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…